0x00前言 {#0x00%E5%89%8D%E8%A8%808164}

本篇文章作者YanXia,本文属i春秋原创奖励计划https://bbs.ichunqiu.com/thread-63287-1-1.html,未经许可禁止转载。

注意:本次渗透为授权项目,所涉及漏洞均已修复。请不要进行未授权等违规操作!本文章仅供安全人员学习攻防技术,请勿用于任何非法行为!!!

该漏洞是在去年某次众测活动时候挖到的,思路比较easy面向小白,大佬勿讽。

0x01 正文 {#0x01+%E6%AD%A3%E6%96%871175}

首先该漏洞点在收货地址处

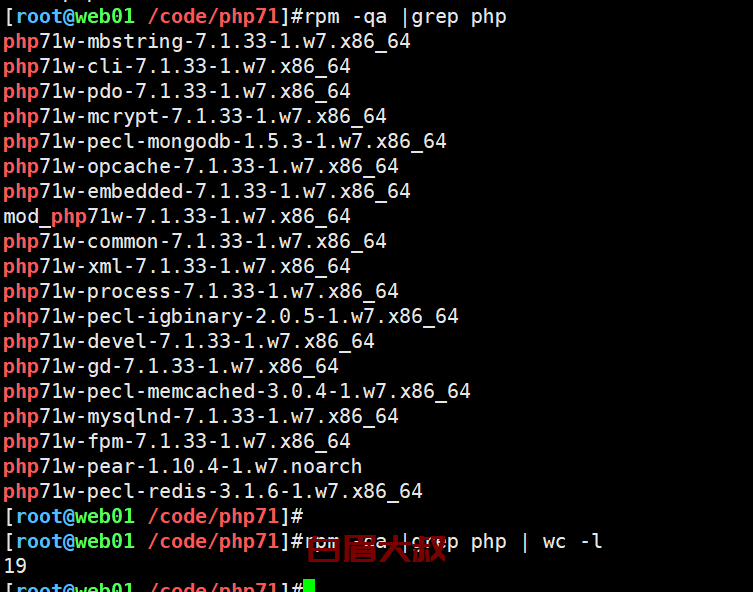

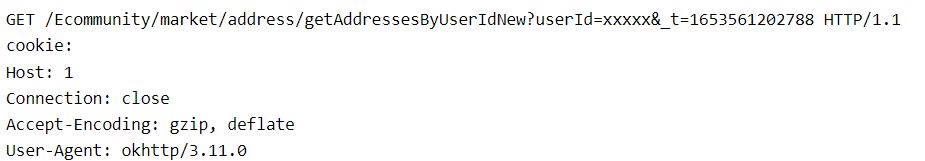

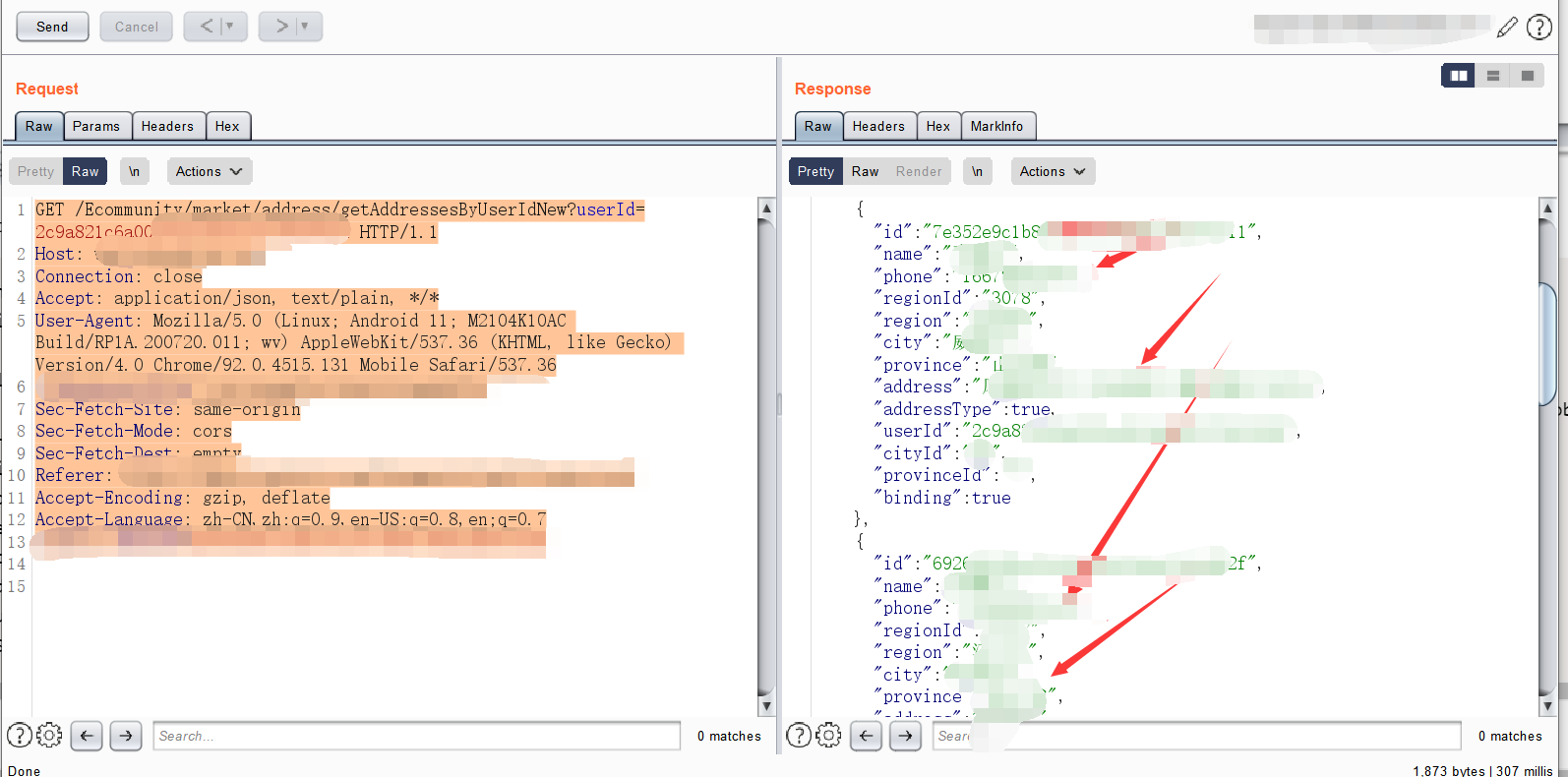

我们先看下收货地址处的数据包

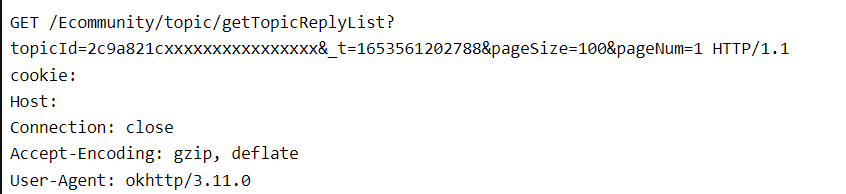

在该APP中有个参数_t对数据包有校验,该参数可以防止重放攻击,严重干扰了我们正常的渗透测试。

那么该怎么绕过呢?

这里我们尝试将_t参数直接删除再试试看(很多思路都是相同的,你们平常做一些渗透的时候也会遇到可能将校验参数删除or置空后,数据包就可以正常执行)

然后就发现这里在删除_t参数后是可以正常重放数据包的。

话再说回来,刚才那处userId不是简单的数字id,看起来像是UUID。如果是小白的话可能看到这么复杂的userId就会感觉此处不存在漏洞,但是对于挖洞老鸟来说,这里还是有可能会存在漏洞的。

我们在回到app首页看看

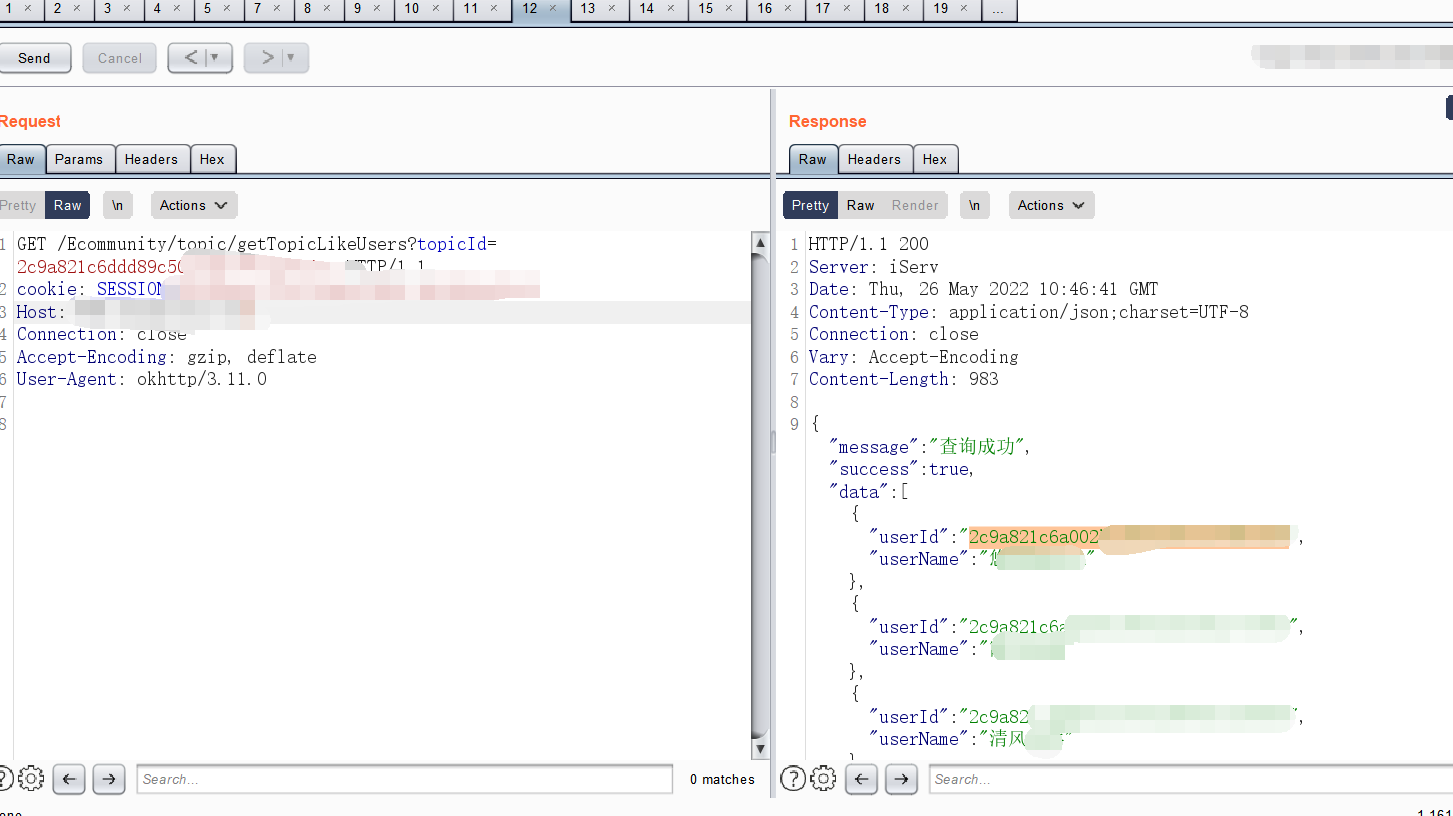

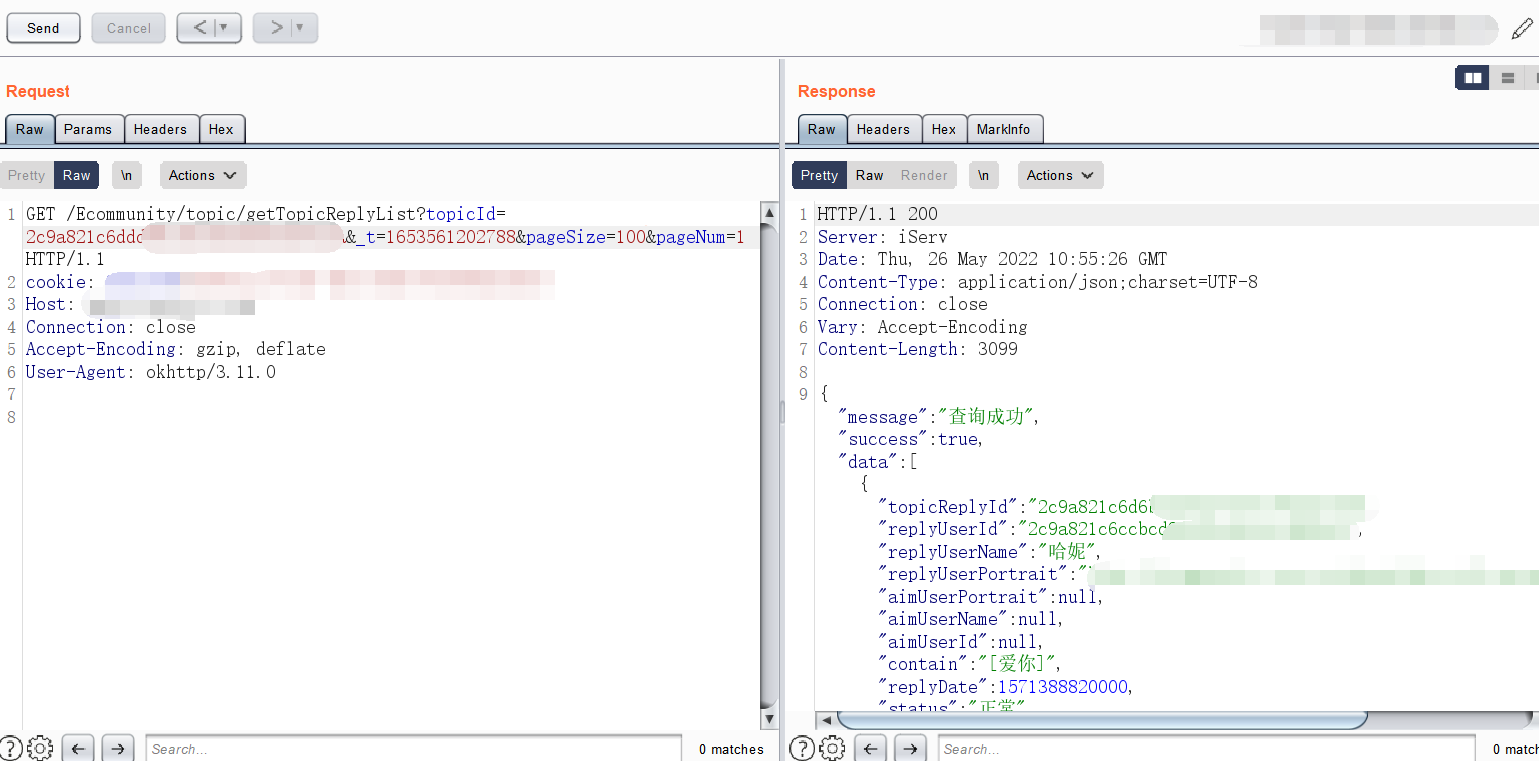

可以发现,这个app类似于有一个社区功能,那么其他用户在底下评论的时候可能就会泄露对应的UUID

我们抓个包试试(本文不涉及抓包教程)

所以说可以利用以上方法去获取到大量UUID,并用刚才那个收货地址的数据包去进行爆破即可获得大量数据

0x03结尾 {#0x03%E7%BB%93%E5%B0%BE5978}

本文仅供各位进行技术学习,请勿非法测试~~~~

51工具盒子

51工具盒子