本次教程来自YanXia,转载请注明作者信息,博客地址http://www.535yx.cn,感谢

0x00前言 {#0x00%E5%89%8D%E8%A8%805085}

hello,everybody。今天给大家带来一个我在梦中梦到的事件。大家看看就好~~~

0x01正文 {#0x01%E6%AD%A3%E6%96%874174}

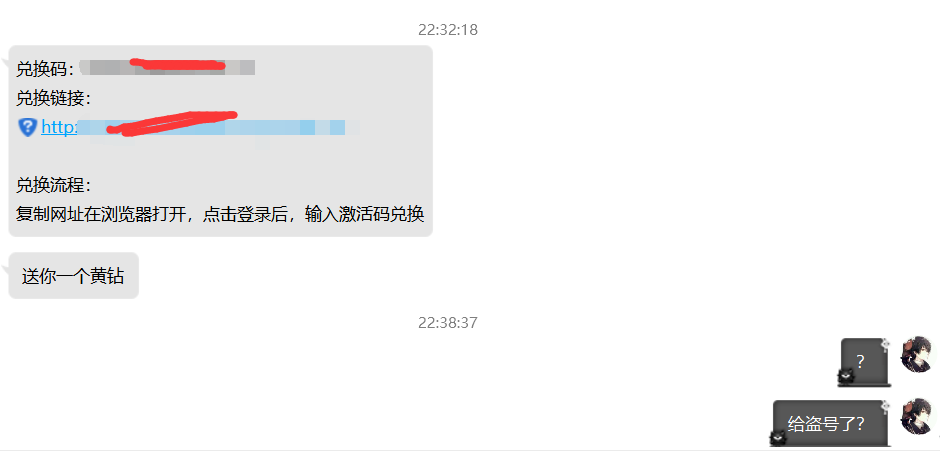

在梦中,呆姐要送我qq黄站。

wc,还有这好事????

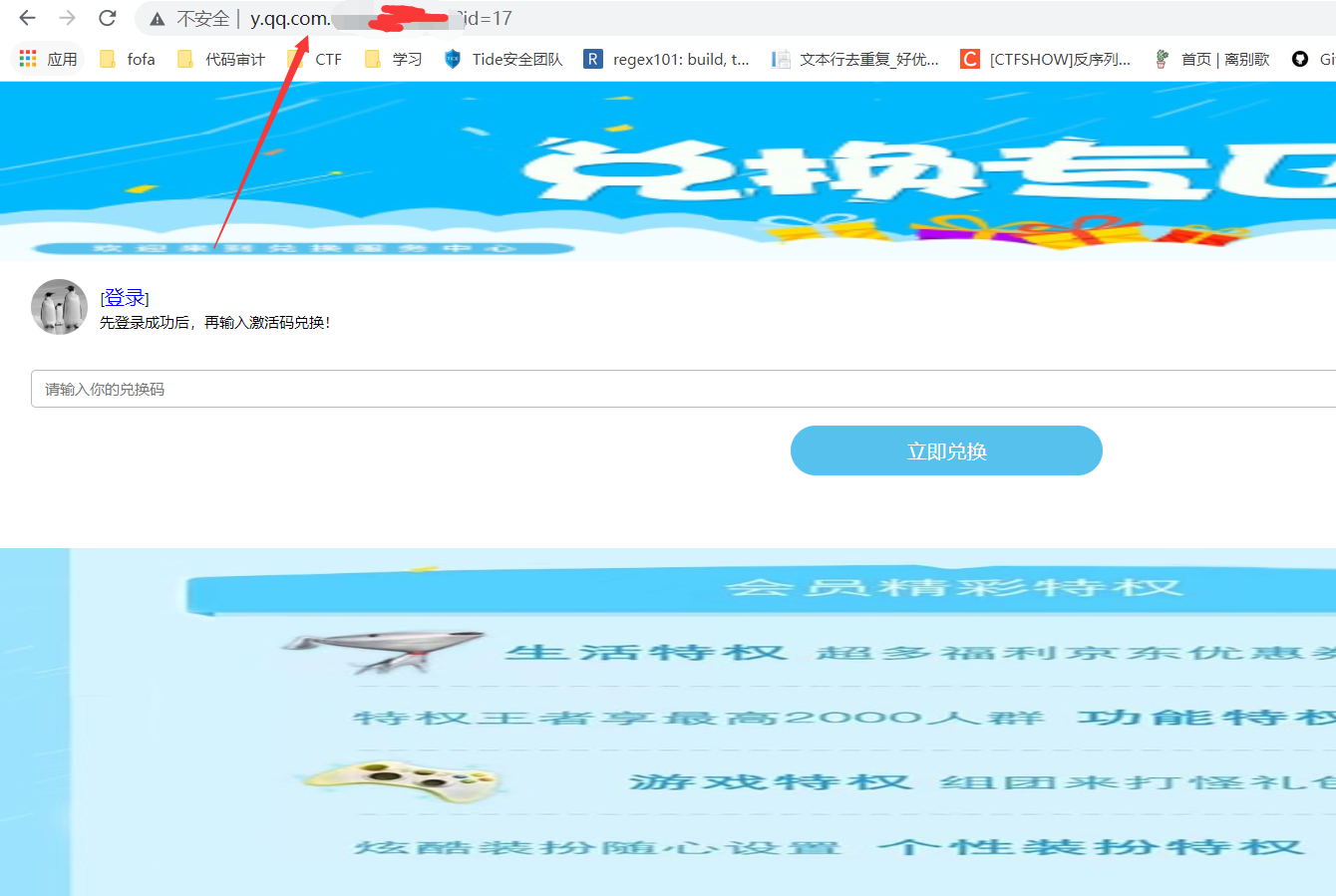

当我点击链接进去后发现。这吊毛网站ui也太丑了一细看。这吊毛域名

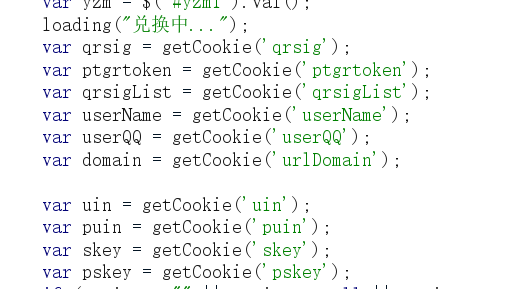

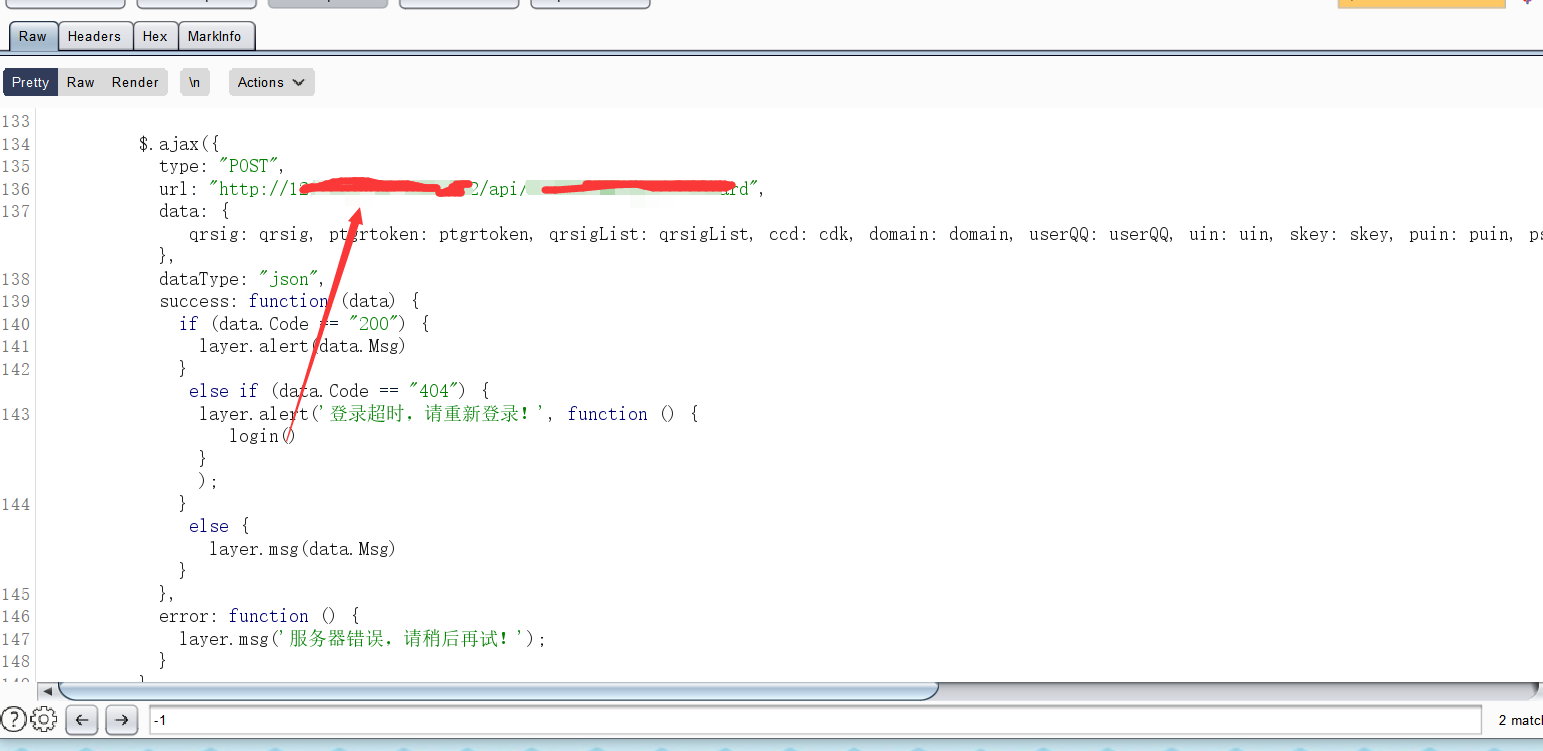

这个时候就要掏出我的burp来分析一下了,可以发现下图中js调用了一个地方的api。里面获取到了一堆cookie

好了这下一个得石锤钓鱼网站了。

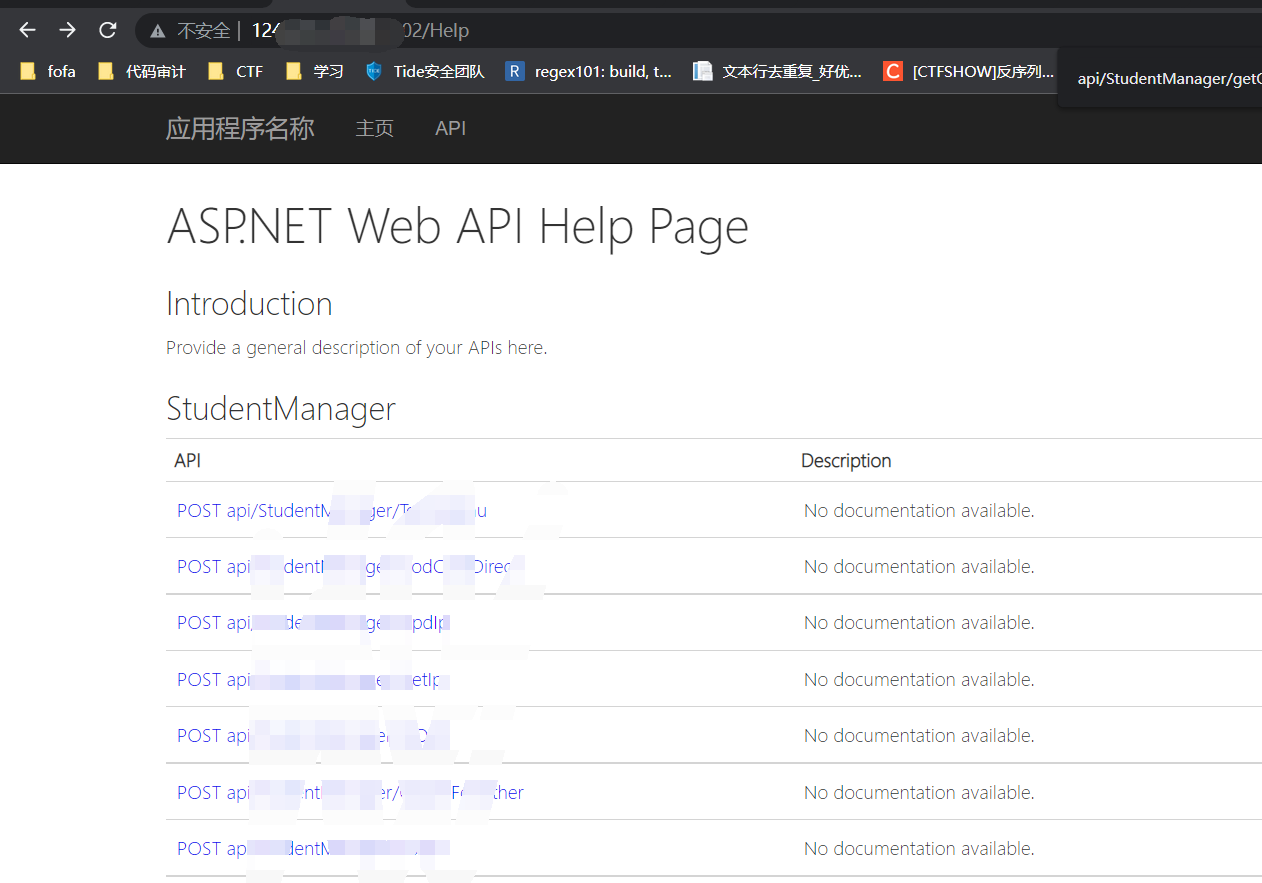

我们接着看,这个端口里是asp.net的接口

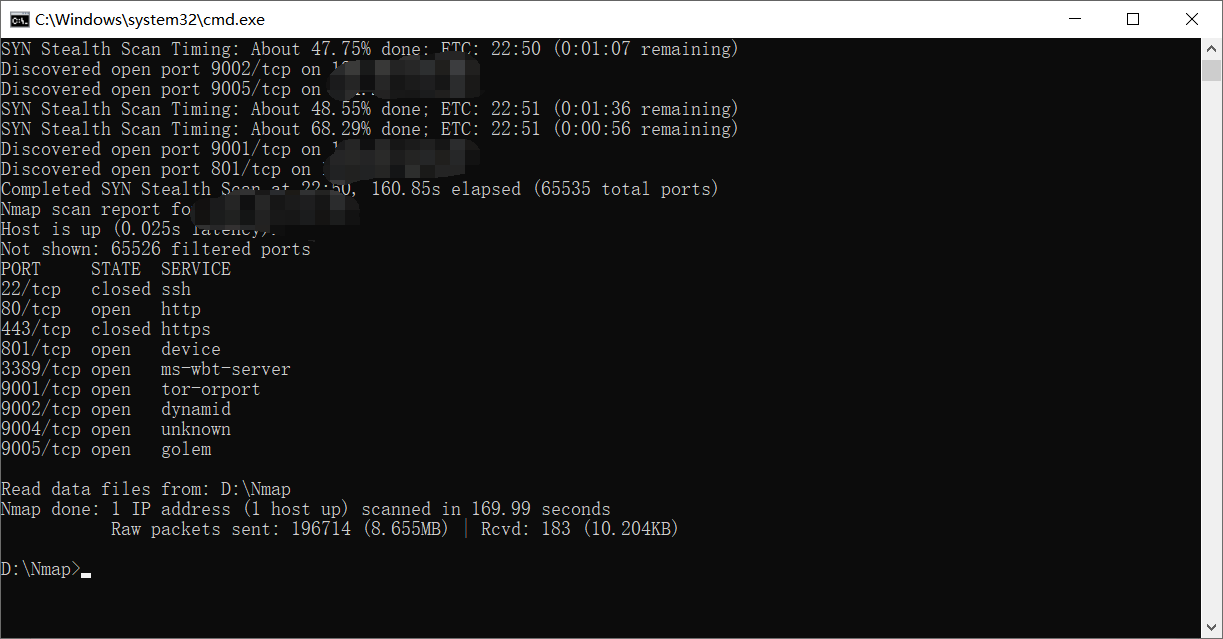

这时候我并没有认真的看这些接口。而是先选择浅浅的先扫个端口吧

ok,9005端口就是原先的程序。这下真实IP已经没跑了,我们继续往下看

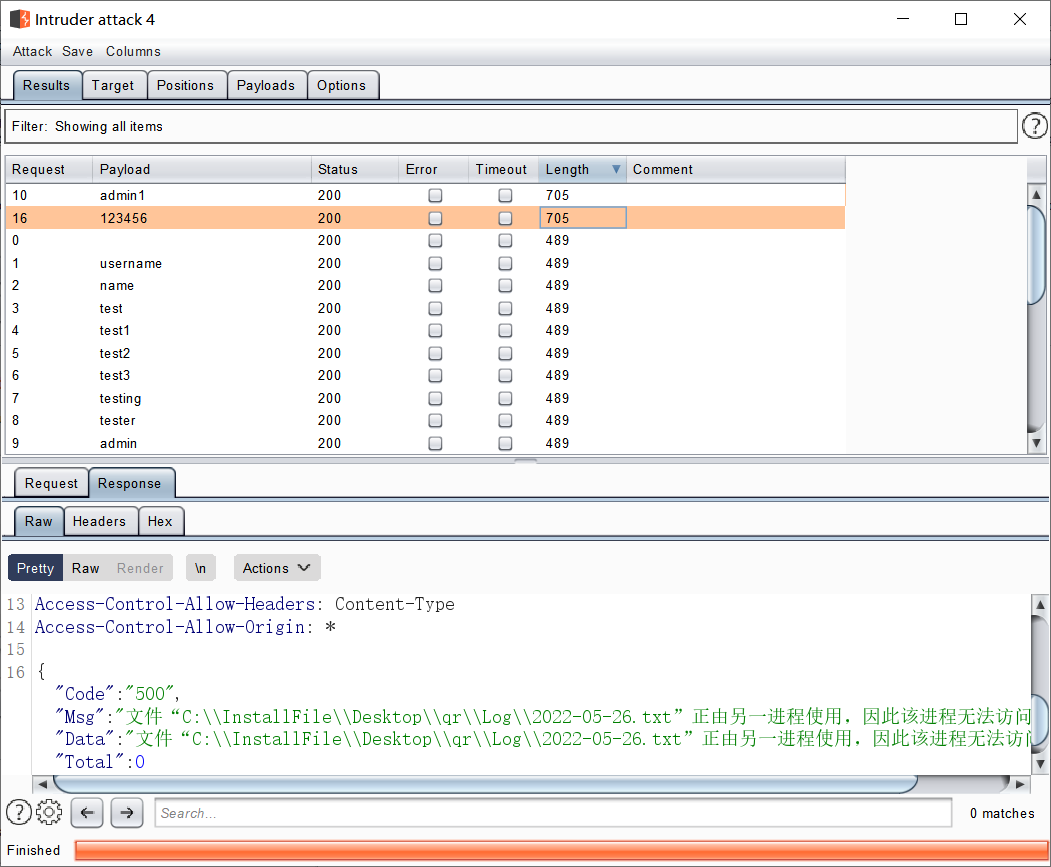

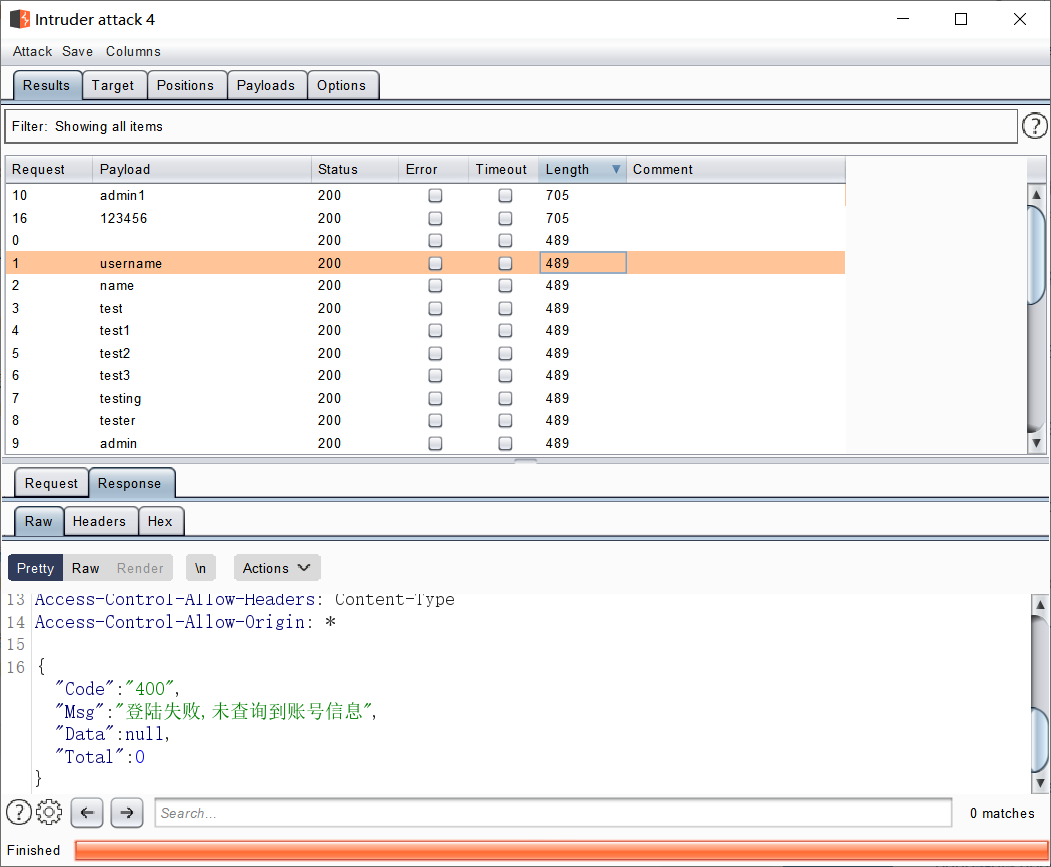

常规套路我们先爆破一下账号密码。发现无果

难道就要结束了吗?

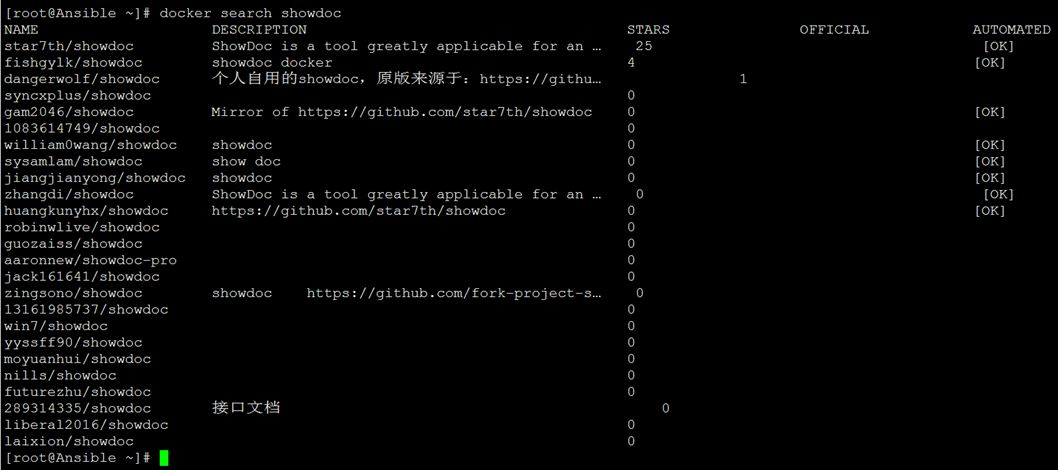

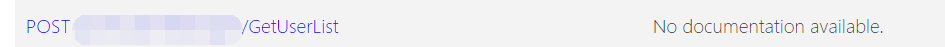

nonono,这时候就要回到我们的9002端口,梦回api文档了。

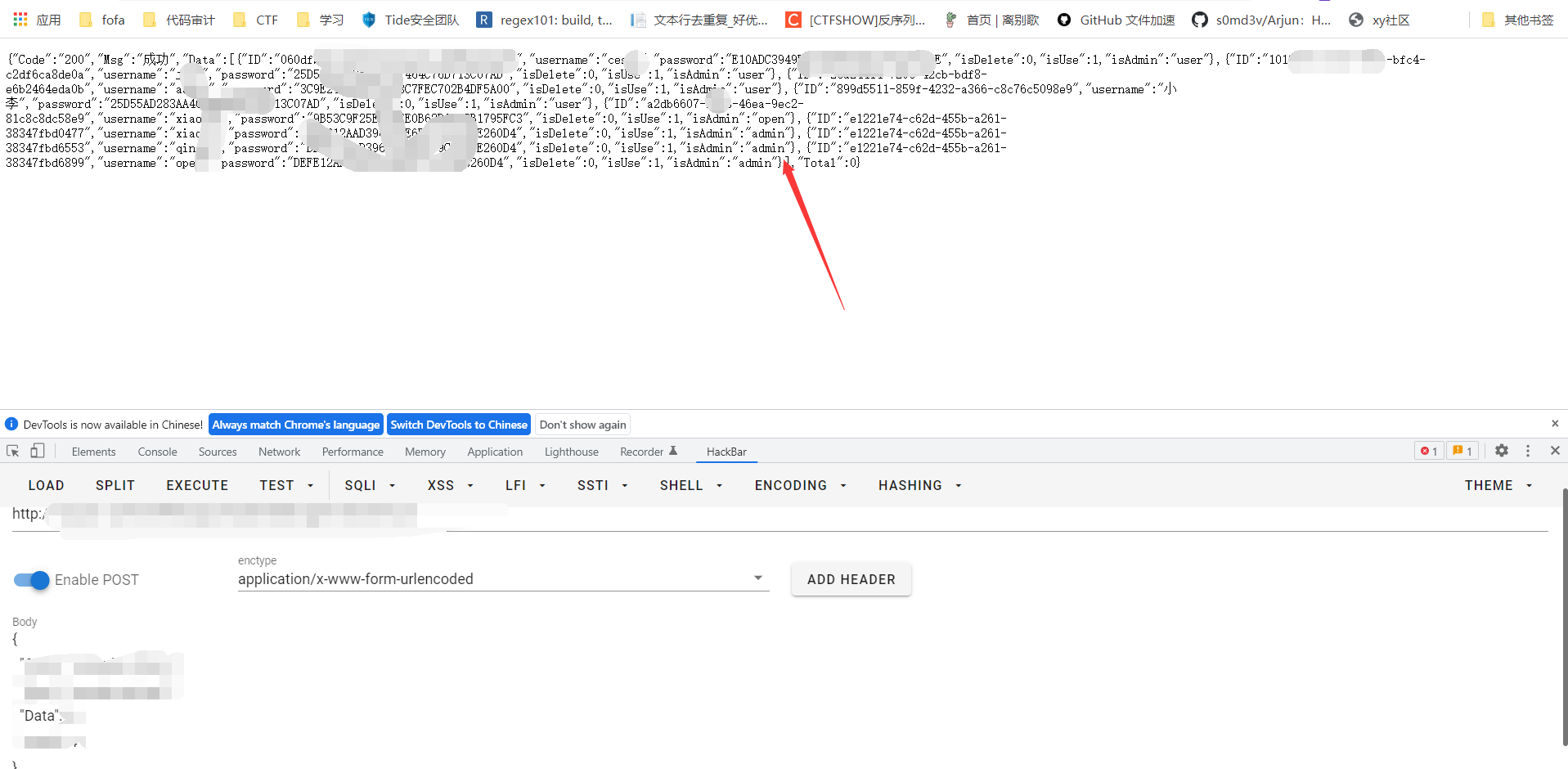

这里发现了一个查询后台账号的api

可以发现成功爆出了后台账号密码

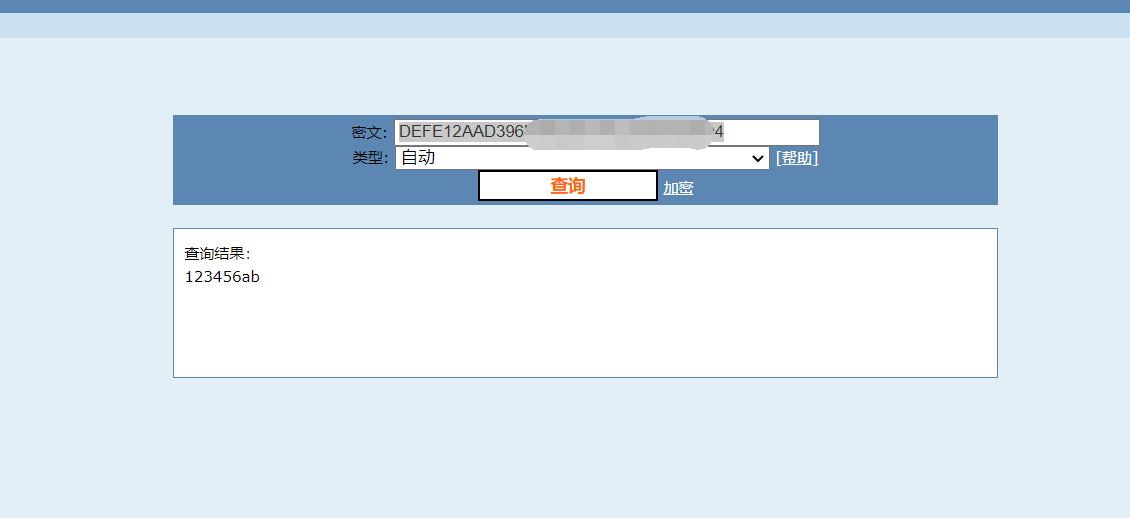

丢进cmd5查询了下

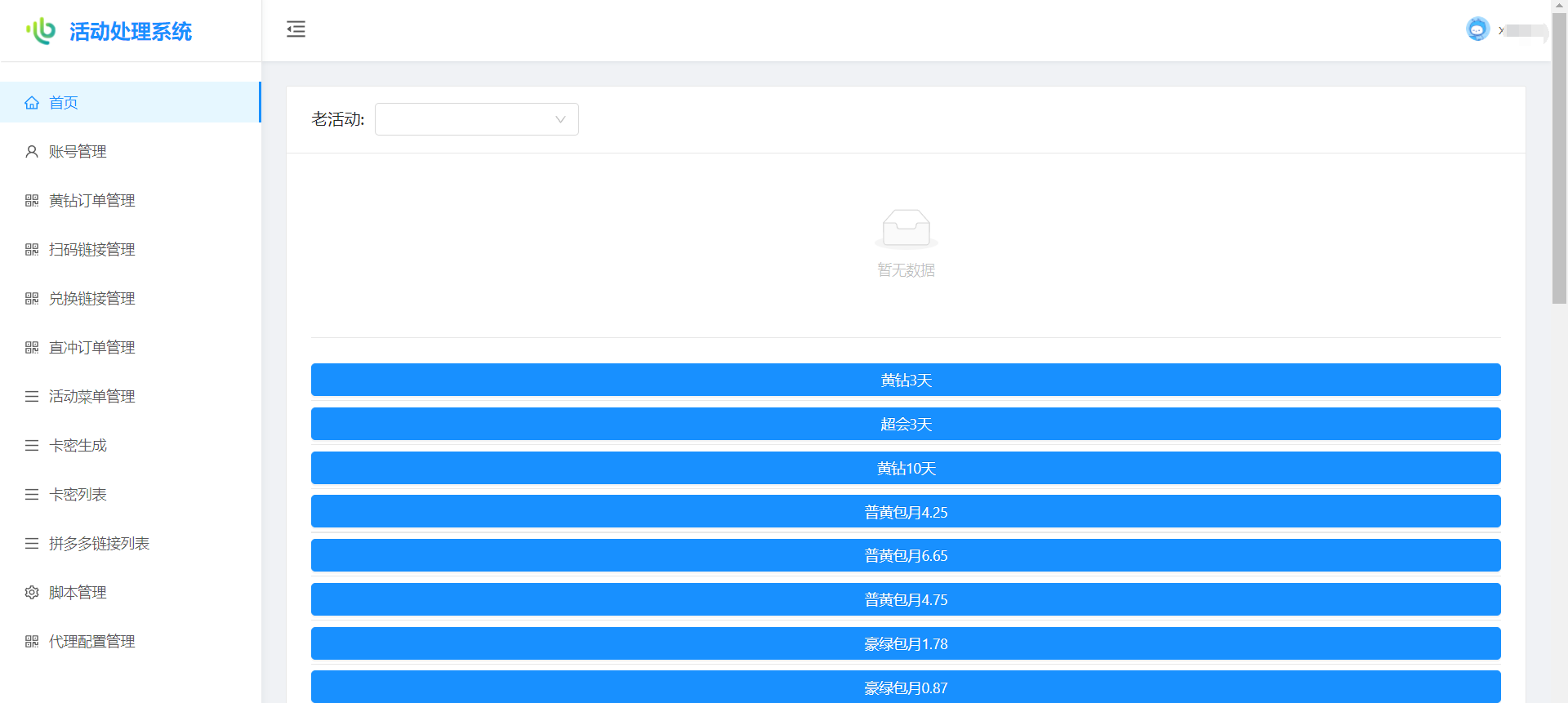

然后就成功登入后台辣

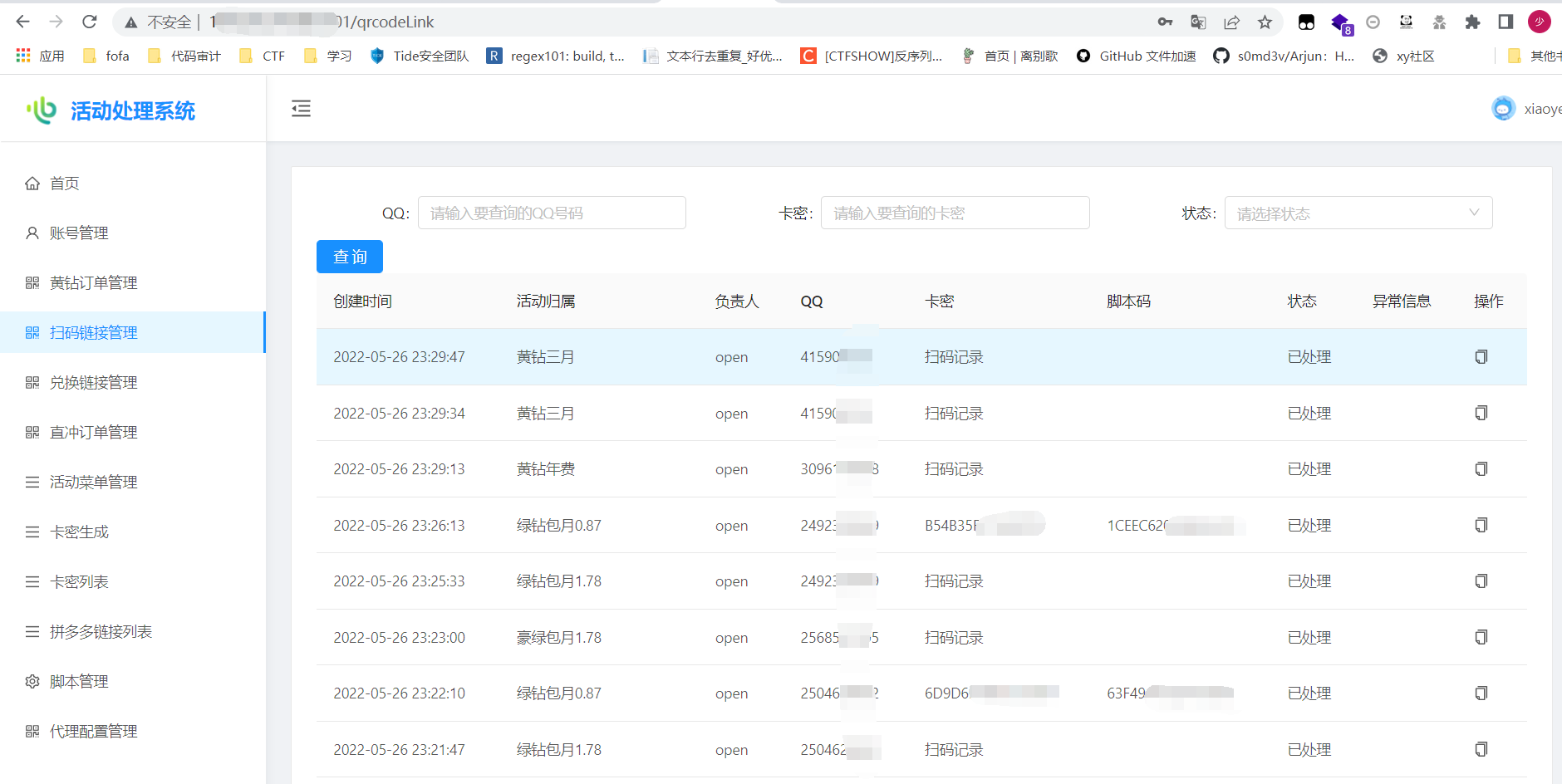

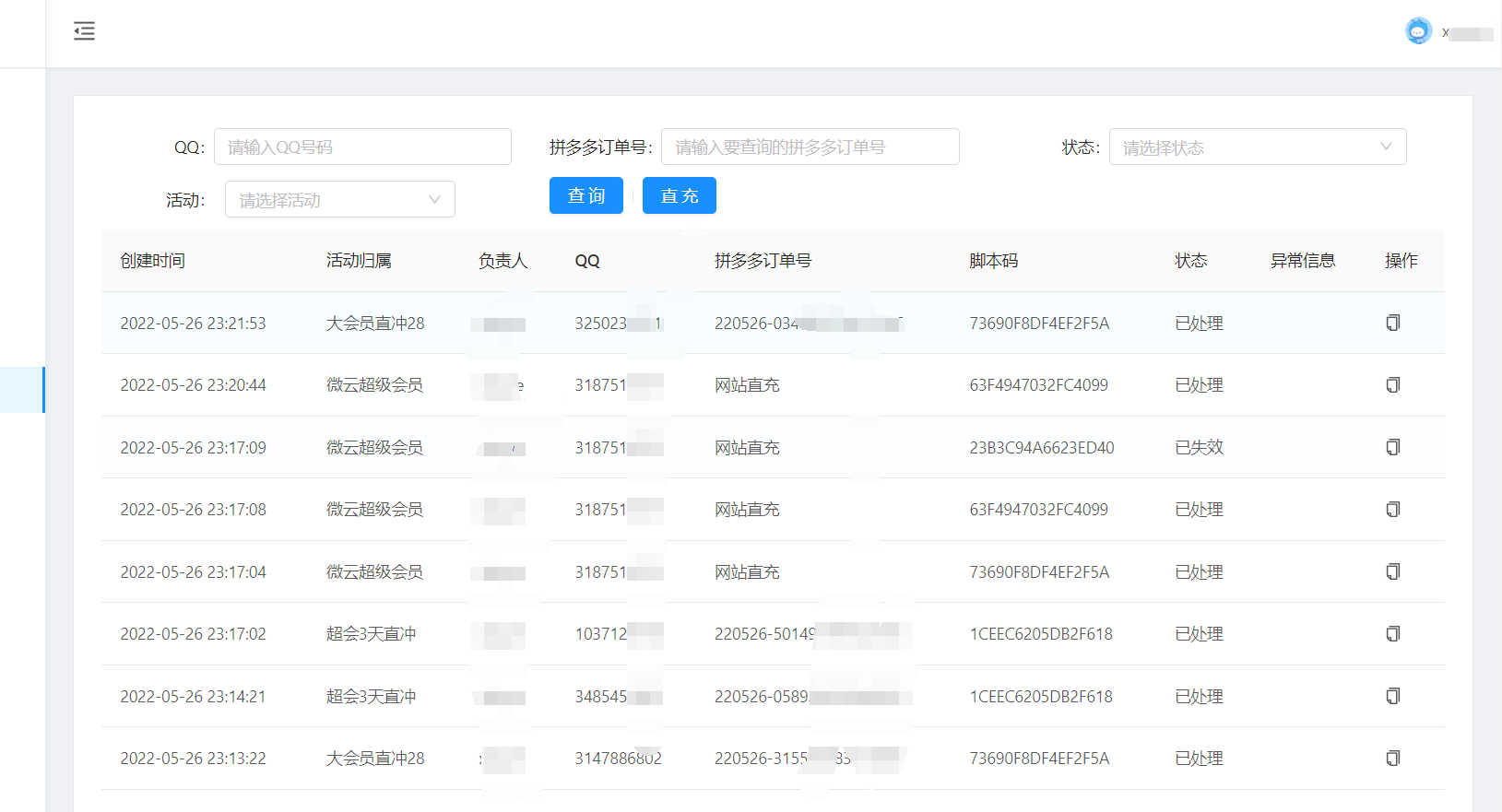

这里我发现,这里似乎是一个代充网站。还挺多人用的呢

阿哲,他们还在pdd上有卖东西。那似乎就是单纯的代充网站而不是钓鱼了(会不会对用户造成什么影响谁知道呢?毕竟用户cookie什么的肯定记录在了他们的服务器里)

0x02 结尾 {#0x02+%E7%BB%93%E5%B0%BE2449}

阿巴阿巴,伴随着汤老师的名言响起,我从睡梦中缓缓醒来。梦中的一切是那么的真实,仿佛真的发生了一样!

什么时候能成为一个dalao啊,我不禁惆怅道。

算了算了。要期末考了先去学习概率论了。拜拜了各位~

(最新更新,up主概率论挂了5555~)

51工具盒子

51工具盒子