如何在Windows AD域中驻留ACL后门

前言 === 当拿下域控权限时,为了维持权限,常常需要驻留一些后门,从而达到长期控制的目的。Windows AD域后门五花八门,除了常规的的添加隐藏用户、启动项、计划任务、抓取登录时的密码,还有一些基于 ` ACL ` 的后门。 ACL介绍 ===== ACL是一个访问控制列表,是整个访问控制模型(ACM)的实现的总称。常说的ACL主要分为两类,分别为特定对象安全描述符的...

51工具盒子

51工具盒子

前言 === 当拿下域控权限时,为了维持权限,常常需要驻留一些后门,从而达到长期控制的目的。Windows AD域后门五花八门,除了常规的的添加隐藏用户、启动项、计划任务、抓取登录时的密码,还有一些基于 ` ACL ` 的后门。 ACL介绍 ===== ACL是一个访问控制列表,是整个访问控制模型(ACM)的实现的总称。常说的ACL主要分为两类,分别为特定对象安全描述符的...

前置基础 ==== 提权条件提权不是在任何情况下都可以进行的,它有一定的前置条件,例如拥有内网普通用户权限、拥有WebShell、拥有FTP权限、拥有某些远程管理软件的账号和密码等,同时在本地或者远程服务器上存在相应的漏洞。当然,最重要的条件是拥有利用该漏洞的工具、代码或者程序! 基础信息查询 ------ * • Administrators:管理员组,默认情况下,Ad...

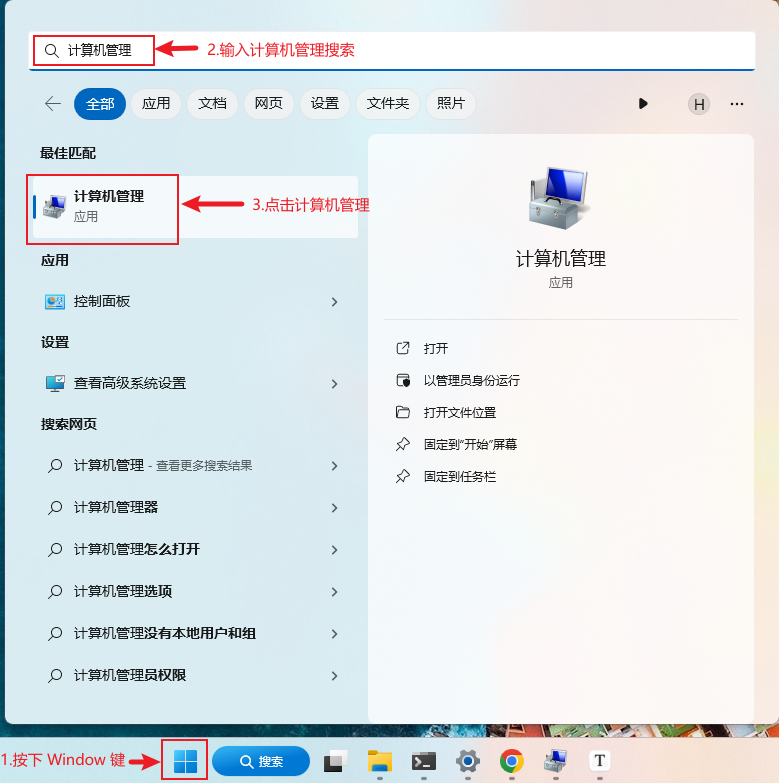

1.新建共享用户 {#1新建共享用户} ------------------- 首先,按下 Windows 键,搜索"计算机管理"应用,点击打开应用。 [

环境搭建-Windows系统搭建Docker [设置 WSL 开发环境 \| Microsoft Learn](https://learn.microsoft.com/zh-cn/windows/wsl/setup/environment) [环境搭建-Windows系统搭建Docker_windows docker-CSDN博客](https://blog.csdn.ne...

OilRig(又称 APT34 或 Helix Kitten)以针对中东地区关键部门的网络间谍活动而闻名,它利用漏洞和先进技术实现其地缘政治目标,行动精准。 Picus Labs 在其最新报告中深入探讨了这一伊朗国家支持的行为体的行动。报告重点介绍了 OilRig 的演变过程、历史活动及其使用的先进战术。 OilRig 于 2016 年出现在网络威胁领域,但也有证据表明其早...

前言 === 渗透的时候经常会遇到防火墙,本文主要讲一下如何优雅的用Netsh命令来操作防火墙。 常用命令 ==== **关闭防火墙**(动静太大不建议) netsh firewall set opmode mode=disable **添加规则** (一般就是放行自己payload用的端口就够了,可重名) 放行远程8888端口进来的流量 netsh advf...

前言 === 打算梳理两篇应急响应的文章,就先从windows开始,希望能帮到需要的朋友。 由于篇幅有限,有些东西不会细讲,有需要的话会单独出文章。本文如有不对欢迎指出。 Windows应急响应 ===========  windows添加右键打开cmd和Powershell窗口(管理员/非管理员)](https://img1.51tbox.com/static/2024-09-05/wvFudtUZUcYk.png)

前言 === 用惯了linux的右键打开在此处cmd,就想把windows也改一下。(测试环境win10) 使用 === 鼠标右键: 在此处打开命令行窗口 在此处打开命令行窗口(管理员) shift + 鼠标右键: 在此处打开 Powershell 窗口 在此处打开 Powershell 窗口(管理员) 代码 === 新建xx.reg,输入以下代码 ...

前言 === 继上篇内容继续。 特别感谢Micropoor前辈 内容列表 ==== ftp.exe * 通过msfvenom发起ftp攻击 ODBCCONF.exe * 通过rundll32.exe+ODBCCONF.exe+hta进行攻击 cmstp.exe * 通过msfvenom发起cmstp.exe攻击 Installutil.exe * 通过ms...

前言 === 日常整理,当作笔记方便查阅。这一整篇文章的来源主要是看到了一位老外发的Get Reverse-shell via Windows one-liner文章而来,所幸就将他的作为上篇,待我整理后在把下篇发出来。 这种方法也被很多黑产和APT组织用来白加黑免杀,简直就是屡试不爽。最后本人也是菜鸡一只,就当作学习而写,如有不对的地方,望指出。 概述 ===== ...