------通过动网论坛8.2任意文件上传漏洞获取webshell

下午通过注入点获得了一个站的后台账号密码,但却没有找到后台地址。不过站点居然还有一个不小的论坛,用的是DVBBS的8.2版本。

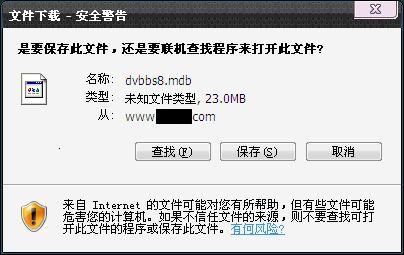

貌似动网论坛的漏洞挺多的,首先看看它的数据库能不能下载,默认地址是/data/dvbbs8.mdb,发现居然可以下载,于是我成功拿到一个20来M的数据库,里面除了包含有管理员的账号密码,还有超过900个会员的信息。可见站点漏洞带来的危害!

继续,读取mdb文件获得管理员账号密码,进入后台。前面说了,dvbbs有很多漏洞,但是这个站是8.2的版本,已经是比较新的了(现在最新的是8.3),漏洞也随着版本的不断更新慢慢减少。比如,后台备份数据库的功能已经被官方删除了:

但是微软的IIS6.0的解析漏洞加上动网的上传漏洞还是给我们的渗透提供了机会。网上提供的漏洞信息表示注册用户就可以获得通过上传一个.asp;.gif文件来获得webshell,但是我试了,好像只有管理员登陆后前台才有如下上传框(可能是漏洞被部分修补了):

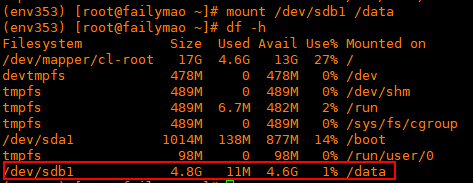

这个地址在/Dv_plus/myspace/script/filemange.asp文件里。你也可以在前台点击"我的主页-个人空间管理-自定义风格-文件管理"进入这个页面。

把asp木马后缀改成asp;.gif,就可以上传成功:

成功获得webshell:

不过要注意,这个解析漏洞只存在于iis下(好像是6.0),Apache也有解析漏洞,不过不在今天的讨论范围内。

51工具盒子

51工具盒子