000前言 {#000%E5%89%8D%E8%A8%809454}

马上八月份了,本菜鸡就要开始备赛九月份的黑盾杯,得开始准备刷刷题了,正好也能给以后学弟学妹们看看。

0x00正文 {#0x00%E6%AD%A3%E6%96%873554}

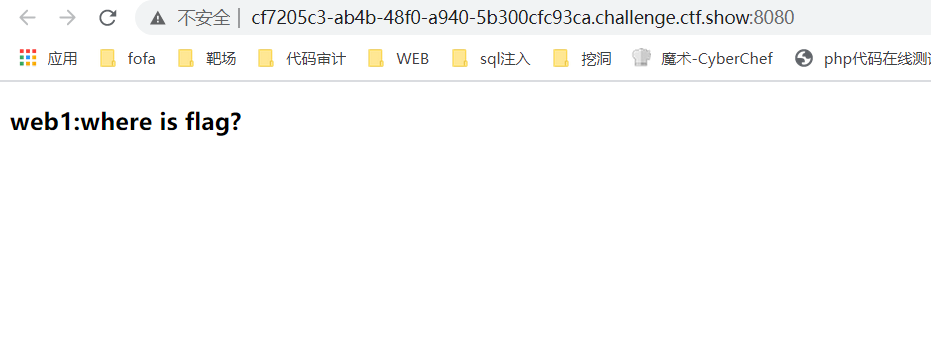

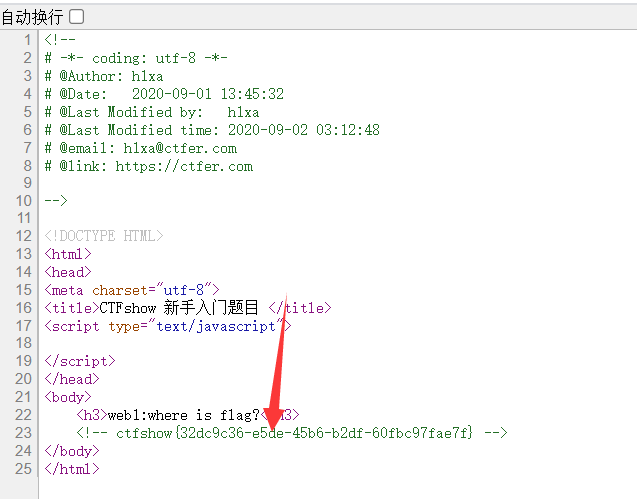

- web1

遇到这种页面只有点文字英文的,我们就直接右键查看网页源代码

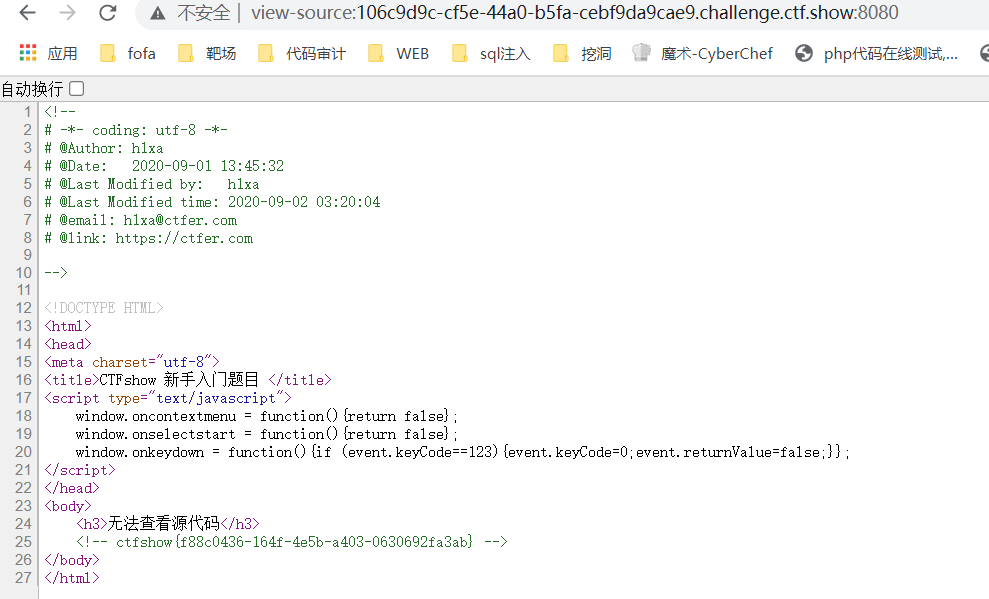

- web2

这题我们发现无法使用右键,应该是被js拦截了。这里我们直接浏览器自带的view-source: 来查看

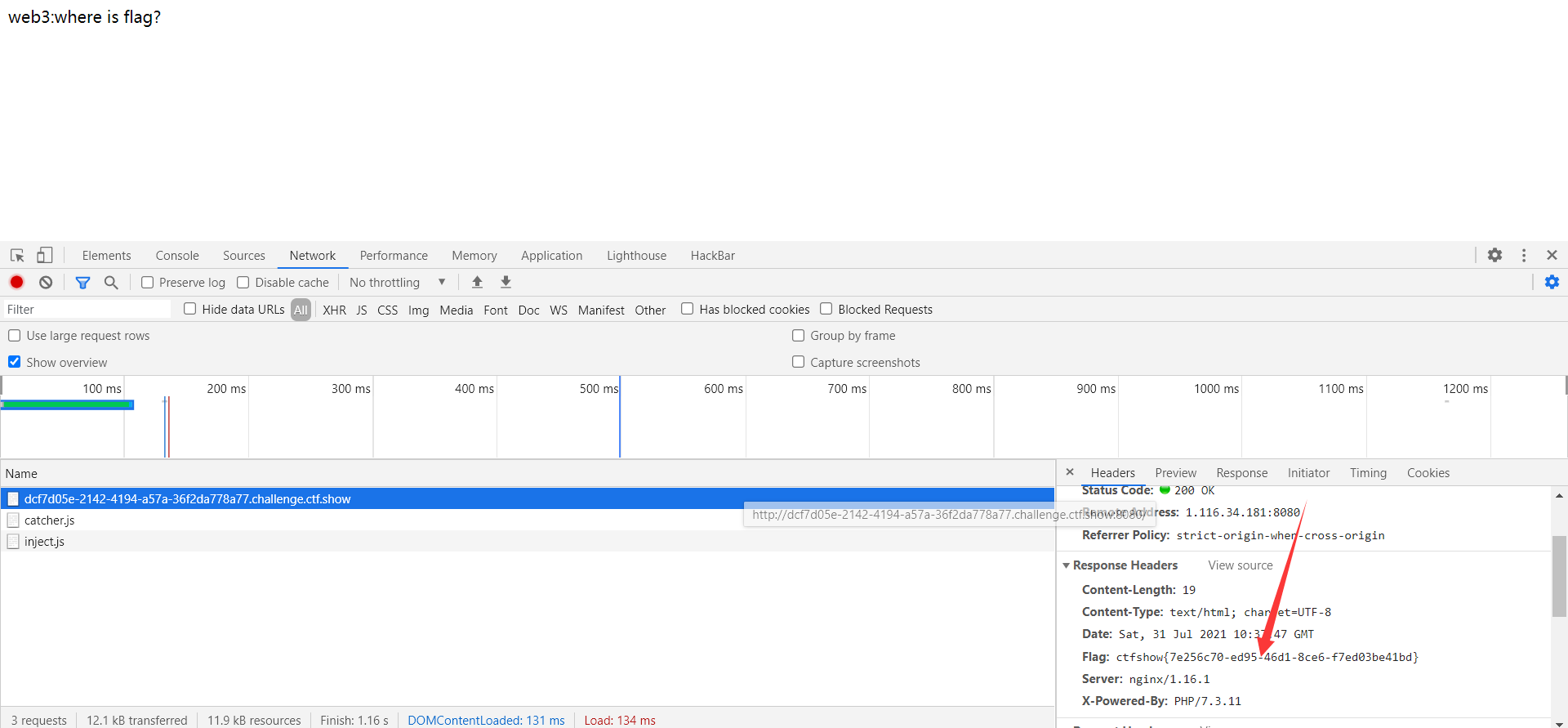

- web3

这题我们利用F12的network功能,即可发现flag隐藏在数据包中。

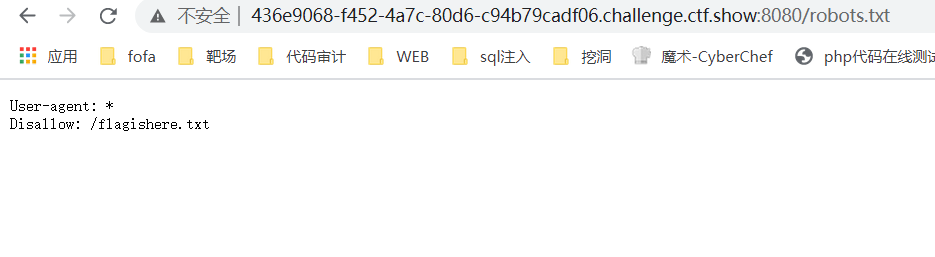

- web4

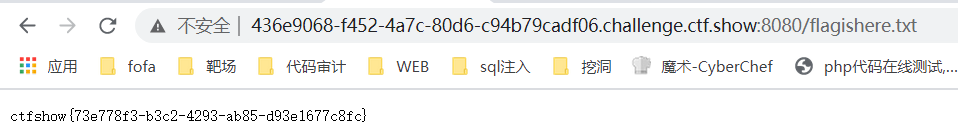

根据题目的提示,我们打开robots.txt文件(不知道这个文件是干嘛的自行百度了解)

打开文件中出现的文件,即可获得

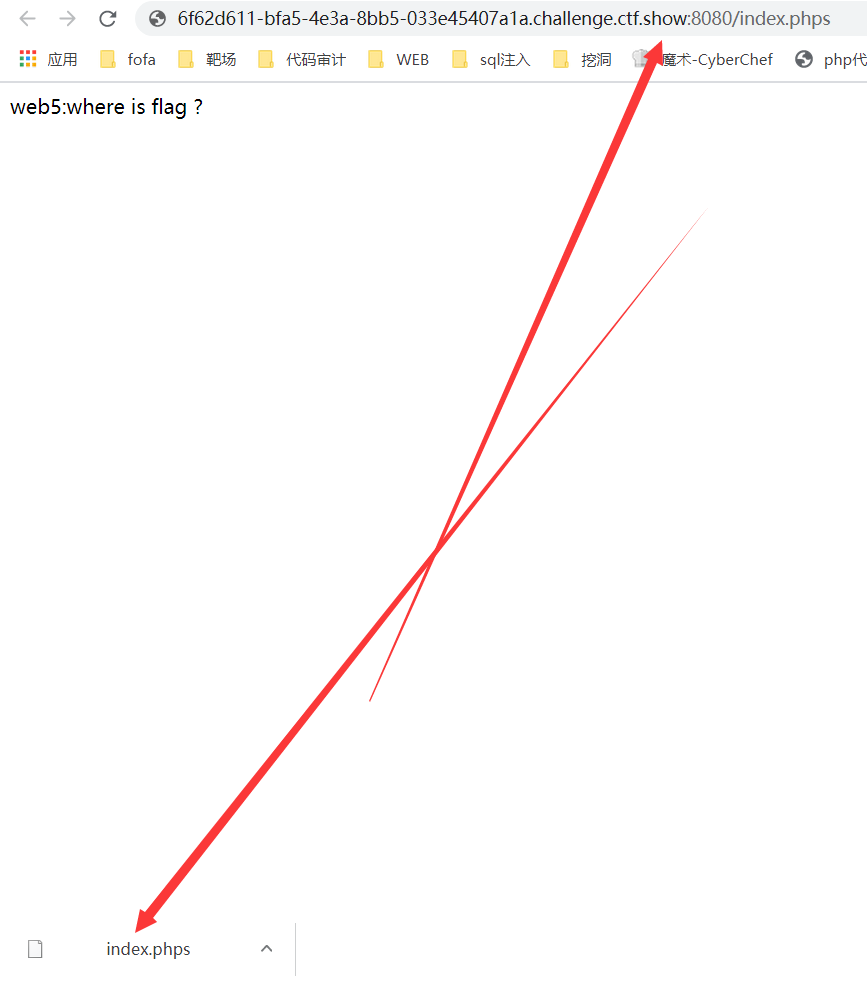

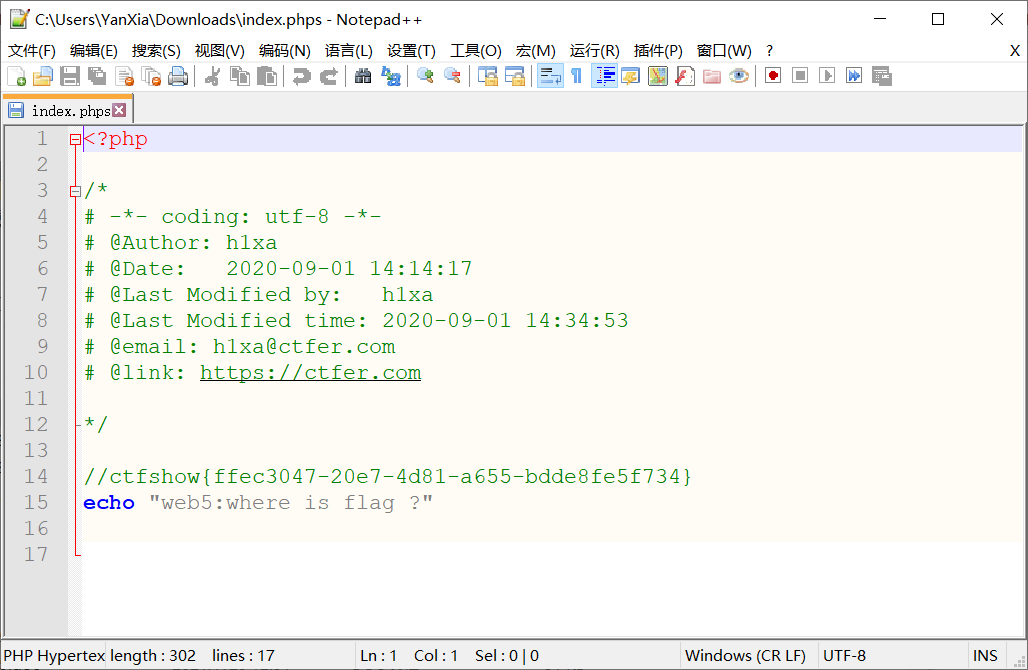

- web5

这题考的是phps-即php的源代码文件

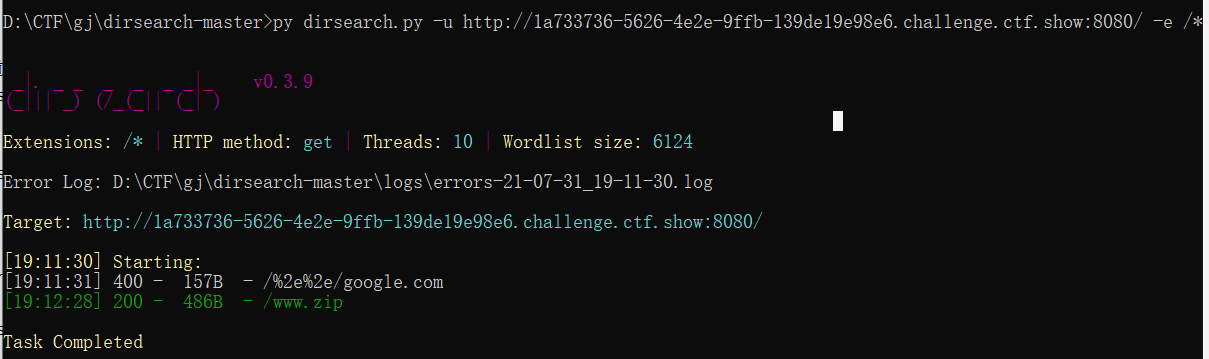

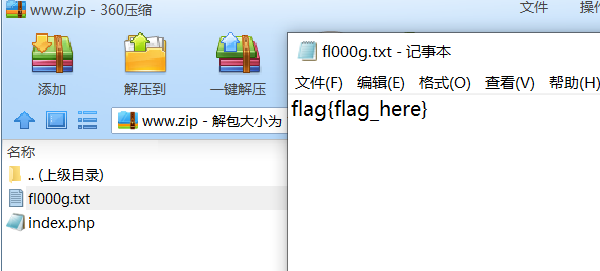

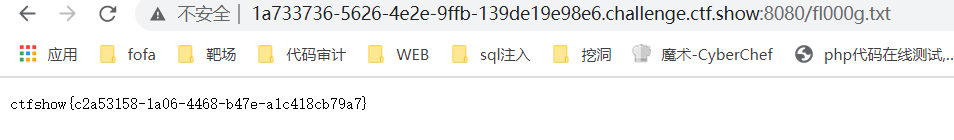

- web6

利用dirsearch.py扫描出源码备份

打开txt,发现flag不正确

打开index.php后获得正确flag地址

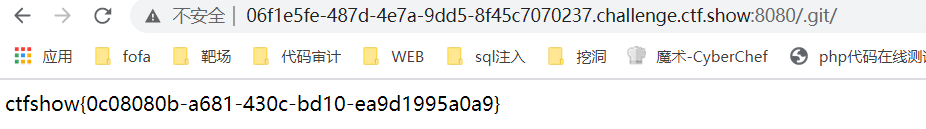

- web7

用dirsearch.py扫描后可知该题考了.git泄露。这里我们在域名后面加上.git即可

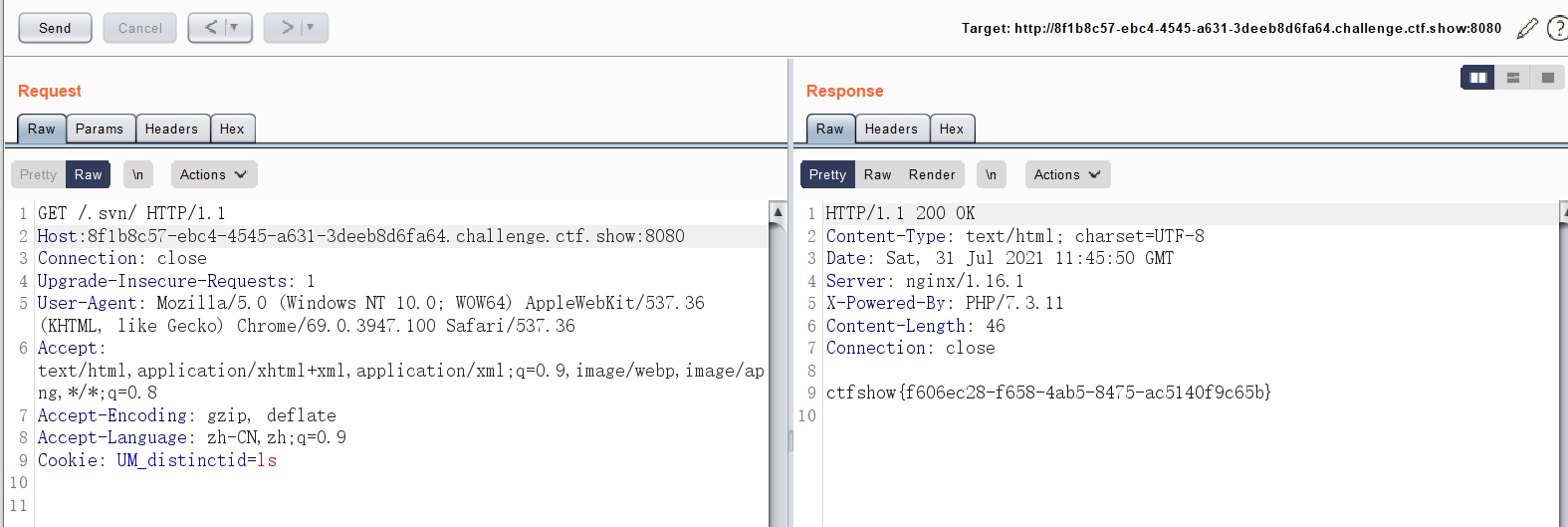

- web8

用dirsearch.py扫描后可知该题考了.svn泄露。这里我们在域名后面加上.svn即可(web7-8这俩题题目环境有点问题,我们用burp来发包)

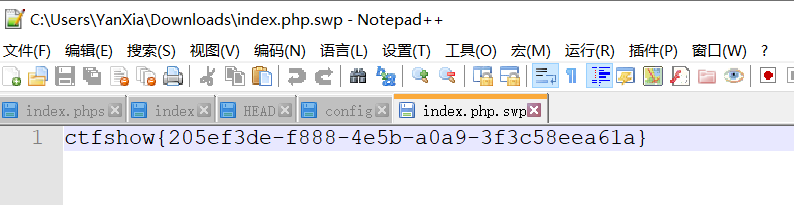

- web9

由题目提示可知,该题考到了vim文件泄露,所以我们在域名后加index.php.swp可下载备份文件

- web10

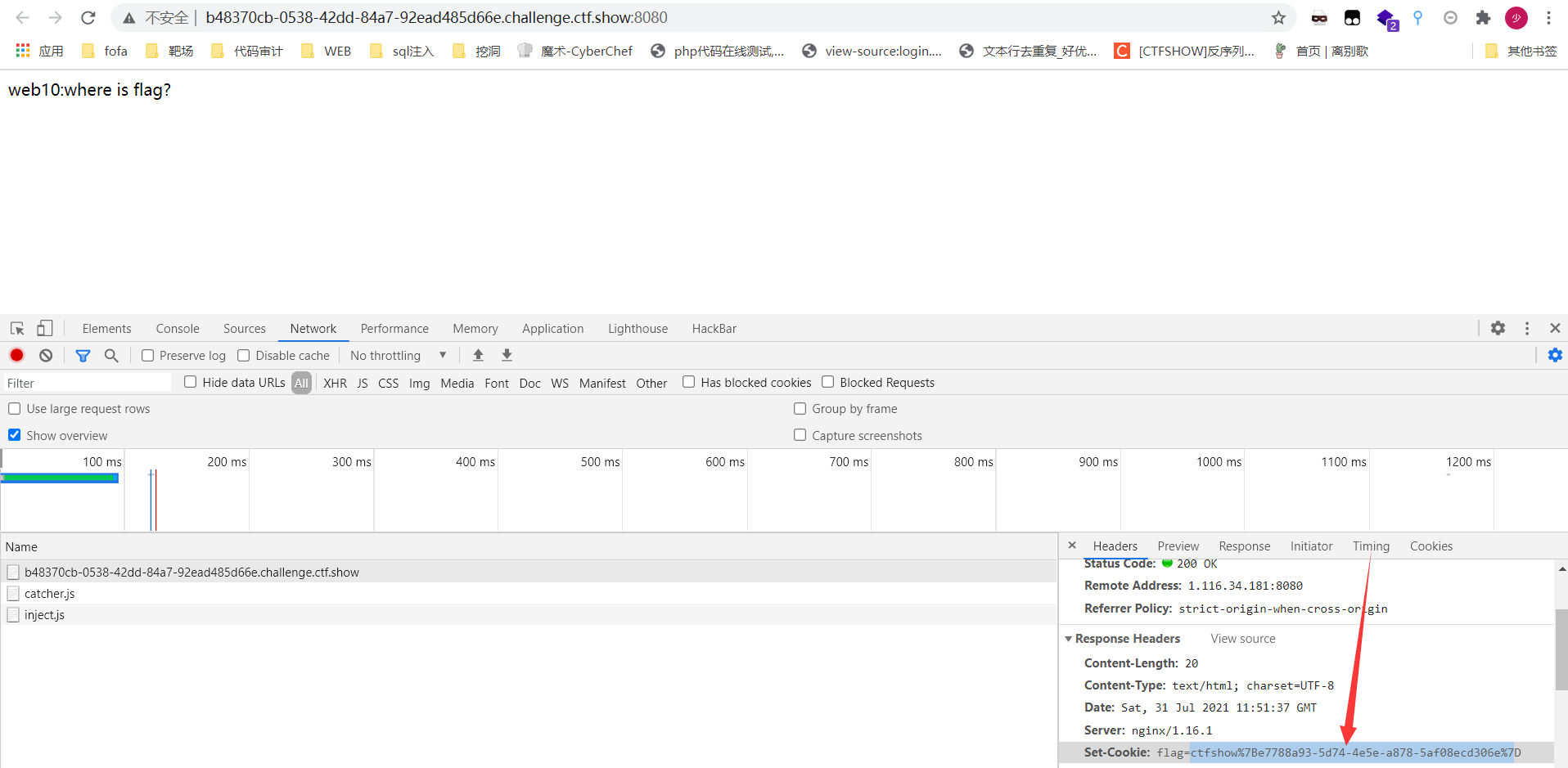

由题目告知cookie 只是一块饼干,不能存放任何隐私数据我们可知如下图

- web11

查询dns记录得

- web12

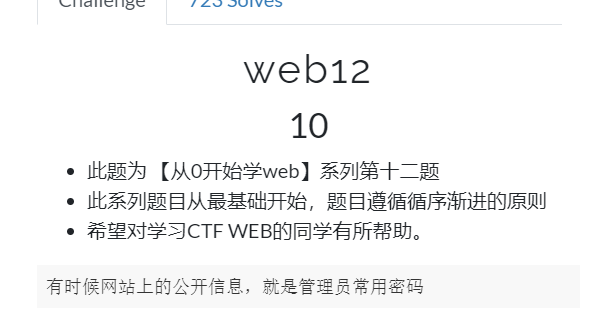

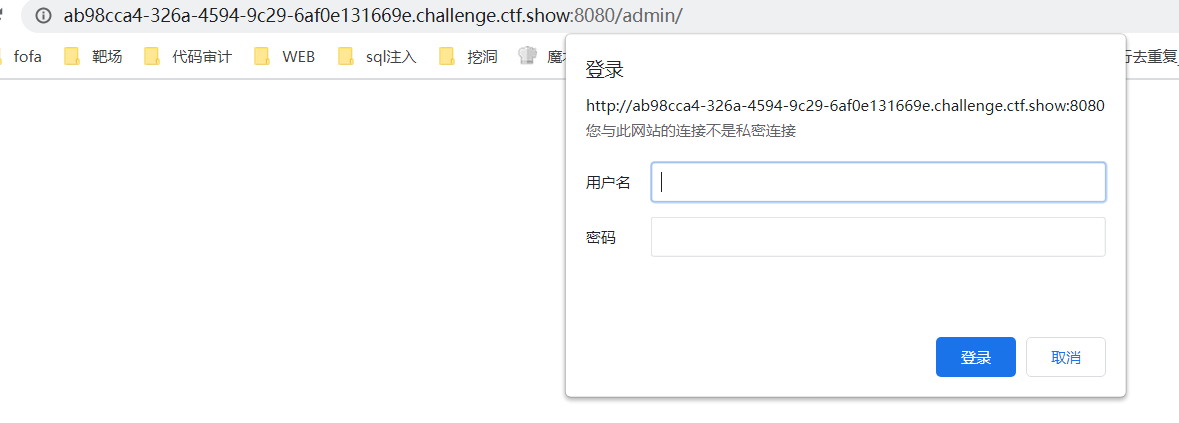

应该是考后台登入。所以说先在域名后面加个admin

这里猜用户名应该是admin,密码的话我们可以看到首页底部有串电话

进行尝试,成功进入

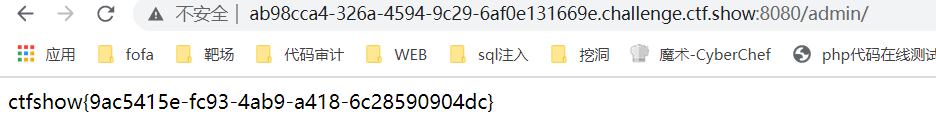

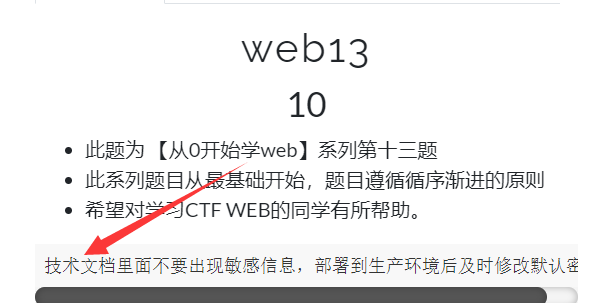

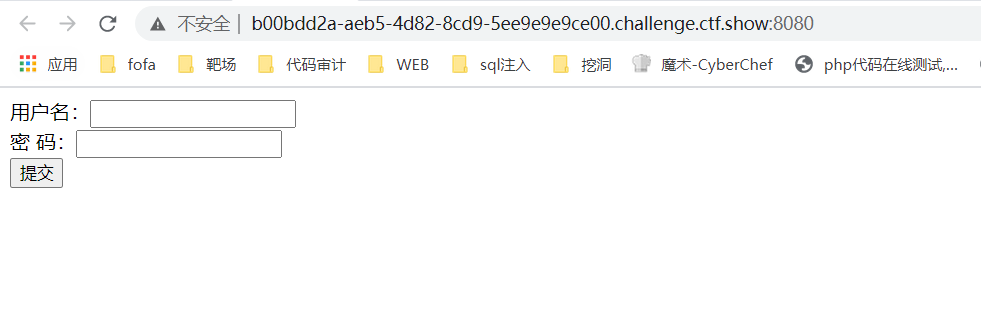

- web13

根据文档提示我们找到了该地方,泄露了后台信息

根据该信息即可登入后台获得flag

- web14

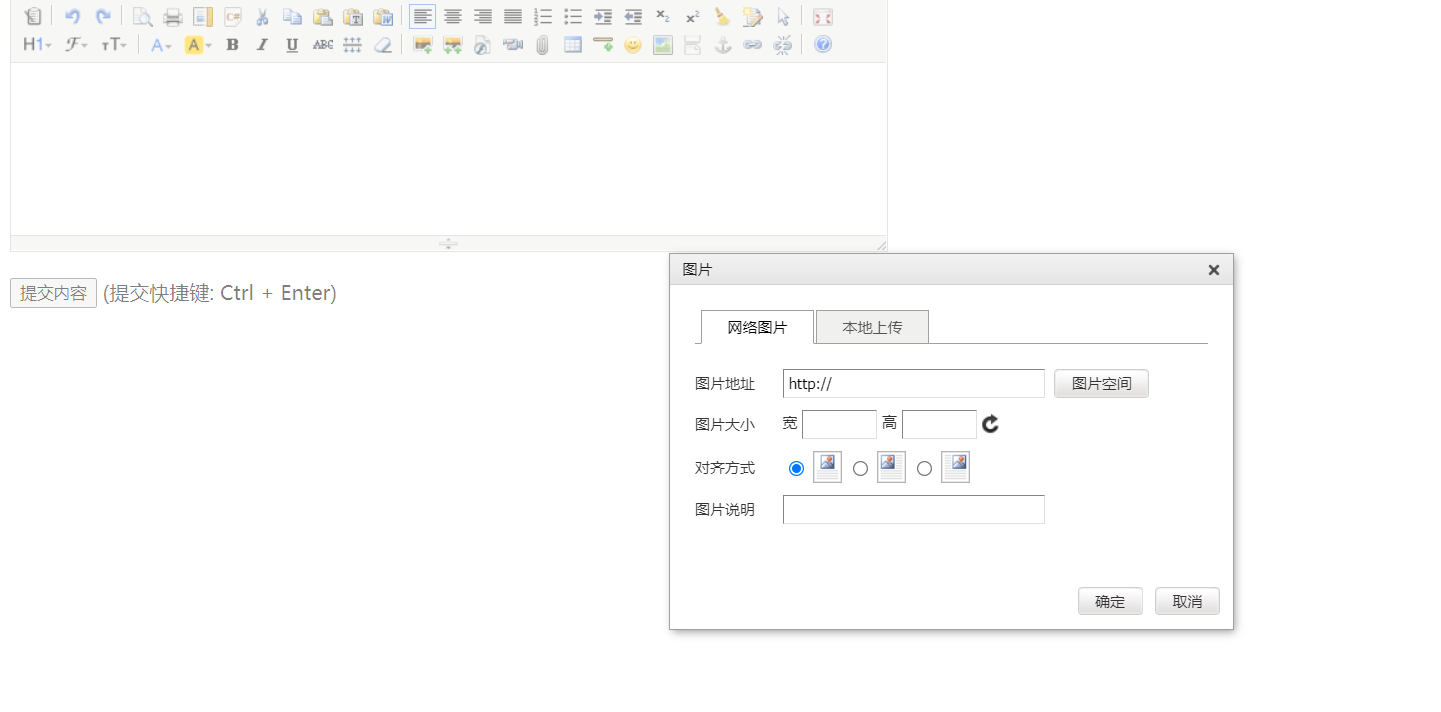

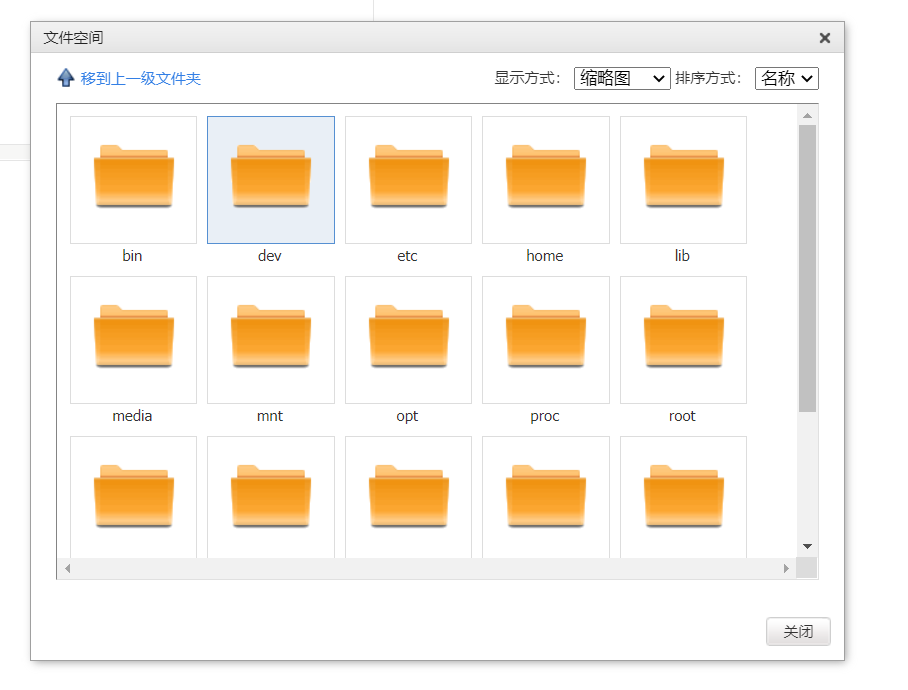

由题意可知,在域名后面加上editor进入编辑器,然后点开图片上传的图片空间

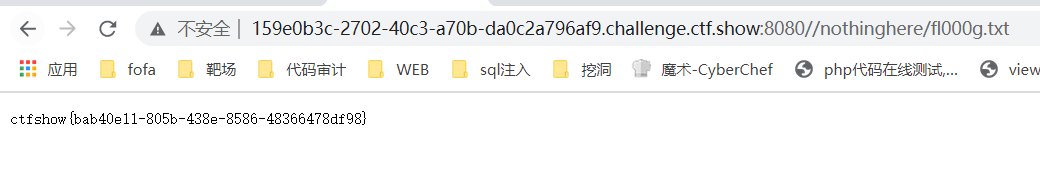

找到文件在/var/www/html/nothinghere/fl000g.txt

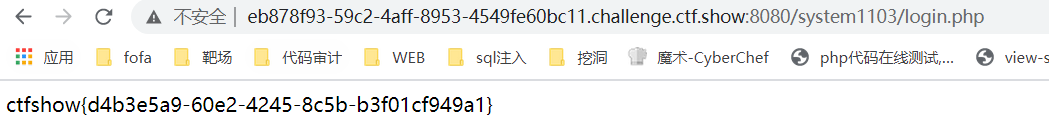

- web15

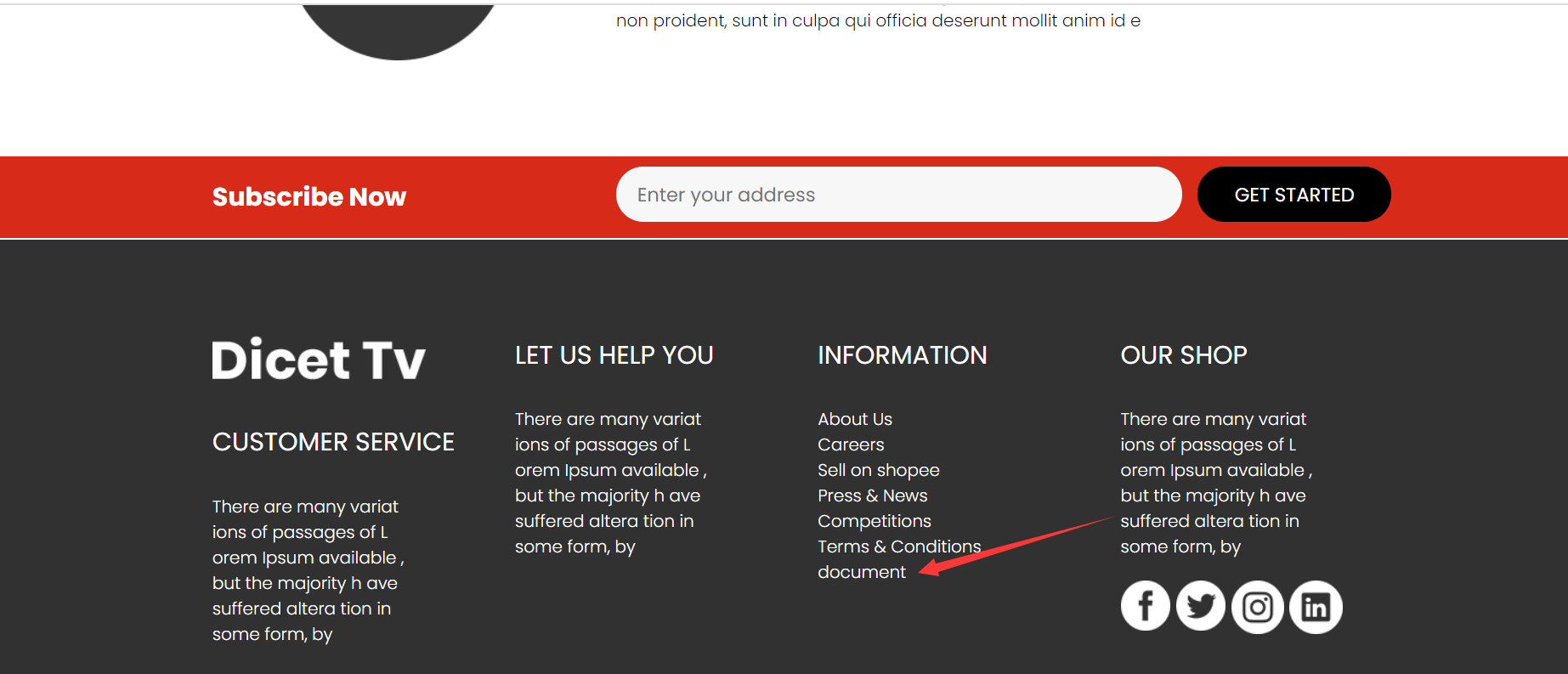

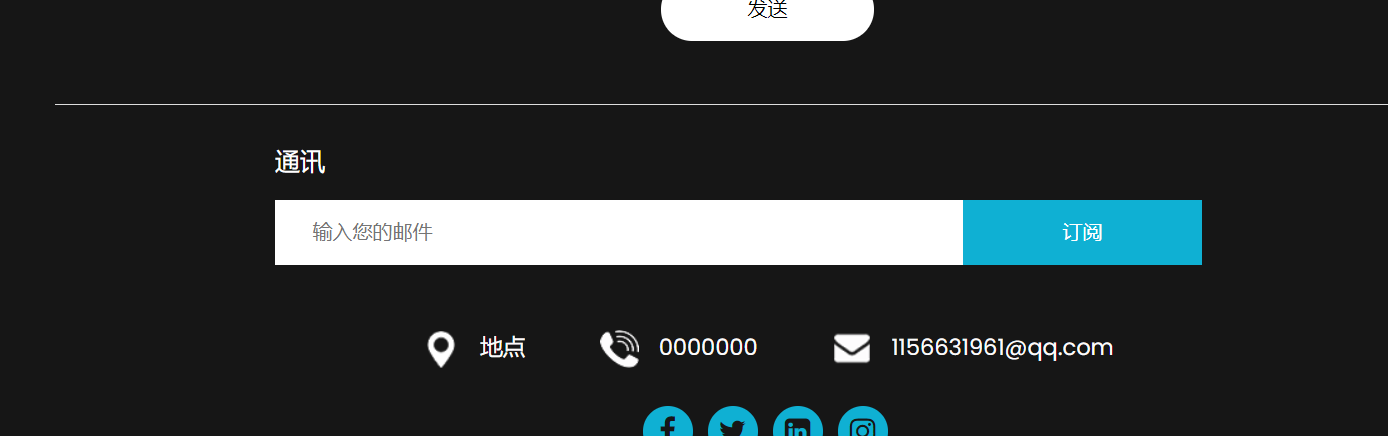

我们在文章底部找到个邮件

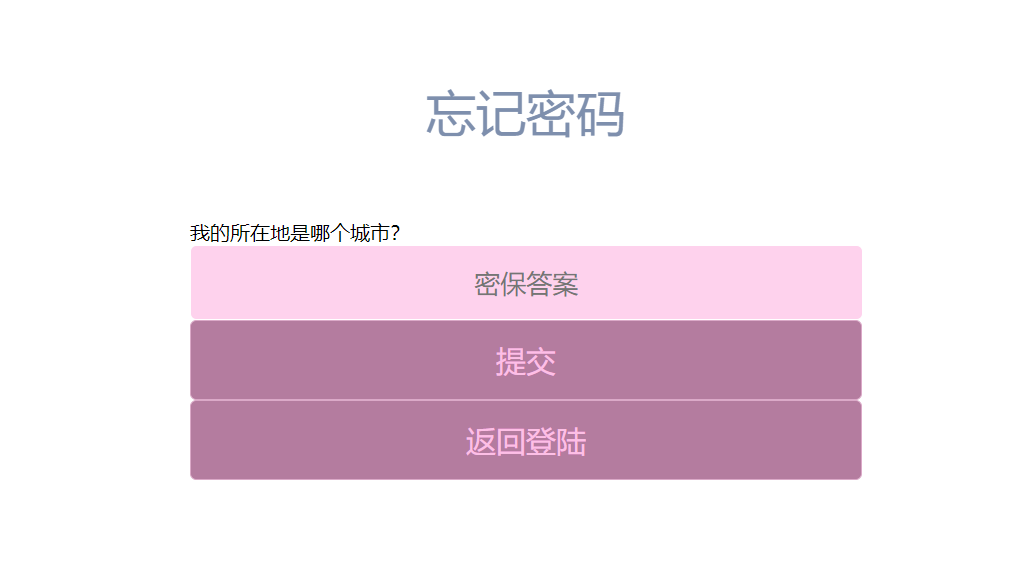

发现有个后台地址,点击忘记密码看到询问城市

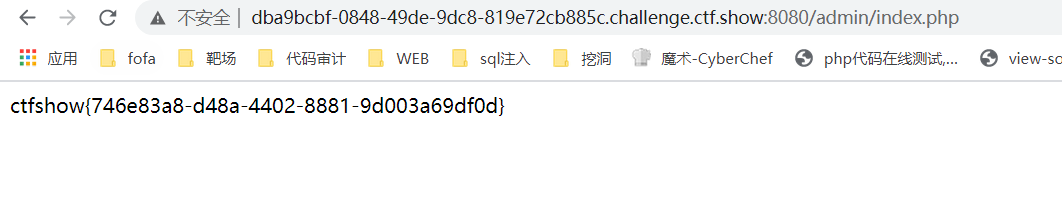

通过搜索qq可知在西安,然后就修改密码成功登入

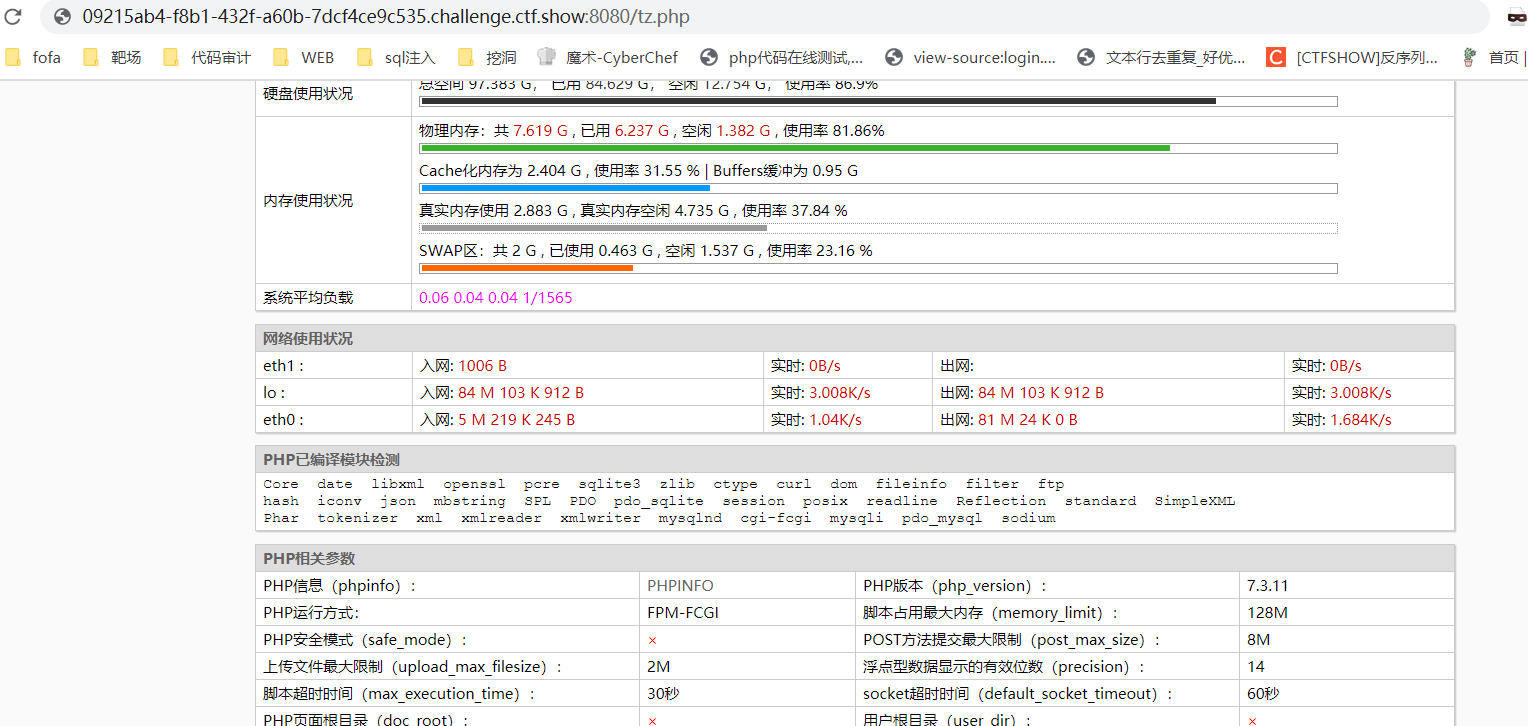

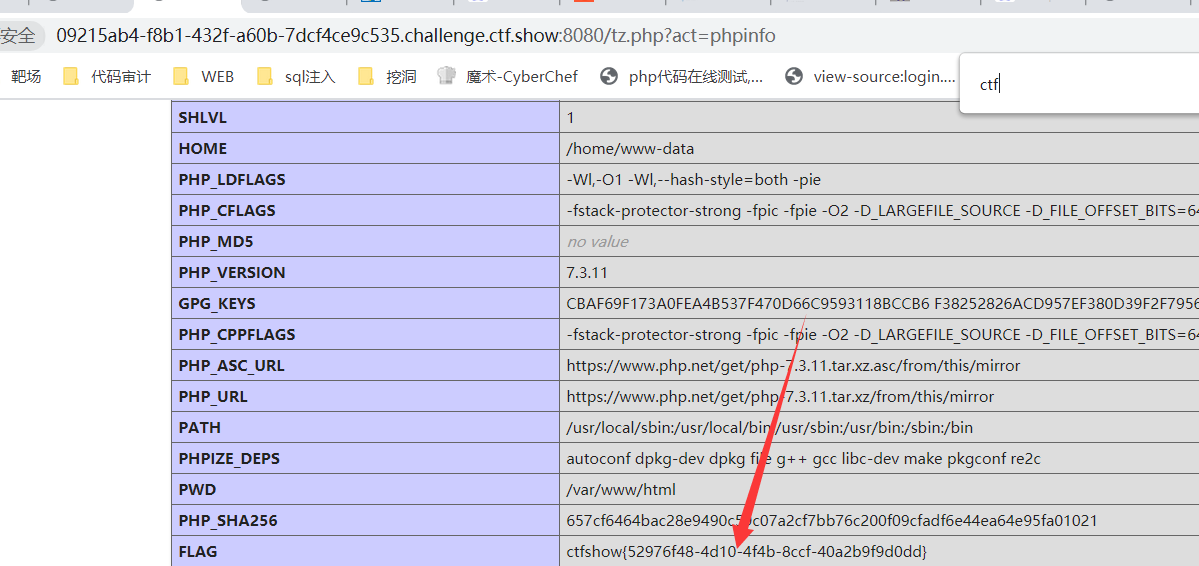

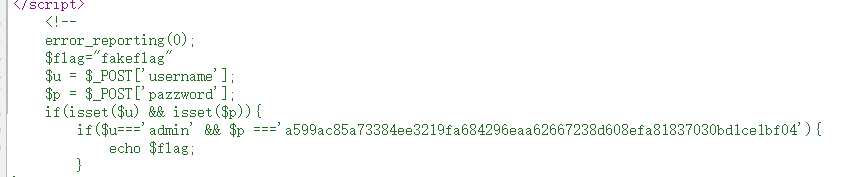

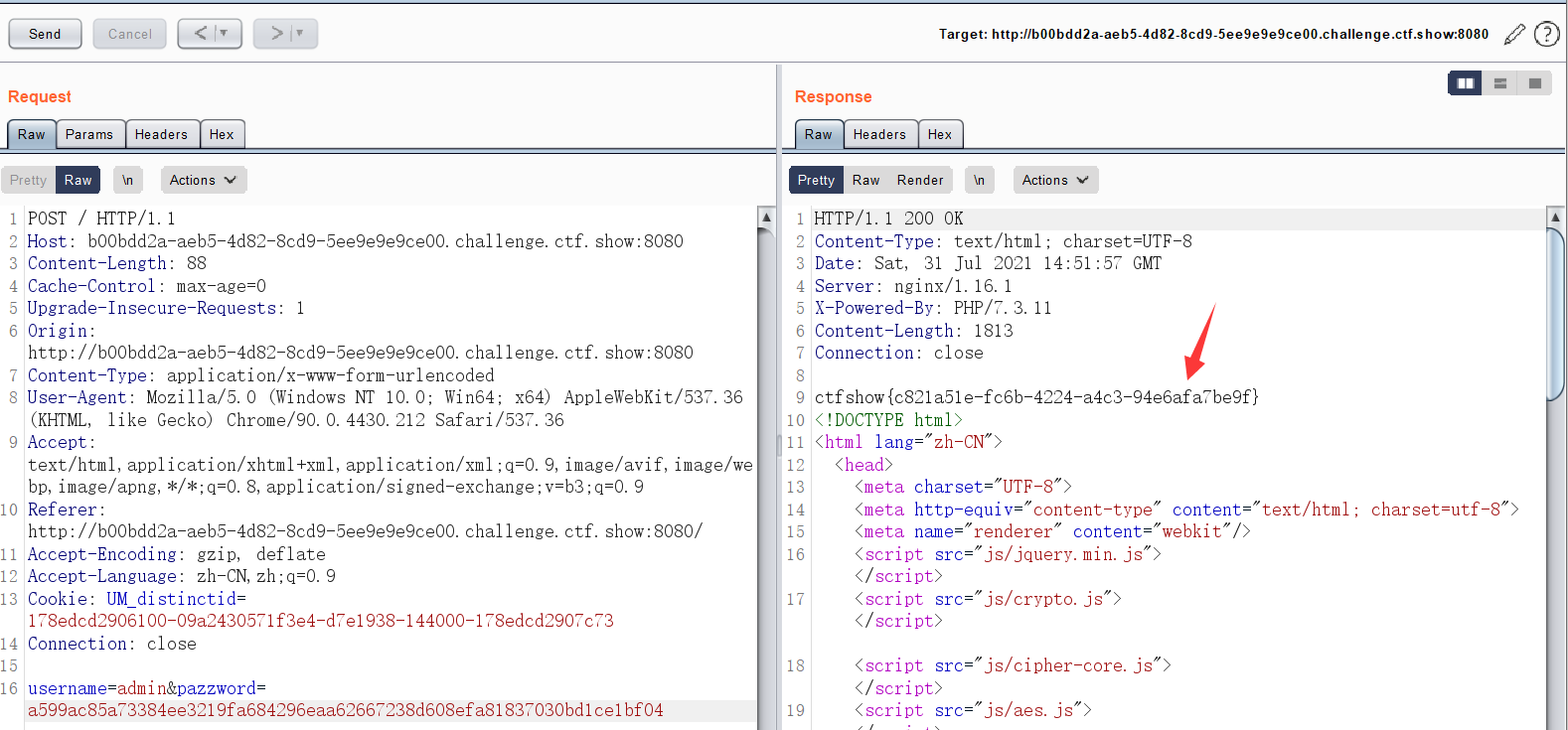

- web16

题目提示了探针,那么我们就可以去百度查找有那些探针。最后发现是雅黑探针/tz.php

然后点击phpinfo

- web17

利用站长之家多地ping得到

- web18

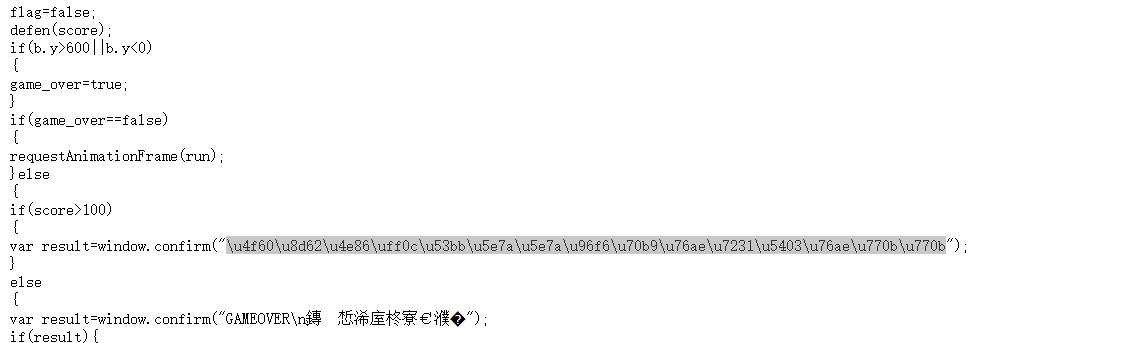

看上去是个通关游戏。一般这种都要分析js。右键查看源代码后打开js

http://bb48b258-d9a3-47bb-9491-4223f09f8f55.challenge.ctf.show:8080/js/Flappy_js.js

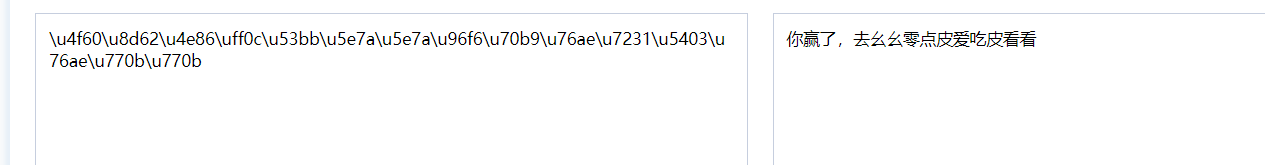

发现这里用了Unicode码。解密后发现地址

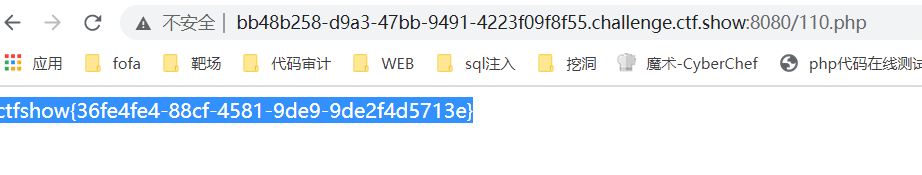

打开获得flag

- web19

邮件查看源代码发现

利用注释里源码所给的账号密码,登入得

- web20

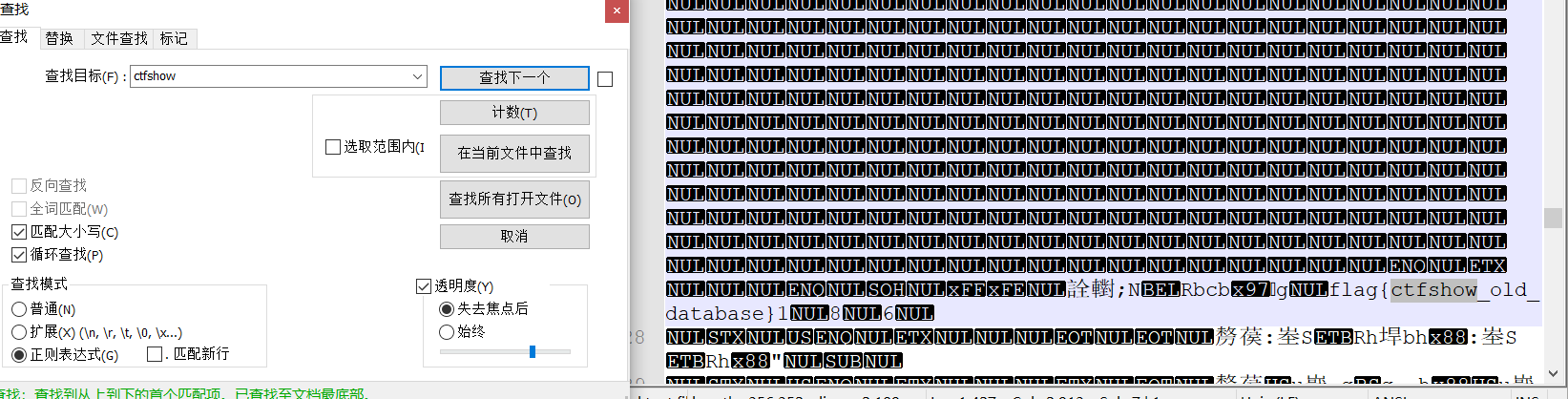

根据题目提示打开/db/db.mdb下载到文件。然后搜索ctfshow

51工具盒子

51工具盒子