地址:http://www.ysrshow.top/?id=1

对目标分析一波,发现采用的 thinkPHP 3.2.4

通过日志得到后台管理员账号密码:

后台地址:http://www.ysrshow.top/admin.php/login/index.html

然而密码过于复杂,解不出啦

我没有 thinkPHP 3.2.4 的 0day ,难道就这么算了?[aru_12]

对网站结构进行一波手工测试,发现登陆处存在注入漏洞

可以构造语句直接登陆,可惜这是前台处的 sql 注入,并不是后台的,后台并没有这个漏洞,所以还是进不去后台。。。

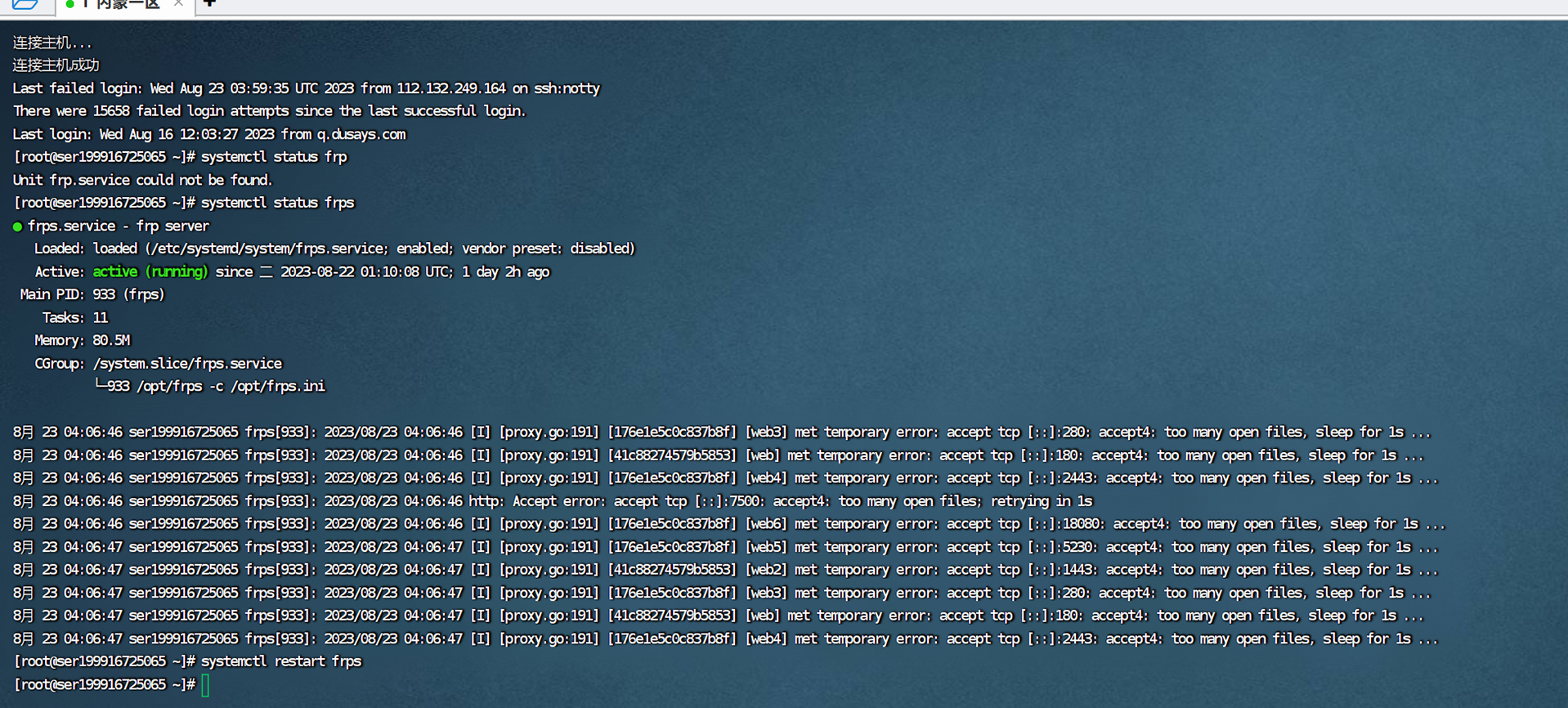

数据库截图

总共才 10 条数据,根据日期可以判断出他是只储存当天的数据,隔天就删除,不知道是自动删除还是管理员手动删除的。

我对这些 QQ 号并没有什么兴趣,只是想打包他的源码下来分享一波,然技术不够啊,发出来让你们玩吧,另外在钓鱼页面的账号提交处同样存在 SQL 注入漏洞~ 然并卵[aru_15]

51工具盒子

51工具盒子