配置Apache

#编辑httpd.conf文件

vi/etc/httpd/conf/httpd.conf

#44行修改为 ServerTokens Prod

#536行改为修改为 ServerSignature Off

service httpd reload

#以上两条命令执行后前后结果对比

配置PHP

#编辑php.ini

cp/etc/php.ini /etc/php.ini.bak

vi /etc/php.ini

#修改432行为 expose_php= Off

service httpd reload

#修改前后对比

配置iptables状态检测防火墙

只对外开放:HTTP、SSH服务

#修改ssh监听端口

vi/etc/ssh/sshd_config

#启动防火墙

service iptables start #清除防火墙规则

iptables--F #查看当前防火墙规则

iptables-L

#INPUT链:允许已经建立连接和在已建立的连接的基础上对服务器连接发起的连接

iptables-A INPUT -d 服务器IP地址 -mstate --state ESTABLISHED,RELATED -j ACCEPT

#INPUT链:允许对服务器http80端口新发起的连接

iptables-A INPUT -d服务器IP地址-p tcp --dport 80 -m state --state NEW --j ACCEPT

#INPUT链:允许对服务器ssh23233端口新发起的连接

iptables-A INPUT -d服务器IP地址-p tcp --dport 23233 -m state --state NEW -j ACCEPT

#OUTPUT链:允许已经建立连接和在已建立的连接的基础上服务器对其它地址连接发起的连接

iptables-A OUTPUT -s服务器IP地址-m state --state ESTABLISHED,RELATED -j ACCEPT

#OUTPUT链:允许服务器向外部服务器DNS53(udp)端口新发起DNS解析请求(yum等服务需要用到)

iptables-A OUTPUT -s服务器IP地址-p udp --dport 53 -m state --state NEW -j ACCEPT

#OUTPUT链:允许服务器向外部服务器http80端口新发起请求(yum等需要用到)

iptables-A OUTPUT -s服务器IP地址-p tcp --dport 80 -m state --state NEW -j ACCEPT

#OUTPUT链:允许服务器向外部服务器https443端口新发起请求(git等需要用到)

iptables-A OUTPUT -s服务器IP地址-p tcp --dport 443 -m state --state NEW -j ACCEPT

#配置防火墙默认进出规则:拒绝所有数据包

iptables-P INPUT DROP

iptables-P OUTPUT DROP

#保存防火墙规则

service iptables save #设置防火墙开机自启动

chkconfig iptables on

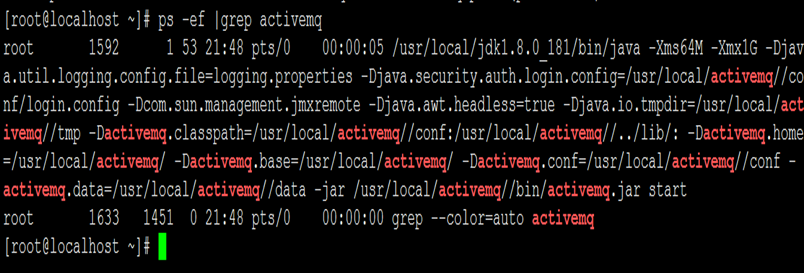

SSH防暴力破解

#编辑脚本

vi/root/script/ssh-ban.sh

#添加可执行权限

chmod a+xssh-ban.sh #设置执行计划(每5分钟执行一次检测)

echo"*/5 * * * * sh /root/script/ssh-ban.sh" >>/var/spool/cron/root #开启服务

service crond start #设置开机启动

chkconfig crond on #输错5次密码被Ban后的效果

51工具盒子

51工具盒子