声明:无恶意引导!

目录

拓扑及拓扑分析

进入防火墙前准备工作

1.配置其他区域ip

2.如何进入防火墙

防火墙的安全域

1.防火墙的5个安全域

2.如何自定义安全域

3.接口加入安全域

4.配置接口ip

配置防火墙策略

1.内网到公网

2.内网到服务器

3.公网到服务器

4.内网到公网NAT转换

5.服务器映射

测试

1.内网到公网

2.内网到服务器

3.公网到服务器

4.内网到公网nat测试

5.服务器映射

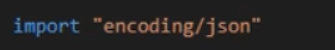

拓扑及拓扑分析

1.防火墙左边区域模拟为内网环境

2.防火墙上方区域模拟为服务区

3.防火墙下方的云可以让我们可以进入防火墙的图形配置界面

4.防火墙的右边区域模拟为公网区域

进入防火墙前准备工作

1.配置其他区域ip

ip的配置参考拓扑图标记,太基础就省略了

2.如何进入防火墙

1.使用USG6000V的防火墙

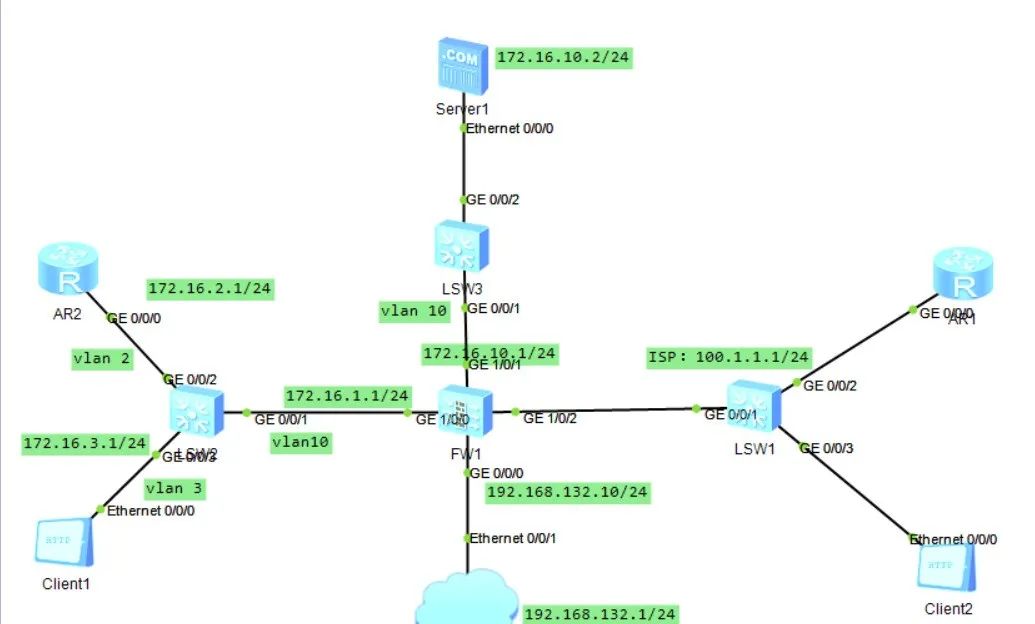

2.配置云,云配置完成后才可以和防火墙连接

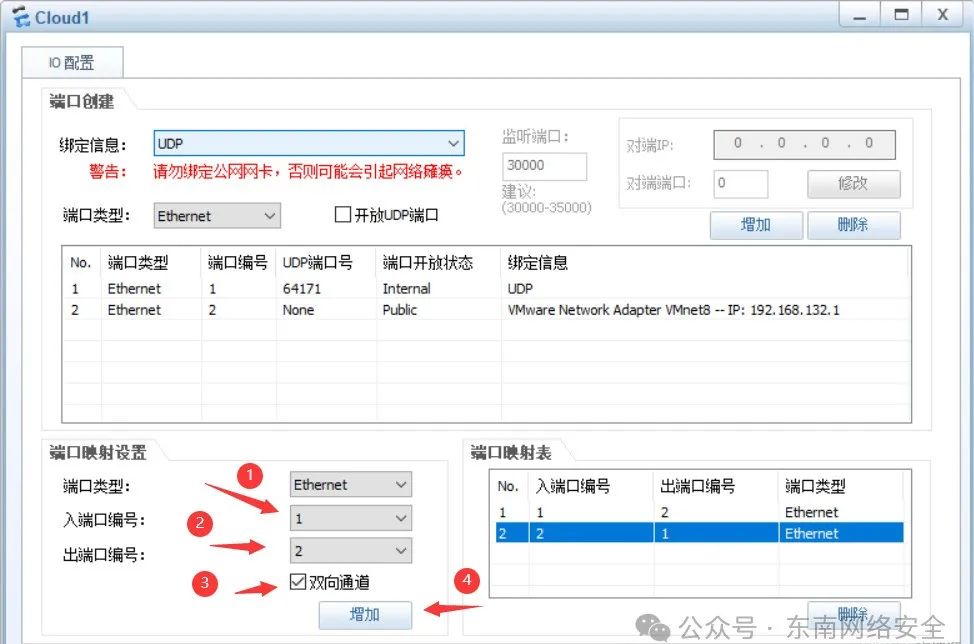

1)添加一个UDP端口

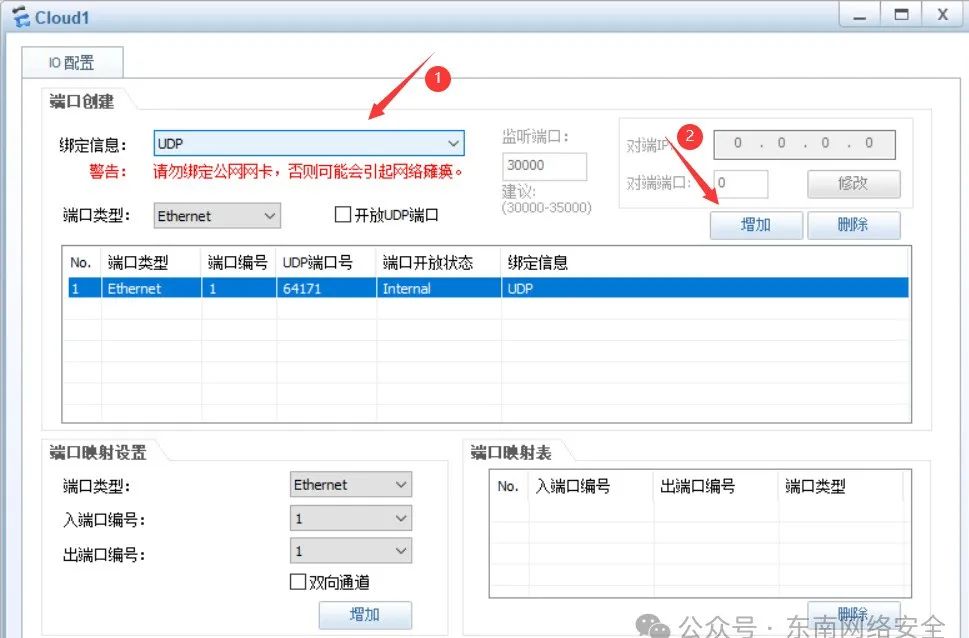

2)添加一个虚拟网卡,可以是虚拟机网卡或环回,不能是ensp使用的虚拟网卡

3)端口映射

3.修改管理接口ip

1)双击进入防火墙,输入账号密码,修改初始密码

华为ensp默认账号:admin 密码:Admin@123

2)修改防火墙GigabitEthernet 0/0/0口的接口ip,g0/0/0口为管理口,默认ip为192.168.0.1,修改为和云加载网卡同网段的ip,我这里云上加载的网卡地址为192.168.132.1。

[FW]int GigabitEthernet 0/0/0

[FW-GigabitEthernet0/0/0]ip address 192.168.132.10 24

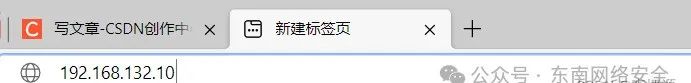

4.通过浏览器进入防火墙的web操作界面(有的浏览器不支持,可以尝试多个浏览器)

1) 在浏览器上方输入g0/0/0口的接口ip

2)输入账号密码

防火墙的安全域

1.防火墙的5个安全域

untrust(不信任域):

低级安全区域,安全优先级为5

通常用来定义Internet等不安全的网络,用于网络入口线的接入。

dmz(隔离区):

中级安全区域,安全优先级为50

通常用来定义内部服务器所在网络

作用是把WEB,E-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护的内部网络接在信任区端口后,不允许任何访问,实现内外网分离,达到用户需求。DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信息造成影响。

trust(信任域):

高级级安全区域,安全优先级为85

通常用来定义内部用户所在的网络,也可以理解为应该是防护最严密的地区。

local(本地):

顶级安全区域,安全优先级为100

local就是防火墙本身的区域,比如ping指令等网际控制协议的回复,需要local域的权限

凡是由防火墙主动发出的报文均可认为是从Local区域中发出

凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收

management(管理):

顶级安全区域,安全优先级为100

除了console控制接口对设备进行配置,如果防火墙设备可以通过web界面配置的话,需要一根双绞线连接到管理接口,键入用户名和密码进行配置。

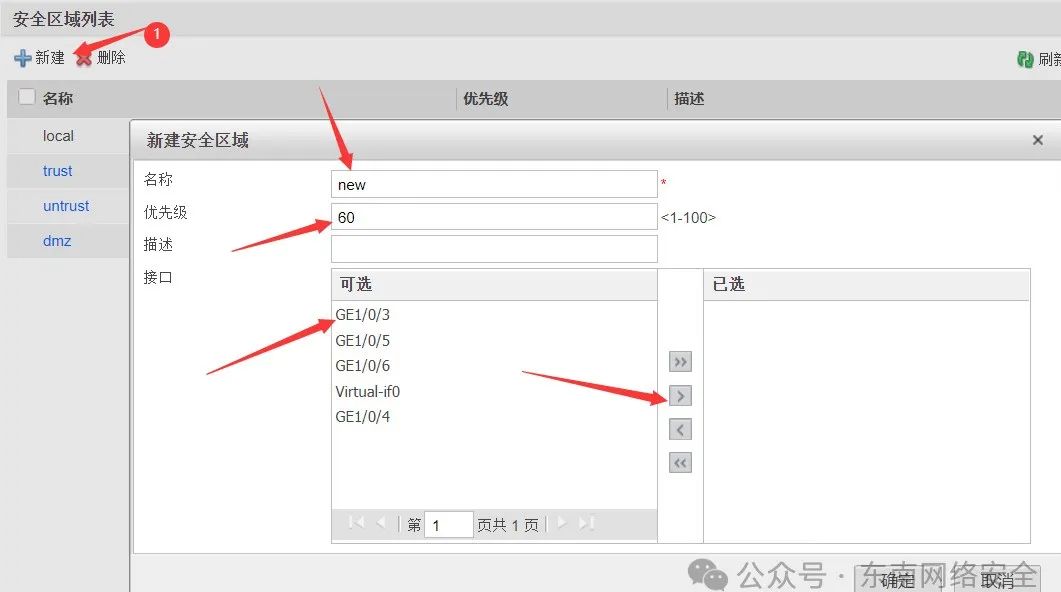

2.如何自定义安全域

以上操作可定义一个名称为new,优先级为60的安全域

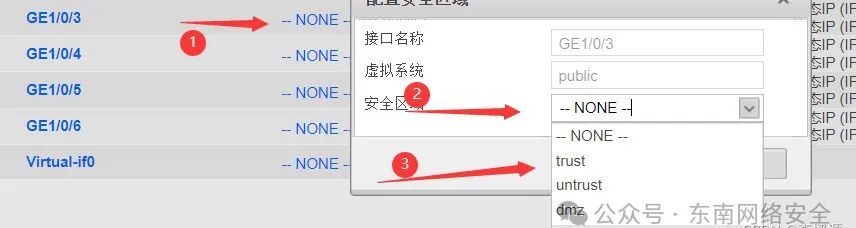

3.接口加入安全域

方法一:

方法二:

4.配置接口ip

4.配置接口ip

配置防火墙策略

本实验要做三个安全策略,一、内网到公网;二、内网到服务器;三,公网到服务器;

一个服务器映射,一个NAT策略

为什么要做安全策略:因为防火墙各区域默认策略为禁止访问

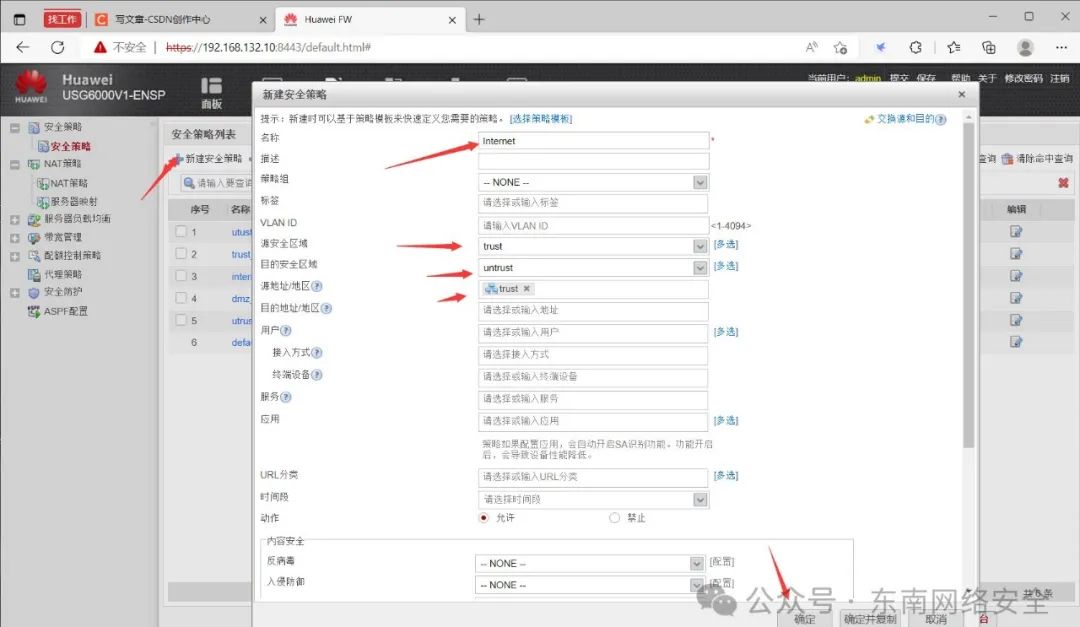

1.内网到公网

未填写的部分默认都为any

未填写的部分默认都为any

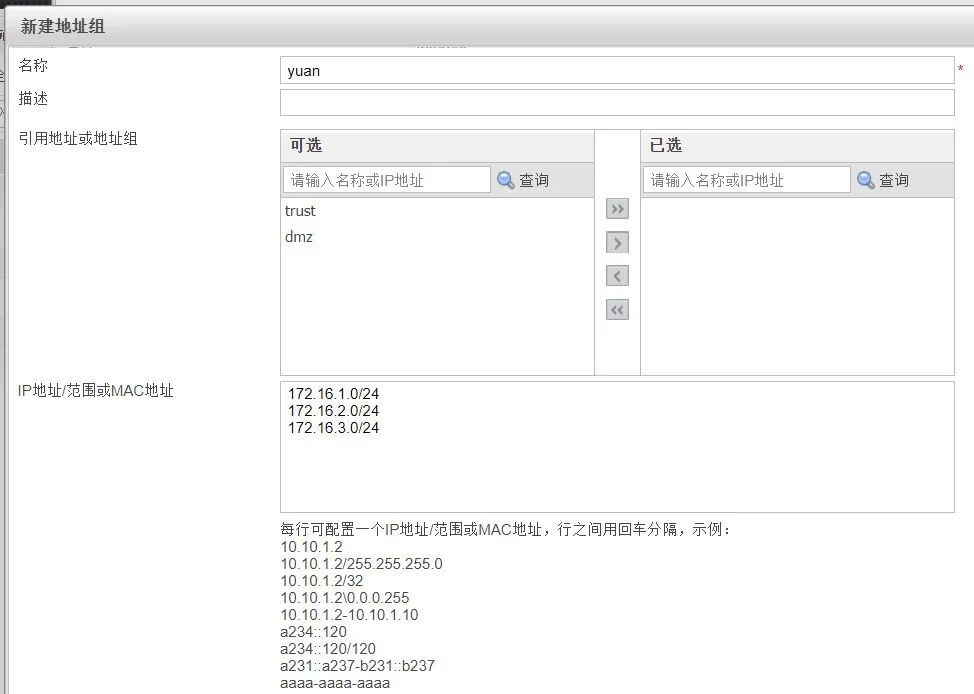

源地址池创建过程:

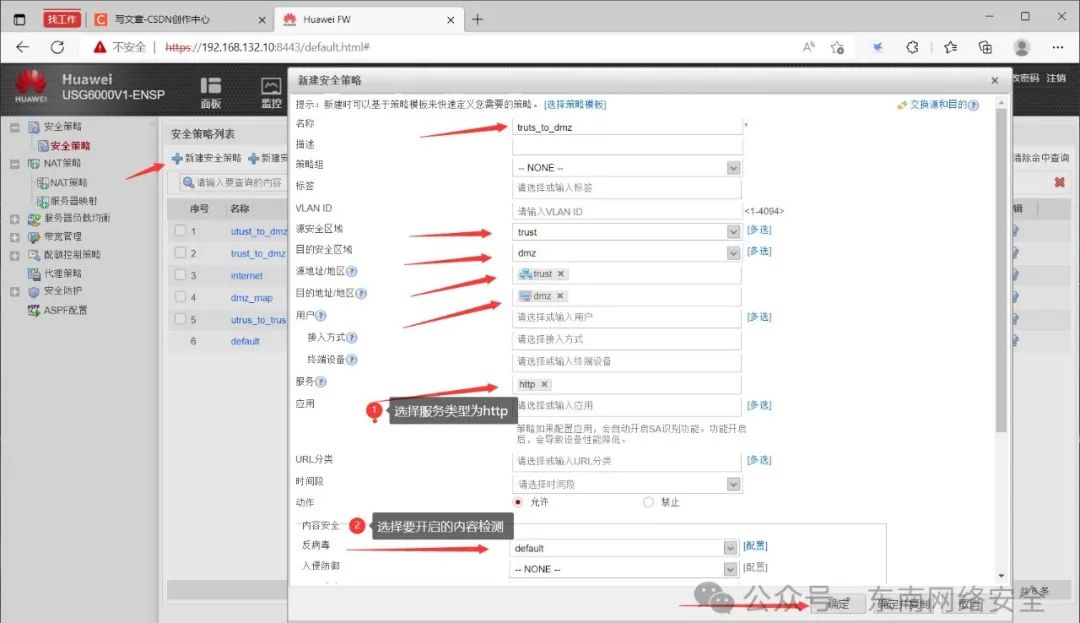

2.内网到服务器

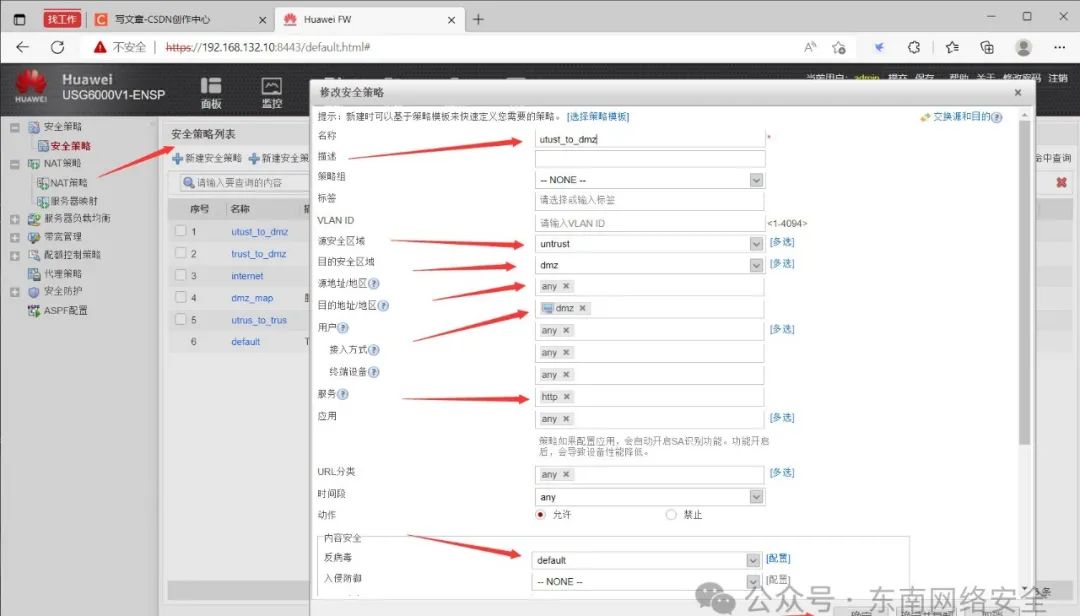

3.公网到服务器

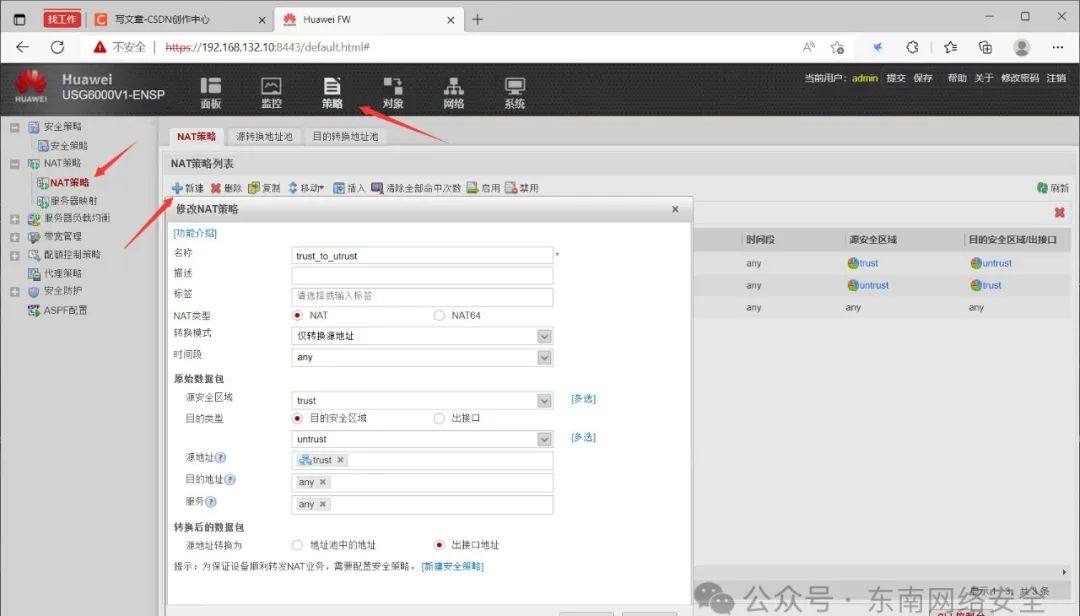

4.内网到公网NAT转换

5.服务器映射

测试

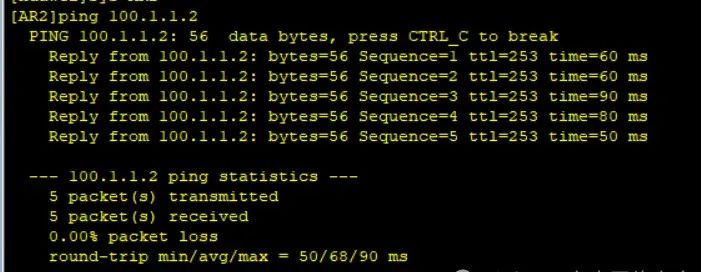

1.内网到公网

2.内网到服务器

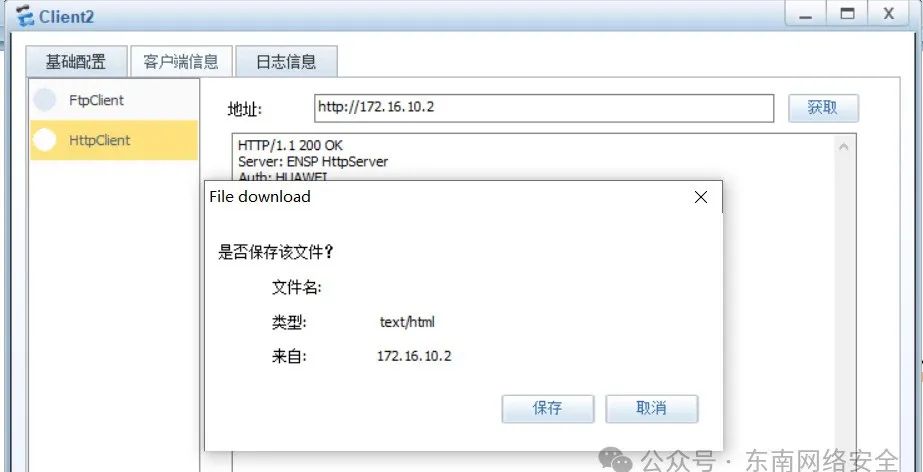

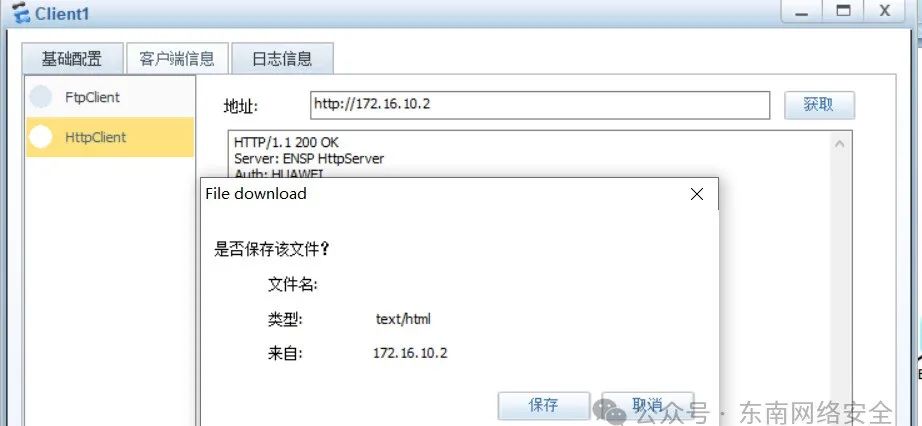

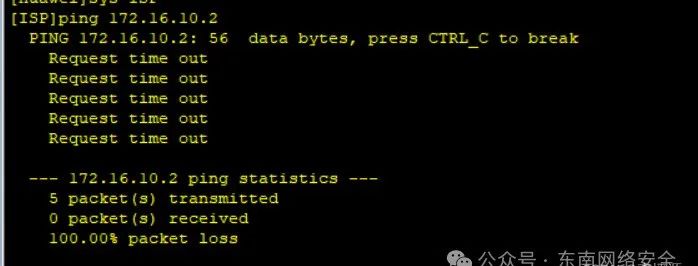

3.公网到服务器

只能请求http服务

4.内网到公网nat测试

在防火墙g0/0/2口抓包,源ip转换为100.1.1.1

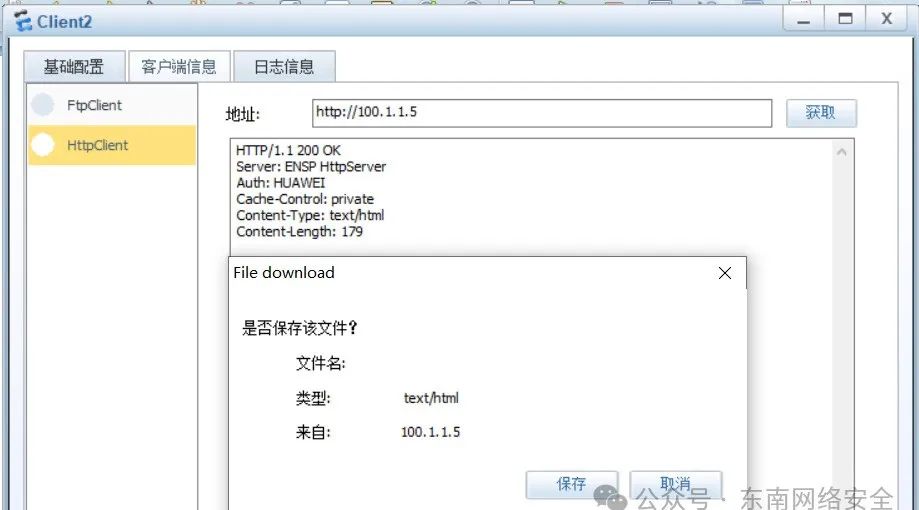

5.服务器映射

访问100.1.1.5也可访问到服务器

51工具盒子

51工具盒子