各位朋友是不是还在为我们信息化环境下的站点,每天面临来自互联网SQL注入、XSS攻击、命令执行攻击、代码执行攻击等多种Web漏洞攻击而发愁。今天分享的文章,希望能帮您排忧解难,并且能真正帮到您。

JXWAF是一款开源的Web应用防火墙,专为防护SQL注入、XSS攻击、命令执行攻击、代码执行攻击等多种Web漏洞攻击设计。它还能有效应对高频CC攻击和慢速CC攻击等Web流量攻击。确保网站数据安全,维护网站的稳定性和安全性。

该产品基于OpenResty开发,支持云原生部署,用户可以将 JXWAF 部署于阿里云、腾讯云等公有云上,也可部署在自建机房的服务器上。JXWAF既可以单机部署以应对小规模需求,也可以通过集群化部署方式增强处理能力和满足高可用性,且完全没有商业WAF的授权限制,提供开放、自由、可定制的Web安全解决方案。

功能介绍

-

防护管理

-

网站防护

-

名单防护

-

基础组件

-

分析组件

-

-

运营中心

-

业务数据统计

-

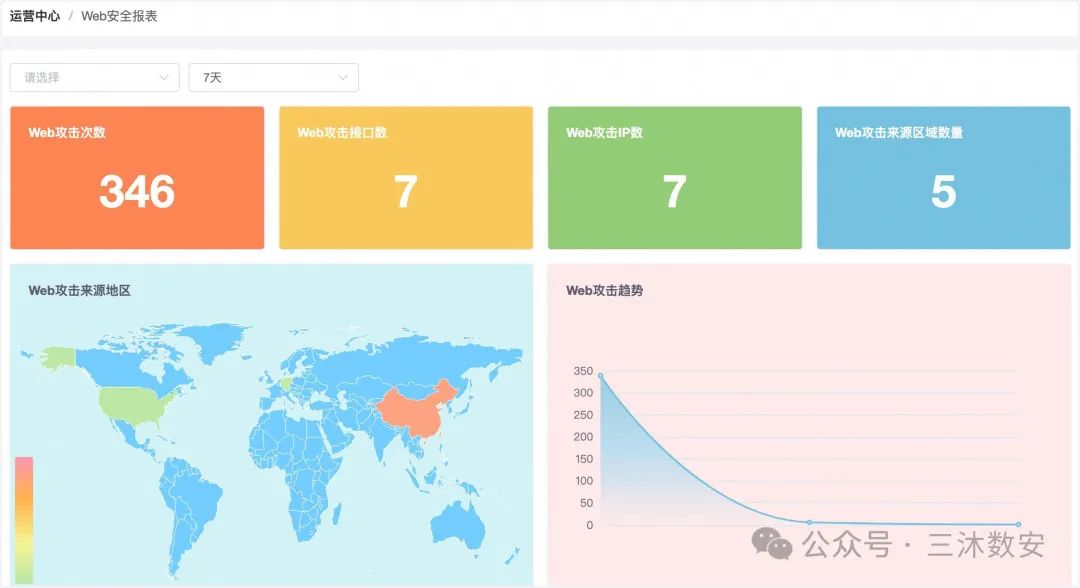

Web安全报表

-

流量安全报表

-

攻击事件

-

日志查询

-

节点状态

-

-

系统管理

-

基础信息

-

SSL证书管理

-

日志传输配置

-

日志查询配置

-

拦截页面配置

-

配置备份&加载

-

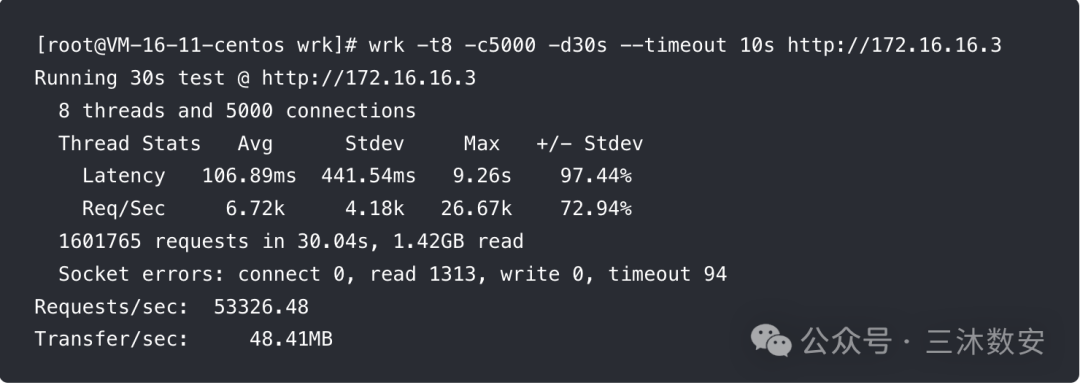

产品优势 高精度,低误报 自研的语义识别引擎大幅提高了准确率,降低误报,同时解决了传统规则防护引擎因规则叠加而导致性能下降的问题。 CC 防护专用人机识别算法 自研的人机识别算法适合防护海量IP慢速请求的攻击,能快速识别恶意流量,相比其他传统识别方式(验证码、滑块识别等)拥有并发高、占用资源小、对抗性强等优点。目前已在实战中防护住大规模CC攻击。 商业级的性能和稳定性 产品基于OpenResty开发,稳定性久经考验。经过生产环境部署验证,4 核 8G 的云服务器上能达到 1 万 qps,硬件配置提升后可达 5 万 qps,性能达到商业 WAF 级别。 灵活可扩展 可通过组件灵活扩展防护能力,用户可根据业务需求灵活定制安全防护能力。 防护能力 Web应用攻击防护 采用先进的语义识别引擎,全面防御各类Web攻击,包括但不限于SQL注入、XSS攻击、命令执行攻击、代码执行攻击、高危Nday防护等等。 CC攻击防护 高频CC攻击防护:包括IP请求频率检测,IP请求次数检测 慢速CC攻击防护:包括请求IP数量检测,回源保护机制 地区封禁:基于IP所属的国家或地区进行封禁 自定义规则防护 支持 IP、URL、BODY、User-Agent等HTTP常见字段自由组合,可根据业务需求自定义安全防护策略。 名单防护 通过名单防护功能,简单快速的添加全局黑白名单,支持IP、URL、BODY、User-Agent等HTTP常见字段自由组合。可通过API调用,适合对接其他安全检测系统。 组件防护 通过组件可扩展WAF防护能力,包括但不限于自动封禁扫描器IP,CC攻击网络层封禁,攻击行为分析等。 性能测试 服务器 型号: 腾讯云计算型C6服务器 配置: 4核8G

4核8G服务器QPS大概为6000左右,可以满足大部分中小企业需求。 有更高性能需求可以增加服务器配置,或者集群部署。 http://demo.jxwaf.com:8000/ 帐号 test 密码 123456 注意:登录前端页面各位朋友可根据实际需要进行美化更改。

4核8G服务器QPS大概为6000左右,可以满足大部分中小企业需求。 有更高性能需求可以增加服务器配置,或者集群部署。 http://demo.jxwaf.com:8000/ 帐号 test 密码 123456 注意:登录前端页面各位朋友可根据实际需要进行美化更改。

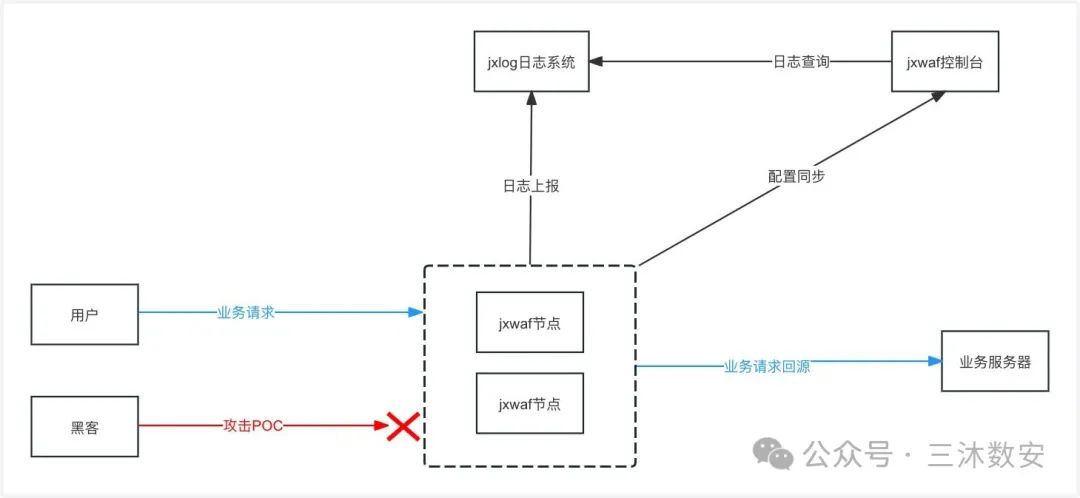

JXWAF 系统由三个子系统组成 jxwaf 控制台 jxwaf 节点 jxlog 日志系统

服务器系统 Centos 7.x

测试环境部署

申请一台服务器,IP 地址为 192.168.1.123(根据自己情况设定) ,完成下面部署步骤 * * * * * *

# curl -sSLk https://get.docker.com/ | bash# service docker start# yum install git -y# git clone https://github.com/jx-sec/jxwaf-docker-file.git# cd jxwaf-docker-file/test_env# docker compose up -d

国内网络可以参考下面命令执行 * * * * * *

# curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyunservice docker start# service docker start# yum install git -y# git clone https://gitclone.com/github.com/jx-sec/jxwaf-docker-file.git# cd jxwaf-docker-file/test_env_cn# docker compose up -d

访问 控制台地址 http://192.168.1.123:8000 默认帐号为 test,密码为 123456 登录控制台后,在网站防护中点击新建网站,参考如下配置进行设置

根据实际情况配置,回到服务器。 * * * *

[root@VM-0-11-centos test_env_cn]# pwd/tmp/jxwaf-docker-file/test_env_cn[root@VM-0-11-centos test_env_cn]# cd ../waf_test/[root@VM-0-11-centos waf_test]# python waf_poc_test.py -u http://192.168.1.123

运行 waf 测试脚本后,即可在控制台中的运营中心查看防护效果

生产环境部署详情参照: *

https://docs.jxwaf.com/Deployment-Tutorial.html#%E7%94%9F%E4%BA%A7%E7%8E%AF%E5%A2%83%E9%83%A8%E7%BD%B2

项目开源地址:建议朋友认真查看组件分享和经验分享的内容,没有百分百贴合应用的WAF,只有持续优化调优,才能做到业务适配。 *

https://github.com/jx-sec/jxwaf?tab=readme-ov-file

51工具盒子

51工具盒子