Linux检测系统是否被入侵

<p>入侵者在入侵成功后,往往会留下后门以便再次访问被入侵的系统,而创建系统账号是一种比较常见的后门方式。在做入侵排查的时候,用户配置文件<code>/etc/passwd</code>和密码配置文件<code>/etc/shadow</code>是需要去重点关注的地方。</p> <p>检测系统...

51工具盒子

51工具盒子

<p>入侵者在入侵成功后,往往会留下后门以便再次访问被入侵的系统,而创建系统账号是一种比较常见的后门方式。在做入侵排查的时候,用户配置文件<code>/etc/passwd</code>和密码配置文件<code>/etc/shadow</code>是需要去重点关注的地方。</p> <p>检测系统...

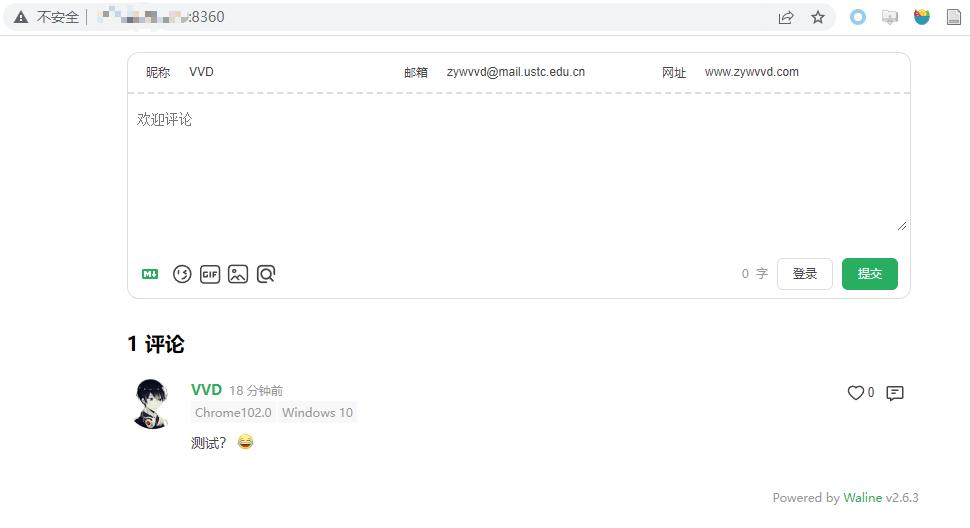

<blockquote> <p>Waline 本可以部署在 Vercel 等平台上,但有一天突然就不能用了,本文记录自己部署基于 MongoDB 数据库的 Waline 服务。</p> </blockquote> <h3>背景 {#背景}</h3> <ul> <li>Vercel 不...

<p>Nginx 是最流行的 Web 服务器,可以只占用 2.5 MB 的内存,却可以轻松处理 1w 的 http 请求。做为网站的入口,Nginx 的安全设置重要性不言而喻。</p> <p>下面带你一起去认识一下这些安全配置吧!</p> <p><code>nginx.conf</code>是 ...

<p>目前企业中对安全看得非常的重要,这也是我们为什么要做安全相关的动作,这是一个保证企业的业务能够免受其非法分子的侵害,在安全角度来看,也从个人角度来看,随时保证自身的服务器安全,也是我们应该做的事情。</p> <p>检查确认点</p> <p>1.1 帐号管理<br /> 1.1.1 检查root是否为唯...

<h2>Loki简单介绍</h2> <p>Loki:像 Prometheus,但用于日志。 <img src="http://static.51tbox.com/static/2024-11-22/col/a8bbf2053e090b7f393f45c7db1cb471/28f989d5bd3a41e48da06aba3f88...

<blockquote> <p>Linux 运行 sh 脚本时可能报 <code>\r</code> 相关错误,本文记录解决方案。</p> </blockquote> <h3>问题复现 {#问题复现}</h3> <ul> <li>在 Windows 下建立脚本...

> 经过各种图床折腾之后,发现可以在自己的服务器中直接建立 nginx 站点作为专门的图床使用,本文记录相关内容。 ### 背景 {#背景} * 在折腾 chevereto 自建图床的过程中,发现核心功能可以剥离出来直接用 nginx 维护实现 ### 宝塔方法 {#宝塔方法} #### 宝塔 {#宝塔} * 在宝塔面板配置需要安装宝塔面板,并配置 Nginx ...

<blockquote> <p>前台在访问不同ip的nginx服务器时报:No 'Access-Control-Allow-Origin' header is present on the requested resource<br /> 原因:被请求的资源没有设置 'Access-Control-Allow-Orig...

<p><strong>ngin</strong> <strong>x日志按天切割</strong></p> <pre><code>#!/bin/bash LOG_DIR=/usr/local/nginx/logs YESTERDAY_TIME=$(date -d "...

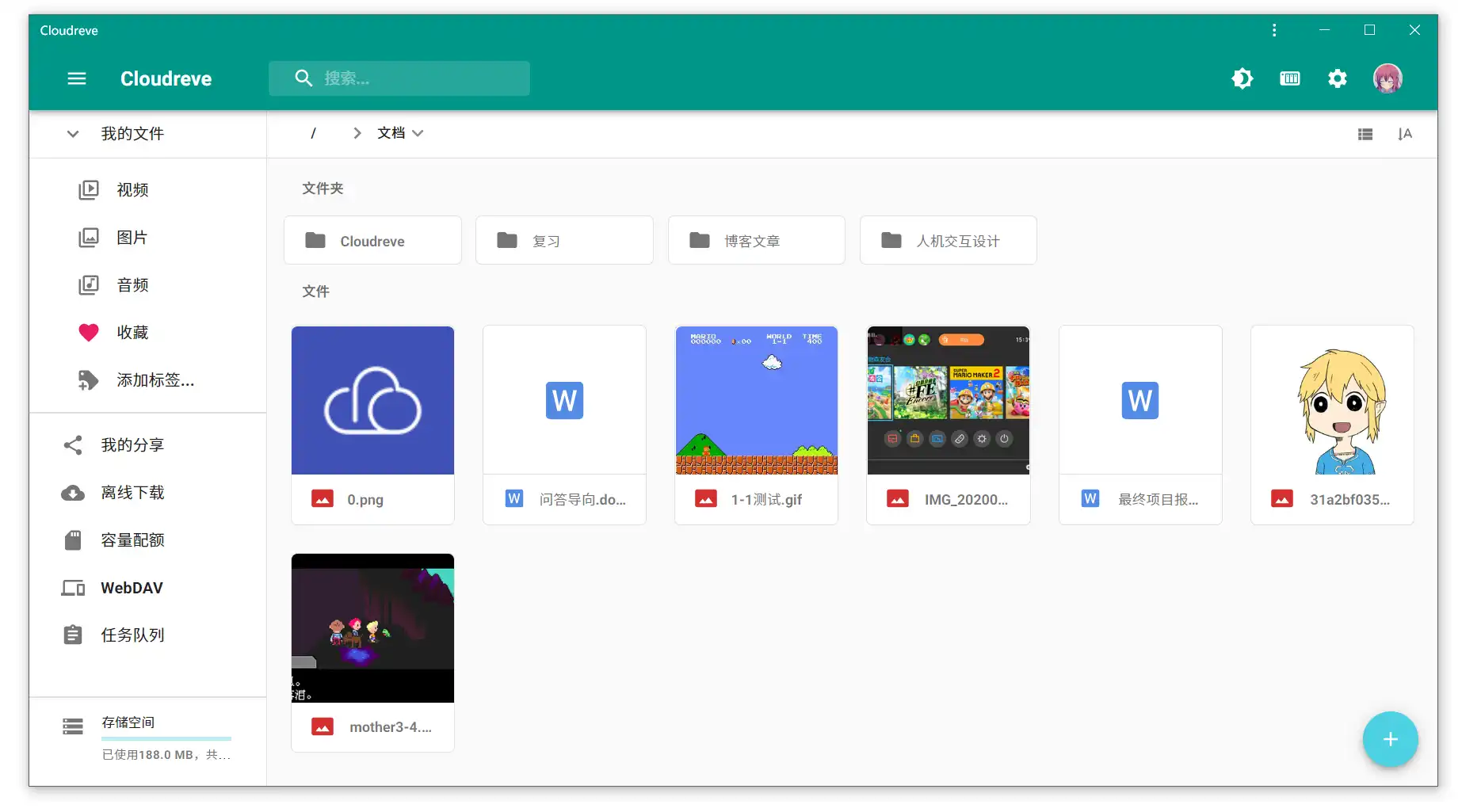

<h1>Cloudreve</h1> <p>✨程序特性</p> <ul> <li>支持本机、从机、七牛、阿里云 OSS、腾讯云 COS、又拍云、OneDrive (包括世纪互联版) 作为存储端</li> <li>上传/下载 支持客户端直传,支持下载限速</li> <...