如何使用 fail2ban 防御 SSH 服务器的暴力破解攻击

<p>对于SSH服务的常见的攻击就是暴力破解攻击------远程攻击者通过不同的密码来无限次地进行登录尝试。当然SSH可以设置使用非密码验证验证方式来对抗这种攻击,例如<a href="http://xmodulo.com/how-to-force-ssh-login-via-public-key-authentication.html"&...

51工具盒子

51工具盒子

<p>对于SSH服务的常见的攻击就是暴力破解攻击------远程攻击者通过不同的密码来无限次地进行登录尝试。当然SSH可以设置使用非密码验证验证方式来对抗这种攻击,例如<a href="http://xmodulo.com/how-to-force-ssh-login-via-public-key-authentication.html"&...

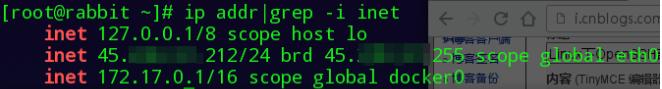

<p>一个系统管理员可能会同时管理着多台服务器,这些服务器也许会放在不同的地方。要亲自一台一台的去访问来管理它们显然不是最好的方法,通过远程控制的方法应该是最有效的。远程访问最通用的一款应用程序就是 <strong>SSH</strong>(什么?你还用telnet?....$%@%&W@$##)。</p> <...

<p>|----|-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------...

<p><a href="http://www.rtop-monitor.org/">rtop</a> 是一个基于 SSH 的直接的交互式<a href="http://www.tecmint.com/command-line-tools-to-monitor-linux-performance/"...

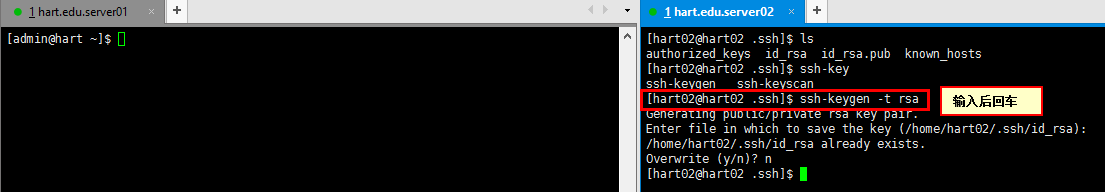

<p><img src="http://static.51tbox.com/static/2024-12-24/col/41c036437e5a6d5057569d93975bb25e/78f6415bd8eb4c0c8dcafb4210be0f4e.jpg.jpg" alt="" /></p> <...

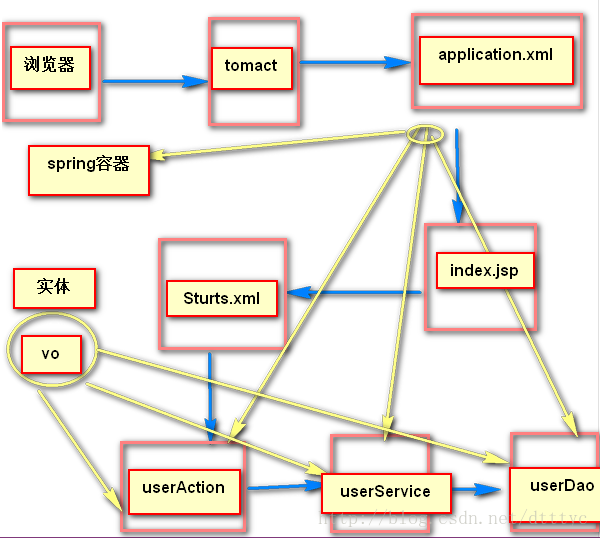

<p><strong>SSH流程图</strong></p> <p>根据流程图我们可以相应的看出我们的程序从最初的浏览器到最后的页面回显的过程,有什么不明白的地方请留言提示。<br /> <img src="http://static.51tbox.com/static/2024-12-24...

<p>|----|-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------...

<p>|----|-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------...

<p>对于SSH服务的常见的攻击就是暴力破解攻击------远程攻击者通过不同的密码来无限次地进行登录尝试。当然SSH可以设置使用非密码验证验证方式来对抗这种攻击,例如<a href="http://xmodulo.com/how-to-force-ssh-login-via-public-key-authentication.html"&...

<blockquote> <p>Xshell/Xftp/XshellPlus 官方其实有两种 .exe 文件,一个是用于试用的,在注册的时候不能直接输入密钥。<br /> 而另一个是为注册用户提供的 .exe 文件,在注册的时候可以输入密钥,直接可以激活了。</p> </blockquote> <h2>破解...