记录一些在持续部署中可复用的shell命令和函数

最近在做持续部署,很多系统和中间件的发布过程中都涉及到对进程和端口的一些检查,确保该启动的进程和端口启动了,该停掉的进程和端口也停掉了,于是有很多地方要复用代码,以下是记录的一些可复用的代码片段。 进程检查 {#进程检查} ------------ ### 检查进程是否存在 {#检查进程是否存在} 参考代码: ```bash keyword="Simple...

51工具盒子

51工具盒子

最近在做持续部署,很多系统和中间件的发布过程中都涉及到对进程和端口的一些检查,确保该启动的进程和端口启动了,该停掉的进程和端口也停掉了,于是有很多地方要复用代码,以下是记录的一些可复用的代码片段。 进程检查 {#进程检查} ------------ ### 检查进程是否存在 {#检查进程是否存在} 参考代码: ```bash keyword="Simple...

在使用 Python 编写自动化脚本的时候,难免会需要执行一些基本的 shell 命令,而 Python 执行 shell 命令的方式有好几种,如果根据需要选择最适合的方式显得非常重要,这篇文章就来总结和对比一下几种常见的 Python 运行 shell 命令的方式。 方法一:os.system() {#方法一ossystem} -----------------------...

> 本文章向你介绍了 Shell 脚本的基础知识以及其在日常生活中的重要性。 当我们登录到一个 UNIX/Linux 系统时,我们首先注意到的是闪烁的光标和 `$` 符号之间的空格。这就是 Shell(交互界面)。多年来,它一直是一种无处不在(有时甚至是唯一的)与计算机交互的界面。在图形用户界面(GUI)出现和流行之前,终端和 Shell 是唯一的机制,可以让计算机按照...

Shell 脚本很棒,你可以非常轻松地写出有用的东西来。甚至像是下面这个傻瓜式的命令: # 用含有 Go 的词汇起名字: $ grep -i ^go /usr/share/dict/* | cut -d: -f2 | sort -R | head -n1 goldfish 如果用其他编程语言,就需要花费更多的脑力,用多行代码实现,比如用 Ruby 的...

[CommandlineFu](https://www.commandlinefu.com/) 是一个记录脚本片段的网站,每个片段都有对应的功能说明和对应的标签。我想要做的就是尝试用 shell 写一个多进程的爬虫把这些代码片段记录在一个 org 文件中。 ### 参数定义 这个脚本需要能够通过 `-n` 参数指定并发的爬虫数(默认为 CPU 核的数量),还要能通过 `-f...

> Loki 扩展了 Prometheus 用于度量监测和日志聚合的模型。 [Loki](https://github.com/grafana/loki) 是一个 Apache 2.0 许可的开源日志聚合框架,由 Grafana 实验室设计,并在不断发展的社区的巨大支持之下建立。它也是我每天为之努力的项目。在这篇文章中,我将不只是谈论 Loki 如何工作,而是提供一个实...

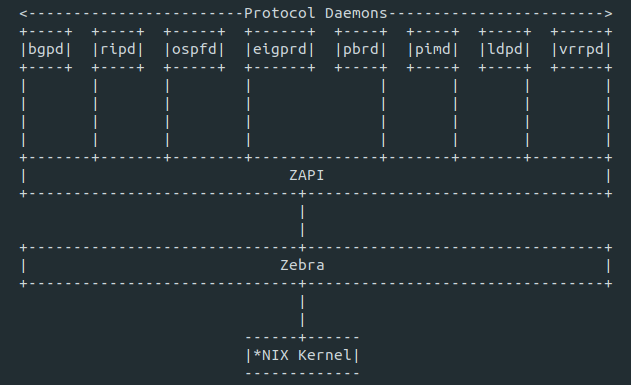

> FRR(free range routing)给了你实现多种协议的选择。本指南将帮助你入门。 最近,我写了一篇文章,解释了如何使用 [Quagga](https://51tbox.com/) 路由套件实现开放式最短路径优先Open Shortest Path First(OSPF)。可以使用多个软件套件代替 Quagga 来实现不同的路由协议。其中一种是 FRR(f...

本文我们介绍一个shell脚本,用来使用rsync命令将你本地Linux机器上的文件/目录备份到远程Linux服务器上。使用该...

通常,当人们提到"shell脚本语言"时,浮现在他们脑海中是bash,ksh,sh或者其它相类似的linu...

二元比较操作符,比较变量或者比较数字.注意数字与字符串的区别。 **整数比较** ``` -eq 等于,如:if [ "$a" -eq "$b" ] -ne 不等于,如:if [ "$a" -ne "$b" ] -gt 大于,如:if [ "$a" ...