微软利用GitHub的CodeQL来发现其源代码是否在SolarWinds供应链攻击中被修改。

微软正在开源 CodeQL查询 ,该查询用于调查SolarWinds Orion软件更新中植入的Sunburst或Solarigate恶意软件的影响。其他组织可以使用查询执行类似的分析。

微软发布了这些查询,作为对SolarWinds Orion网络监控软件攻击的一部分,该软件用于有选择地损害9家美国联邦机构和100家私营部门公司的利益,其中许多来自科技领域。

建系统,以阻止Microsoft和FireEye发现的供应链攻击-微软估计这一壮举至少夺走了1000名工程师。

微软安全团队在博客中说: " Solorigate攻击的一个关键方面是供应链妥协,使攻击者能够修改SolarWinds的Orion产品中的二进制文件。"

"这些经过修改的二进制文件是通过以前合法的更新渠道分发的,使攻击者可以远程执行恶意活动,例如窃取凭据,特权升级和横向移动,以窃取敏感信息。此事件提醒组织不仅要考虑其准备情况,不仅可以响应复杂的攻击,还可以响应自己代码库的弹性。"

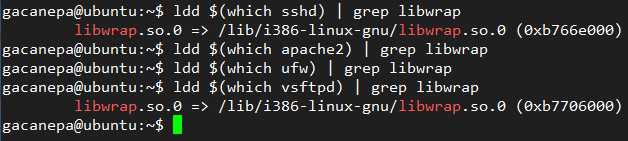

微软使用CodeQL查询来分析其源代码,并确认其源代码中没有与Solorigate aka Sunburst恶意软件相关的危害(IoC)和编码模式。

微软本月早些时候承认,SolarWinds黑客下载了一些Azure,Exchange和Intune源代码,但看似是有限的攻击。它和FireEye因受污染的Orion更新而受到损害。

静态和动态代码分析是组织可以用来检测基于软件的攻击的防御阵容的一部分。

微软警告说,由于指示符"可能在良性代码中同时出现",因此有必要对查询结果进行审查。

它补充说:"此外,不能保证恶意行为者在其他操作中被约束为相同的功能或编码样式,因此这些查询可能无法检测到与在Solorigate植入物中看到的策略明显不同的其他植入物。"

该公司还分享了一些安全理念。

" Microsoft长期以来一直采用完整性控制措施,以验证分发到我们的服务器和客户的最终编译二进制文件在开发和发布周期的任何时候都未被恶意修改。例如,我们验证源文件散列是否已生成编译器将原始源文件与原始源文件进行匹配。不过,在Microsoft,我们仍然秉承"承担违约"原则,该原则告诉我们,无论我们的安全实践多么勤奋和扩展,潜在的对手都可以变得同样聪明和聪明。

SolarWinds的构建过程也不是攻击者利用的唯一弱点。路透社报道,在本周美国参议院举行的听证会上,CrowdStrike首席执行官乔治·库兹(George Kurtz)批评微软" Windows身份验证体系结构中的系统缺陷",指的是Active Directory和Azure Active Directory 。一旦攻击者破坏了网络,这些攻击者就可以横向移动。CrowdStrike在袭击中成为攻击目标,但在12月表示"没有受到任何影响"。

微软拥有的GitHub的新任命的首席安全官(CSO)迈克·汉利(Mike Hanley)说,CodeQL提供了"帮助开发人员避免事件和运输漏洞的关键护栏"。

51工具盒子

51工具盒子