今天后台收到了关注朋友的鼓励,看到大家感谢关注和感谢更新的私信,我觉得写点东西还是有动力有信息心的。 本期分享一个最近的感受,同行的盒子厂家朋友吐槽"今年市场太不好了,用户都没有预算,项目难搞根本搞不起来了,好累",换个角度来讲由于近期去用户现场处理问题的频次比较多,有一个直观的感受就是用户机房里的盒子应有尽有,无所不有。无论是你边界防御的防火墙还是到端的终端安全管理,无论是包过滤的、还是应用状态检测的、还是你们说的下一代(NGFW)几乎是一个饱和状态,还有很多在大基建时期上系统的闲置服务器资源。经过一个周期的洗脑,甲方也在成长也在学习,我的销售朋友明显感觉到了网安市场已经不是拿政策卖盒子的模式了。主要面临的困难: 1、用户机房设备饱和,且都不到更新换代的时间。

2、用户自我学习对安全形成自我意识,不好忽悠了。 3、前几波的安全集成的实际效果和运用效果,用户没有看到方案和销售方案时的预期效果。 4、集成时的好多设备,几乎都是"吃灰状态,没有运营效果" 那我给朋友说:"那我们能不能换个思路,从盒子化向服务化转型",之前的集成也好,资源的浪费也好,实施的缺陷也好,我们能不能站到专业的角度帮助甲方把目前的设备、资源进行整合,打造充实的网络安全防御体系,让甲方的服务化进行提升,不再是修修电脑,修修打印机。用服务化去弥补盒子化这几年的缺陷。深入了解甲方痛点,以痛点为基础,以需求为导向,以结果为目标的搞一搞呢?

言归正传,本期分享一下开源的入侵检测系统,这个模式我也给用户推荐过,我们姑且把甲方信息化环境分为:

1、私有云+公有云

2、本地机房组网 3、公有云 4、私有云

上述4种模式都可以实现上述的开源入侵检测系统的部署和使用。无非就是需要引流和入侵检测的主机网卡是镜像模式。

在这个开源安全产品使用过程当中,用户最关心的问题能不能过等保。关于这个问题我也查证了一些资料。

开源产品能通过等保测评吗?

信息安全等级保护是公安部1994年制定的信息安全等级保护条例,如何做好企业信息安全,等级保护2.0标准可以是企业参考的一种方法,它指导企业开展信息安全工作,是企业安全的指南。

该标准规定了技术能力与管理能力需要满足等保要求,但没有明确要求购买产品。因此,无论是商业产品还是开源安全产品,只要满足等保测评的要求,就可以通过等保测评。

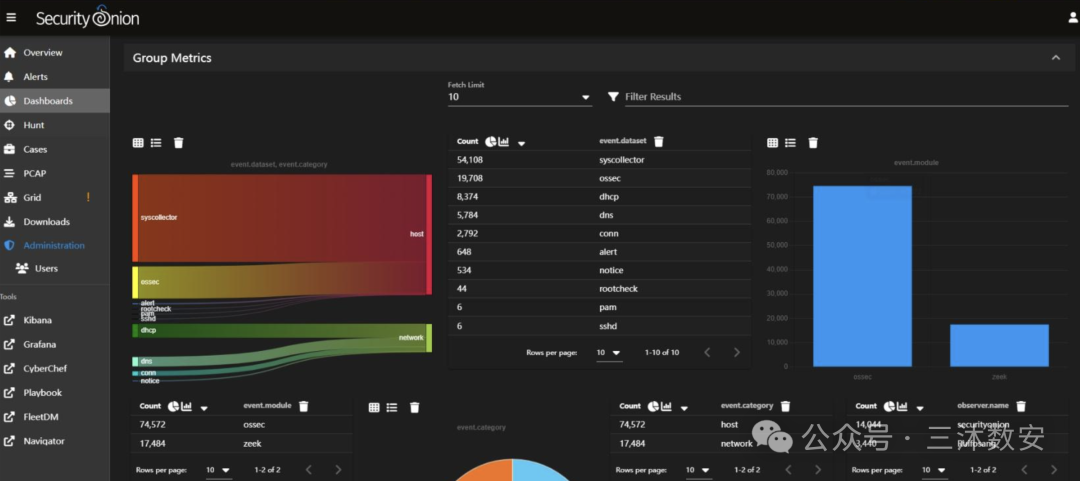

为避免减少网络安全事故的发生,以及响应落实等保政策号召,建议还没有开展等保工作的企业尽快落实等保,完成等保认证。 打消这个顾虑,我就分析一下开源的入侵检测系统。 Security Onion 是一个免费和开放的Linux发行版,用于威胁搜索、企业安全监控和日志管理。 易于使用的设置向导允许你在几分钟内为你的企业建立一支分布式传感器部队Security Onion包括一个原生的网络界面,其内置的工具可供分析师用于响应警报、威胁狩猎、将证据编入案例、监控网格性能等。 此外,还包括第三方工具,如Elasticsearch、Logstash、Kibana、Suricata、Zeek(以前称为Bro)、Wazuh、NetworkMiner、CyberChef、NetworkMiner等等。 用例 NIDS 网络入侵检测系统 HIDS 系统内部入侵检测系统 静态分析 支持PCAP、EVTX导入 SOC 安全运营平台 界面展示

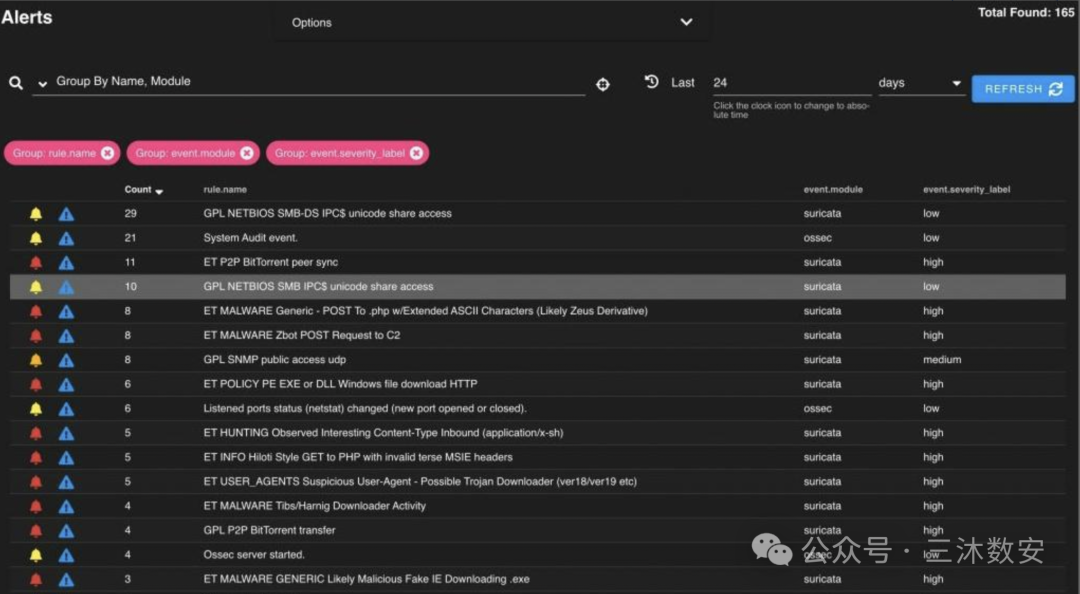

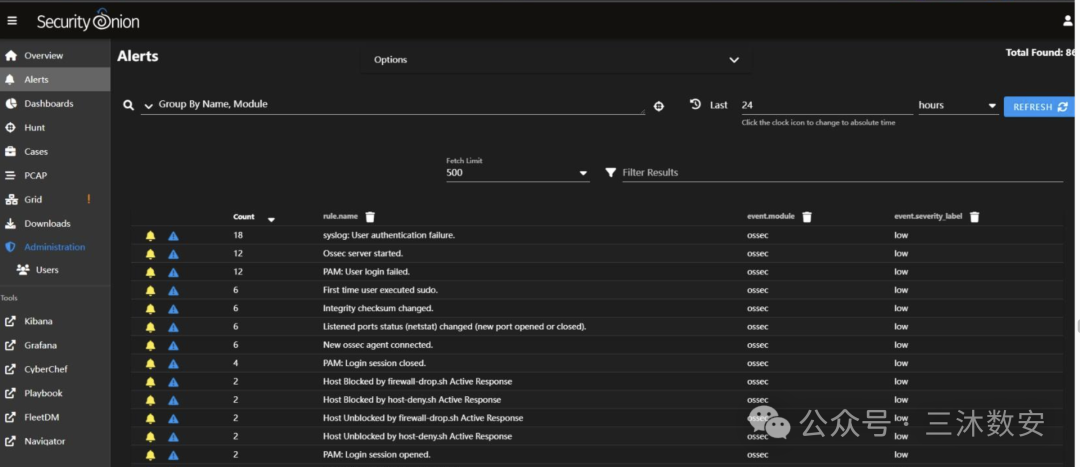

告警

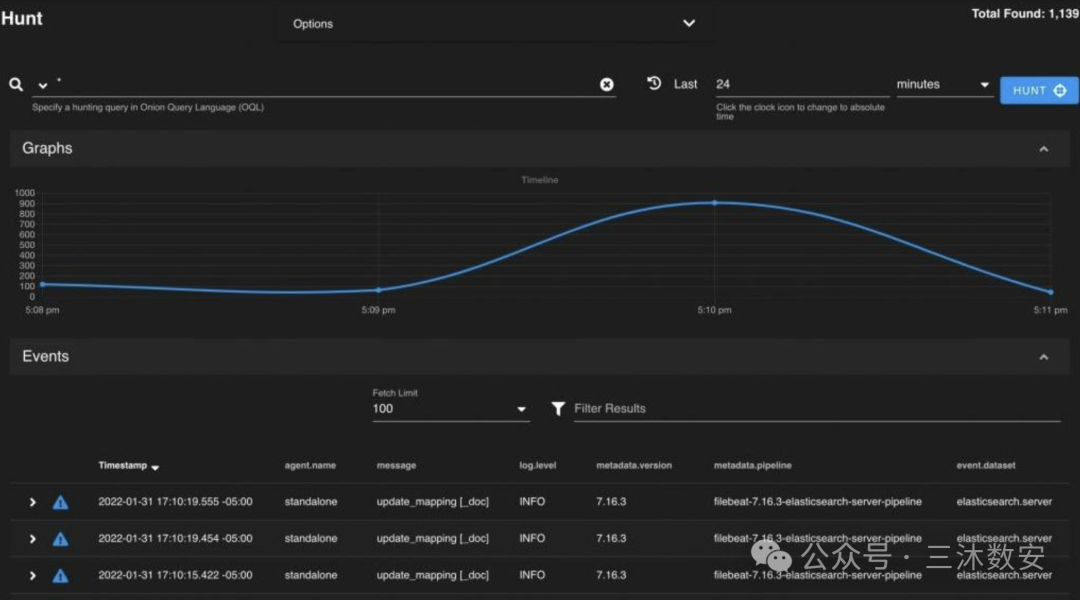

威胁狩猎

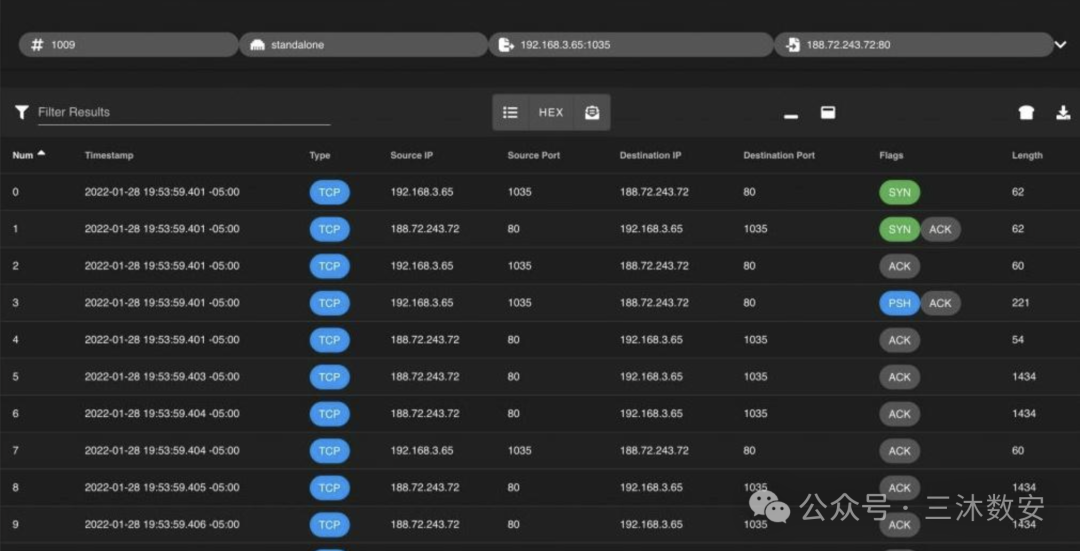

读取pacp

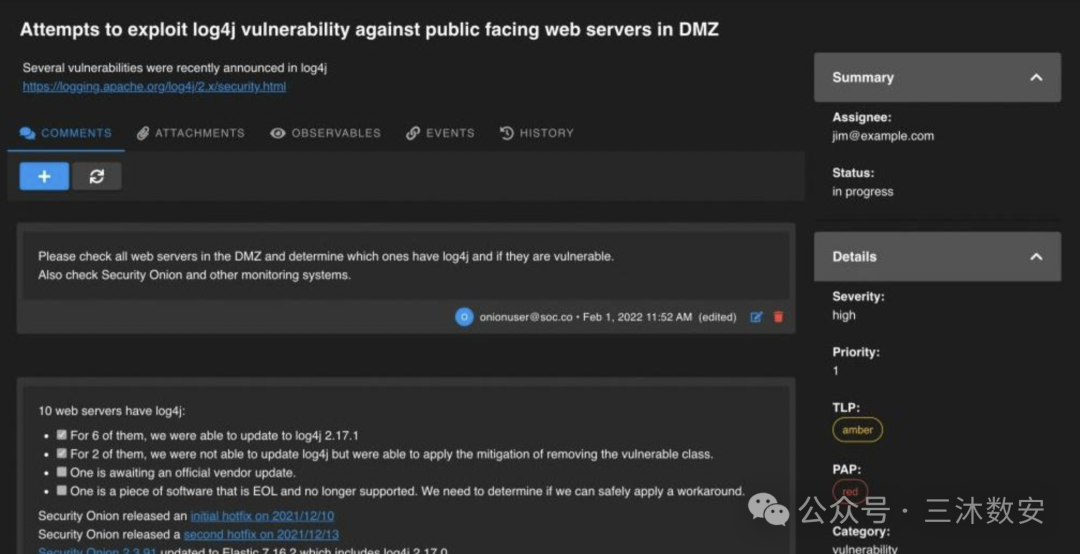

威胁事件

控制面板

运行脚本安装

CentOS环境,版本大家自己选择

如果没有git,先安装git *

sudo yum -y install git

然后下载仓库,运行一键安装脚本 * * *

git clone https://github.com/Security-Onion-Solutions/securityonioncd securityonionsudo bash so-setup-network

Ubuntu环境

如果没有git,先安装git *

sudo apt -y install git curl

然后下载仓库,运行一键安装脚本 * * *

git clone https://github.com/Security-Onion-Solutions/securityonioncd securityonionsudo bash so-setup-network

安装过程

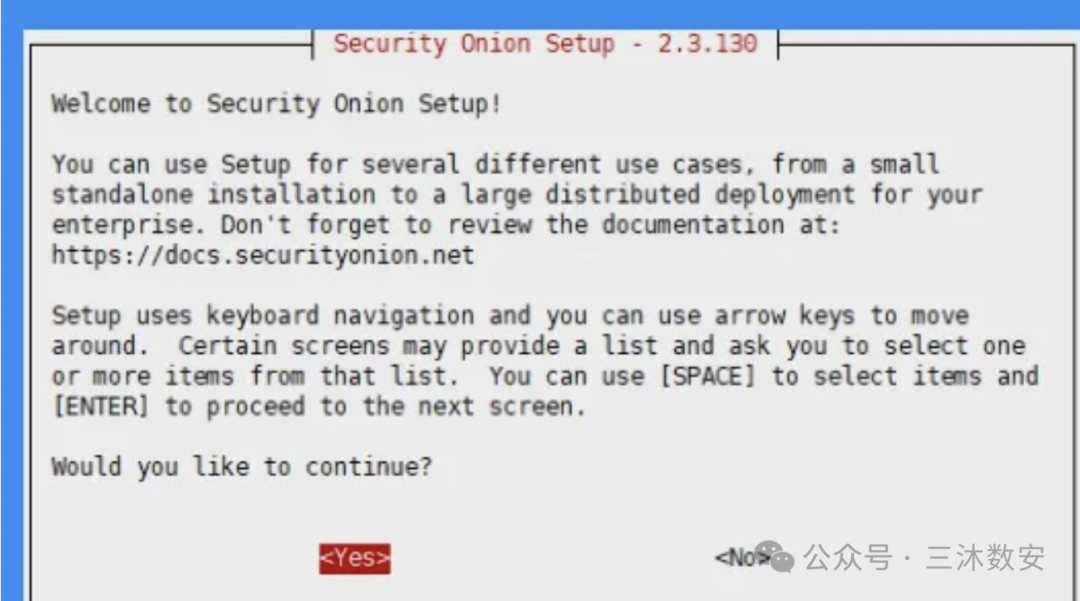

运行完脚本会弹出古老的图形化界面,在<Yes>上回车

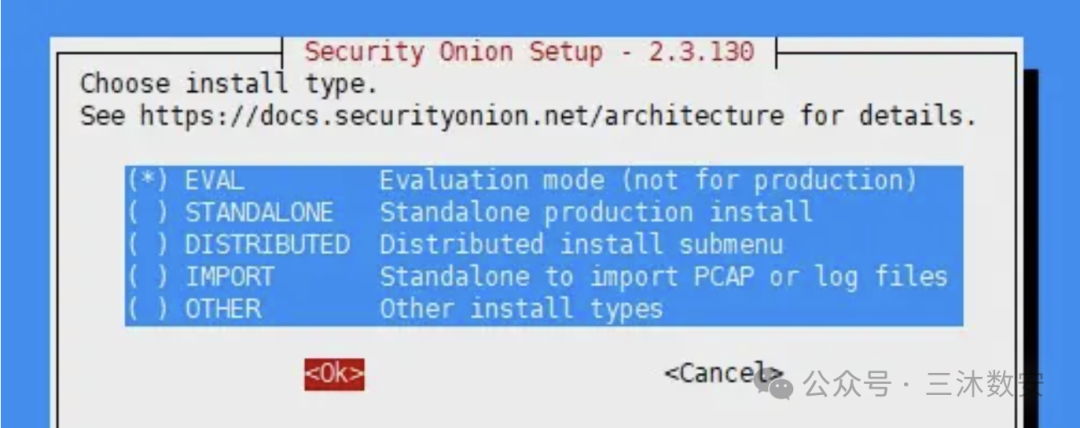

然后继续回车

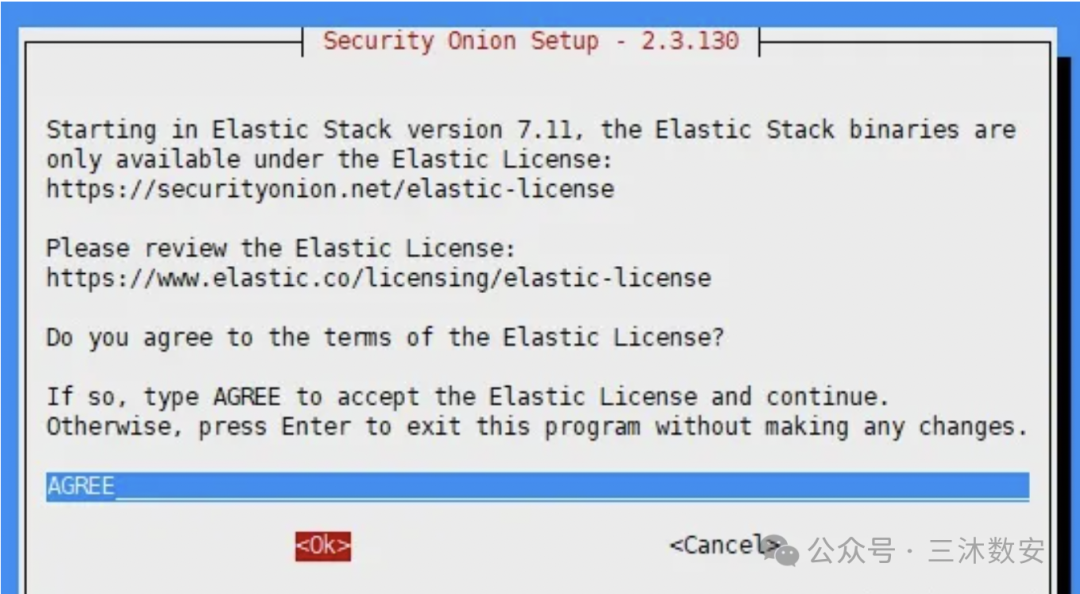

然后输入AGREE

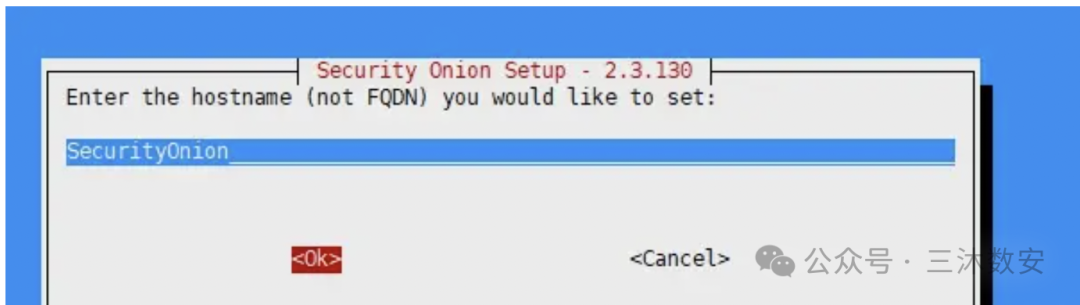

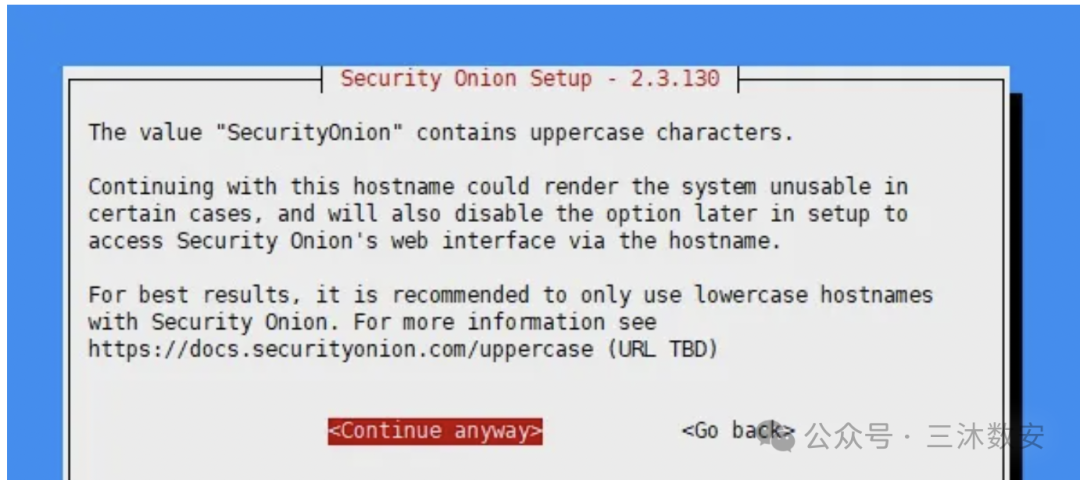

输入自定义的hostname

继续回车

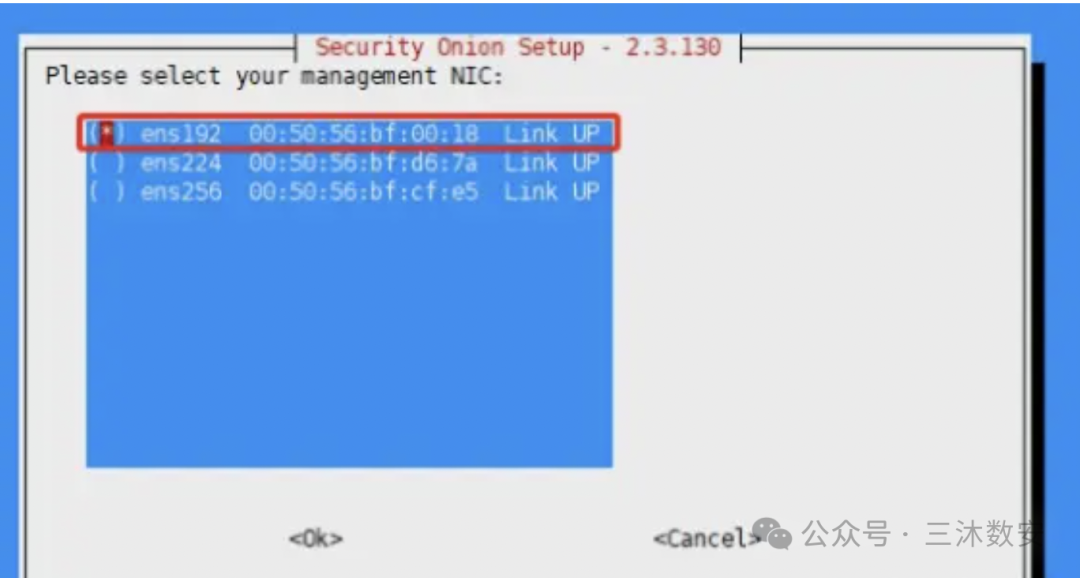

然后按空格选择网卡,前面会出现*号

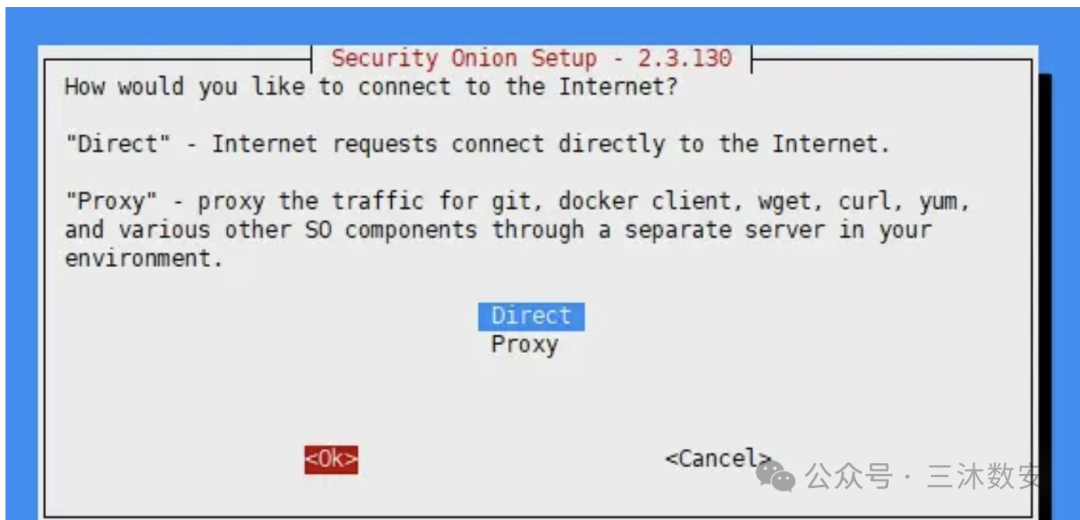

选择Direct直连,我们不需要代理,按回车

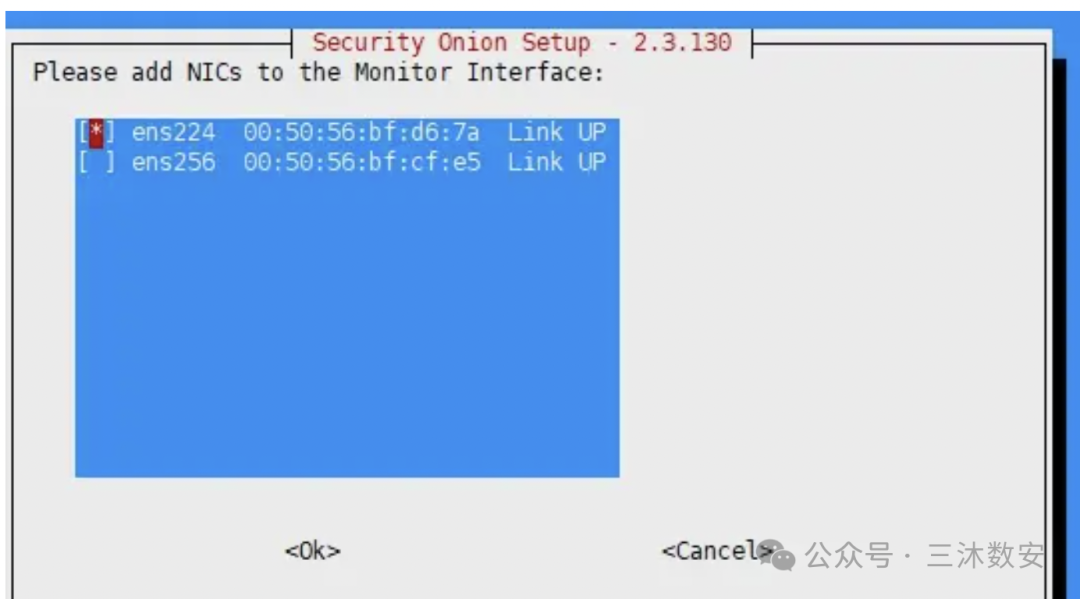

预装检测完成后,会让我们选择监控流量的网卡,我们依旧是按空格选择网卡

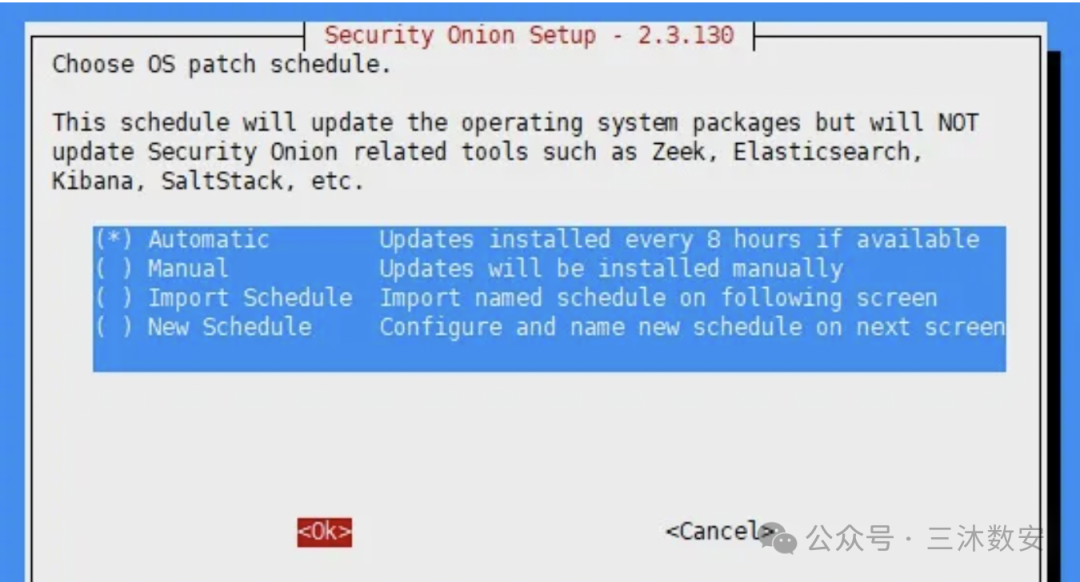

根据个人情况选择更新计划,我们这里默认是Automatic,每8个小时一更,继续回车

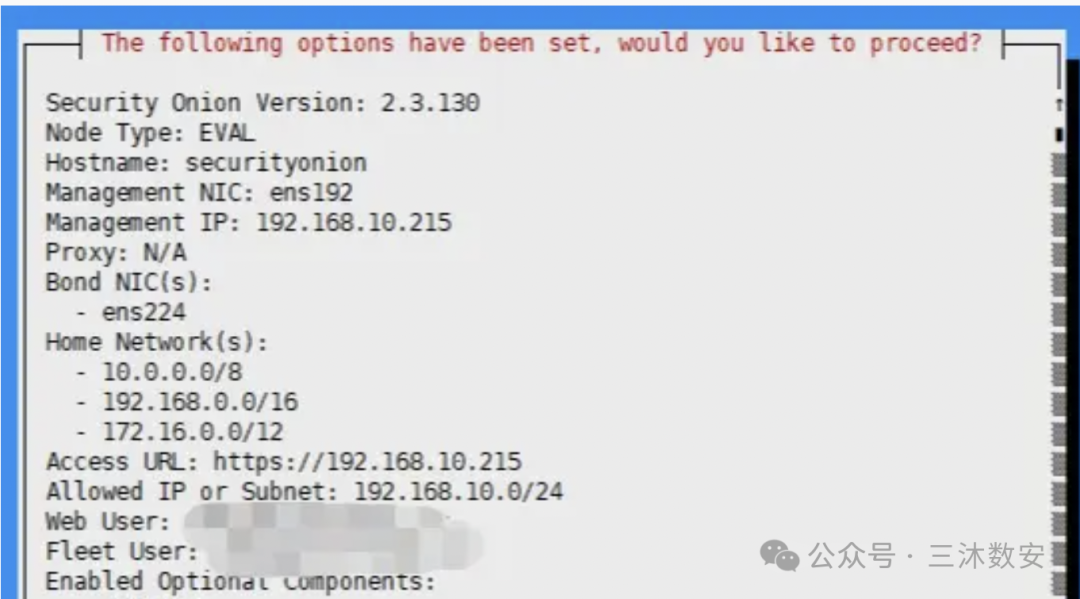

基础设置完成

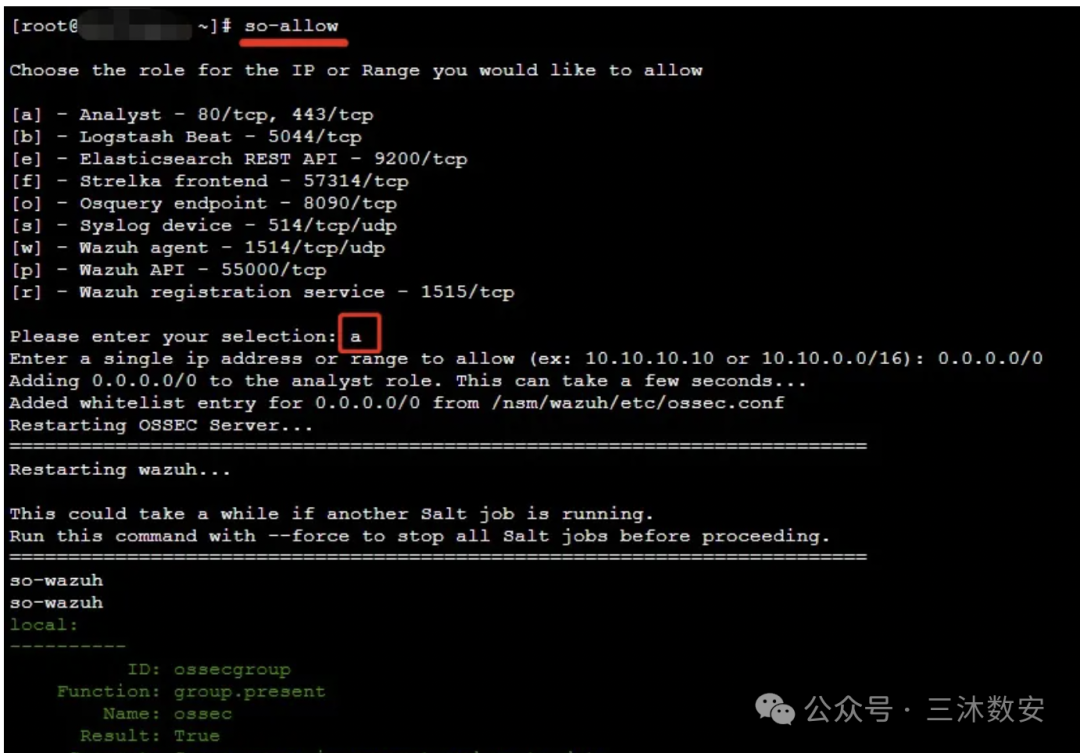

防火墙开放端口

so-allow

注意事项:

1、确定访问的管理地址段,是安装完成后访问的管理地址

2、双网卡,一块用于管理,另外一块用于接收流量镜像。

本地机房:在核心交换机上联接口镜像到另外一个接口。服务器的第二块网卡接到这个镜像口上。

- 配置镜像(观测)端口

[SwitchA]monitor-port e0/8

- 配置被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2

- 可以一次性定义镜像和被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8

云端的话,可以直接设置把流量镜像打到服务器网卡上。

51工具盒子

51工具盒子