Linux升级python

Linux升级python (编译安装) {#linux升级python-编译安装} ========================================== 当前环境 {#当前环境} ------------ ```hljs language-bash 系统:Centos 7 x86_64 python版本:Python 2.7.5 (default, Nov...

51工具盒子

51工具盒子

Linux升级python (编译安装) {#linux升级python-编译安装} ========================================== 当前环境 {#当前环境} ------------ ```hljs language-bash 系统:Centos 7 x86_64 python版本:Python 2.7.5 (default, Nov...

C++获取运行exe路径和名称 {#c获取运行exe路径和名称} ================================ 第一种方案 {#第一种方案} -------------- ```hljs language-c++ int main(int argc,char* argv[]){ cout << "path: " &...

<p>| 命令 | 描述 | 输出示例 | |---------------------------------|--------------------|--------------------------| | <code>...

<h2>当前环境 {#当前环境}</h2> <pre><code class="language-hljs">系统:centos 7 x86_64 gcc版本:gcc version 4.8.5 20150623 (Red Hat 4.8.5-44) (GCC) make版本:GNU Make 4.3 <...

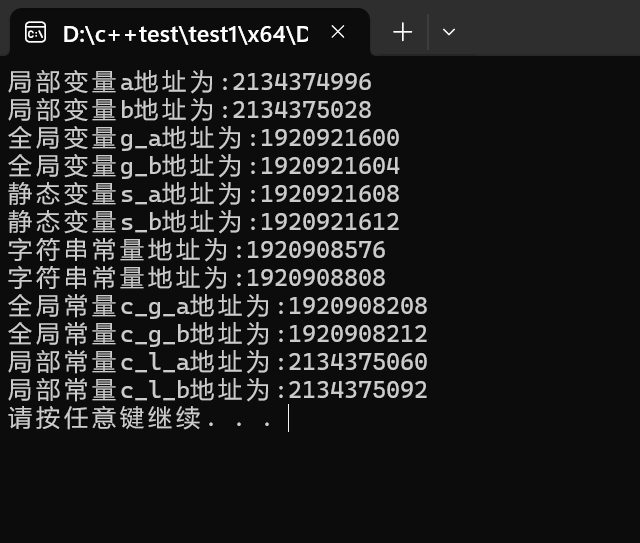

> C++程序在执行时,将内存大方向划分位4个区域 > > * **代码区:** 存放函数体的二进制代码,由操作系统进行管理的 > * **全局区:** 存放全局变量和静态变量以及常量 > * **栈区:** 由编译器自动分配释放,存放函数的参数值,局部变量等 > * **堆区:** 由程序员分配和释放,若程序员不释放,程序结束时由操作系统回...

> 野指针我老熟人了。。。。 基本概念 {#基本概念} ------------ **作用:** 通过指针间接访问内存 * 内存编号是从0开始记录的,一般用十六进制数字表示 * 可以利用指针变量保存地址 指针变量的定义和使用 {#指针变量的定义和使用} ------------------------ |-----------------------------...

<h2>switch语句 {#switch语句}</h2> <p>|------------------------------------------------------------------------------------------------------|-----------------------------------...

整型 {#整型} -------- ### short {#short} #### 大小 {#大小} * 16 位(2 字节) * 由于它是整型,所以内存中的布局取决于系统的字节序(大端或小端)。 字节序 [

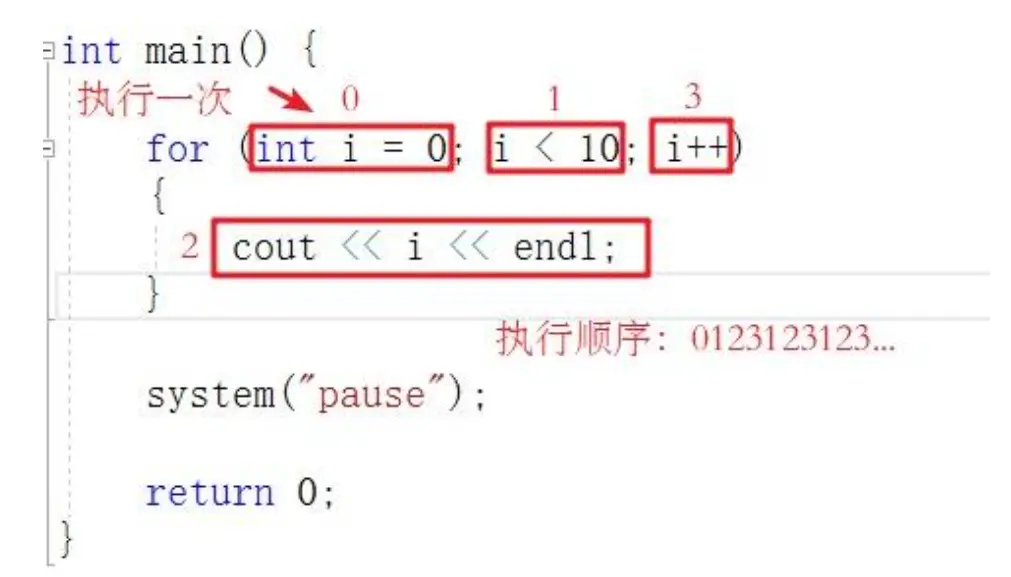

i++和++i的区别 {#i-和-i的区别} ---------------------- `i++` 和 `++i` 都是C++(以及其他一些编程语言)中的自增运算符,用于增加变量的值。但是,它们在表达式中使用时的行为有所不同,尤其是在它们被用作表达式的一部分时。 以下是 `i++`(后缀自增)和 `++i`(前缀自增)的主要区别: ### 后缀自增(`i++`): ...

基础注意事项 {#基础注意事项} ---------------- **函数的声明可以多次,但是函数的定义只能有一次** 函数的分文件编写 {#函数的分文件编写} -------------------- 1. 创建头文件 2. 创建函数.cpp文件 3. 在头文件里写函数的声明 4. 在.cpp文件里写函数的定义 |---------------------|----...