飞书高效监控CDN状态

前言 {#前言} -------- 之前有一篇文章就是写了钉钉获取朋友圈执行日志的文章,然后我就在想:我的博客是静态网站,每次需要去刷新CDN,我可不可以去实现一个提交代码后就自动刷新CDN的问题 想法 {#想法} -------- 我一开始的想法是:部署成功后就发生消息给钉钉机器人 然后钉钉机器人收到消息就自动去刷新CDN。但是由于限制,导致我没有去实现。后面看到飞书的...

51工具盒子

51工具盒子

前言 {#前言} -------- 之前有一篇文章就是写了钉钉获取朋友圈执行日志的文章,然后我就在想:我的博客是静态网站,每次需要去刷新CDN,我可不可以去实现一个提交代码后就自动刷新CDN的问题 想法 {#想法} -------- 我一开始的想法是:部署成功后就发生消息给钉钉机器人 然后钉钉机器人收到消息就自动去刷新CDN。但是由于限制,导致我没有去实现。后面看到飞书的...

<p>为了防止不必要的报错,部署之前请务必从开头开始看,切勿跳过其中一个部署模式,因为每一个部署模式都是从上一个模式的配置上进行的</p> <h2>环境说明 {#环境说明}</h2> <ul> <li><code>hadoop-2.7.5</code></li> <...

这篇文章主要介绍了linux如何永久挂载新硬盘和/etc/fstab配置文件的说明,磁盘格式化,磁盘管理、挂载新硬盘(linux运维基础)。 首先列出文件系统的整体磁盘空间使用情况。可以用来查看磁盘已被使用多少空间和还剩余多少空 |-----------|---------------| | ``` 1 ``` | ``` df -h ``` |

HTML的骨架结构 {#HTML的骨架结构} ====================== |---------------------------------|------------------------------------------------------------------------------------------------------------...

媒体标签 {#媒体标签} ============ 图片标签 {#图片标签} ------------ 图片标签用于在网页中显示图片 将图片引入网页的标签为 |-----------|------------------------------| | ``` 1 ``` | ``` <img src="" alt="" &...

<h1>cdnflyf服务器配置要求 {#cdnflyf服务器配置要求}</h1> <ul> <li>主控和被控均不能在已安装nginx的情况下执行安装命令</li> <li>系统必须为centos7,无论主控被控都是(最新版大佬只写了centos7)</li> <li>主控需开放8...

列表标签 {#列表标签} ============ 列表标签的应用场景:在网页中按照行展示关联的内容 特点:按照行的方式,整齐显示内容 种类:有序列表,无序列表,自定义列表 无序列表 {#无序列表} ------------ 标签是由**ul** 标签名和**li** 标签名组成的。 ul标签是无序列表的整体用于包裹标签,li标签表示无序列表的每一项,用于包含...

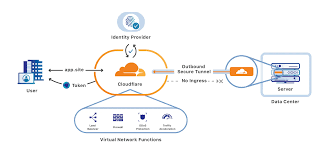

[Bug](/categories/Bug/)[域名](/tags/%E5%9F%9F%E5%90%8D/)[bug](/tags/bug/)[cloudflare](/tags/cloudflare/) Cloudflare域名重定向过多 {#CrawlerTitle} ================================= Ganzhe2023-08-21 ...

[编程学习](/categories/%E7%BC%96%E7%A8%8B%E5%AD%A6%E4%B9%A0/)[转载](/tags/%E8%BD%AC%E8%BD%BD/)[鱼皮](/tags/%E9%B1%BC%E7%9A%AE/)[编程学习路线](/tags/%E7%BC%96%E7%A8%8B%E5%AD%A6%E4%B9%A0%E8%B7%AF%E7%BA%BF/)...

<pre><code>[root@localhost ~]# systemd-analyze plot >boot.svg </code></pre> <p>然后通过<code>sz boot.svg</code>命令将文件传输到本地,使用浏览器打开此文件即可。如下图 <im...